Classement

Contenu populaire

Affichage du contenu avec la meilleure réputation le 06/14/23 dans toutes les zones

-

Pour une raison obscure, Synology a récemment retiré des archives les anciennes versions de DSM, SRM et des applis. Si vous avez besoin des versions retirées, vous pouvez les retrouver sur ce site d'archivage (dernier snapshot du 31/05/2023) : https://web.archive.org/web/20230531230549/https://archive.synology.com/download2 points

-

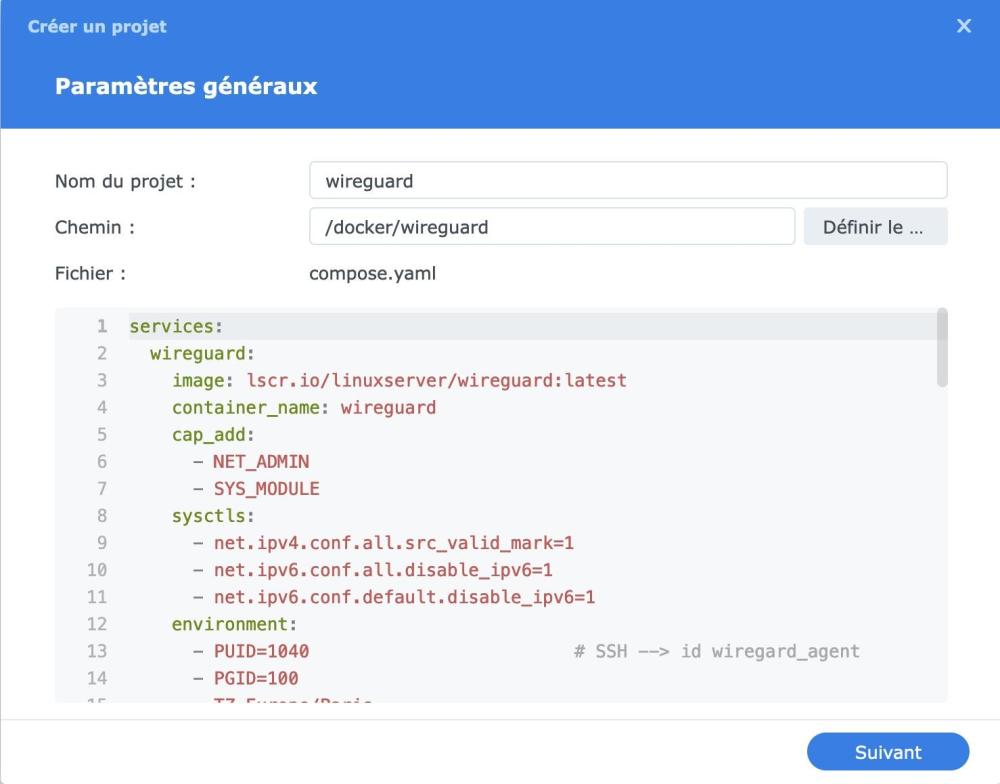

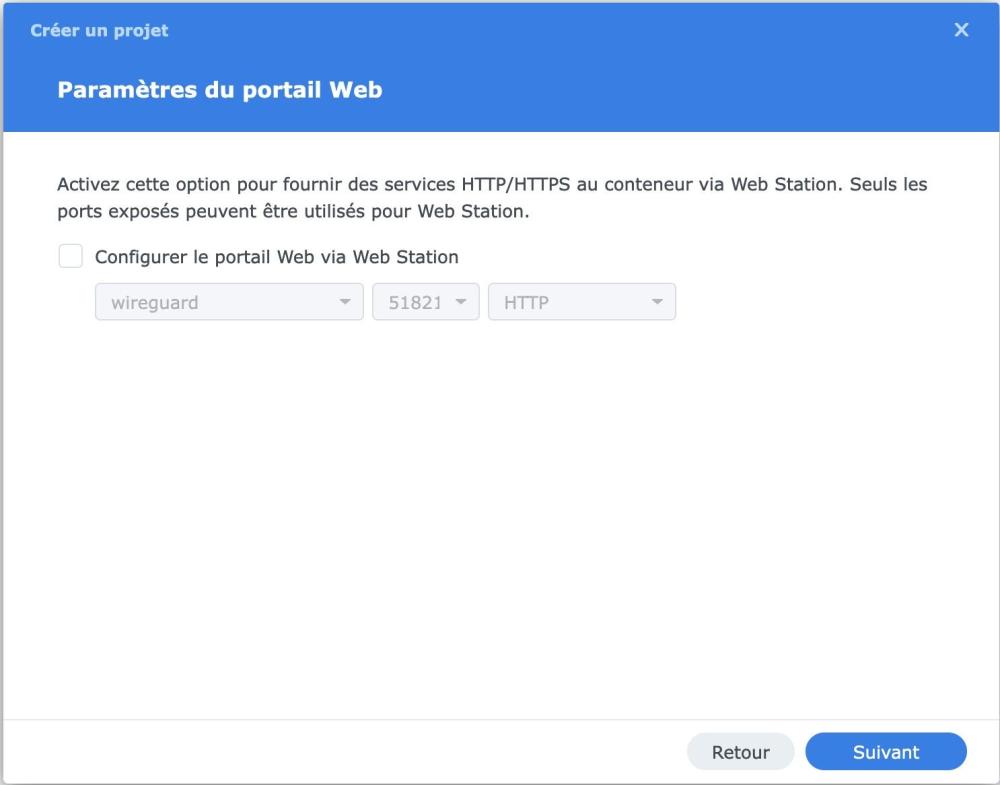

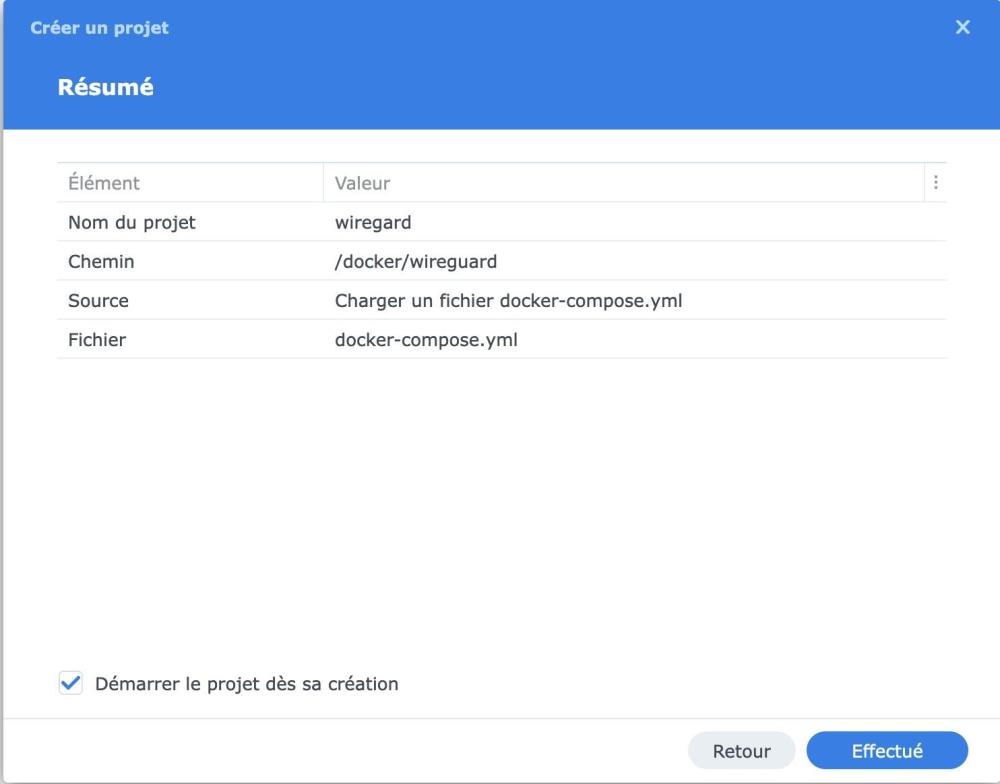

Une petite démonstration en images de ce que fait Container Manager en se passant totalement de SSL. Zut, je voulais dire SSH. J'ai téléchargé un fichier compose.yaml depuis un dossier local mais j'aurais aussi bien pu le créer avec l'éditeur de texte de DSM. Il est intégré au projet et on peut le modifier au niveau de celui-ci. Pratique quand on fait des tests. Container Manager s'occupe automatiquement de télécharger la ou les images nécessaires. Et quand on crée le projet on a de belles lignes de CLI à l'écran pour les nostalgiques. Les allers-retours incessants entre docker et le terminal ont disparu et d'ailleurs je ne sais plus à quoi sert l'instruction docker-compose up -d. Je n'ai pas bien compris à quoi servait le portail web.2 points

-

@CyberFr je te 'accorde, je n'ai pas été très clair concernant cette partie du compose. J'y suis allé en tâtonnant pour le coup, et il faudrait Première chose à comprendre: les variables qui commencent par "WGUI_" servent à remplir la configuration par défaut de l'interface web (wireguard-ui), les autres permettent de configurer le serveur wireguard lui-même, donc tu retrouveras des valeurs écrites deux fois souvant (une pour définir le serveur, l'autre pour définir la valeur par défaut dans le web) Reprenons cette partie du compose pour essayer de l'expliquer (j'ai enlevé ce qui était vraiment optionnel et qui n'avait pas d’intérêt dans notre cas): - SERVERURL=<monnas.synology.me> # A REMPLACER - SERVERPORT=51820 - PEERDNS=192.168.1.1 - INTERNAL_SUBNET=10.13.13.0 - ALLOWEDIPS=192.168.1.0/24, 10.13.13.0/24 # exemple donnant accès uniquement au lan local au travers du VPN, pour faire passer tout traffic mettre 0.0.0.0/0 - LOG_CONFS=false # Affiche ou non le QR codes généré dans la log docker # pour wg-ui - SESSION_SECRET=<une chaine aléatoirement> # A REMPLACER - WGUI_USERNAME=<le compte admin> # A REMPLACER - WGUI_PASSWORD=<le mot de passe admin> # A REMPLACER - WGUI_ENDPOINT_ADDRESS=<monnas.synology.me> # A REMPLACER - WGUI_DNS=192.168.1.1 - WGUI_SERVER_INTERFACE_ADDRESSES=10.13.13.0/24 - WGUI_SERVER_LISTEN_PORT=51820 - WGUI_DEFAULT_CLIENT_ALLOWED_IPS=192.168.1.0/24, 10.13.13.0/24 # exemple donnant accès uniquement au lan local au travers du VPN, pour faire passer tout traffic mettre 0.0.0.0/0 - WGUI_SERVER_POST_UP_SCRIPT=iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth+ -j MASQUERADE - WGUI_SERVER_POST_DOWN_SCRIPT=iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth+ -j MASQUERADE SERVERURL et WGUI_ENDPOINT_ADDRESS: doivent contenir le nom qui sera utilisé par les clients pour se connecter (on mets le nom fourni par DDNS si pas d'ip fixe sur la box). Ex: monnas.synology.me SERVERPORT et WGUI_SERVER_LISTEN_PORT: contiennent la valeur du port UDP définie dans la partie serveur (en écoute) et dans la configuration du client PEERDNS et WGUI_DNS: contiennent l'IP du serveur DNS qui sera envoyé aux clients pour qu'ils l'utilisent (dans notre cas, il s'agit de l'ip de la box 192.168.1.1 afin de pouvoir résoudre mes noms internes) INTERNAL_SUBNET et WGUI_SERVER_INTERFACE_ADDRESSES: contiennent la définition du réseau qu'utilisera Wireguard, la variable est optionnelle si tu ne veux pas la spécifier car elle est mise par défaut à 10.13.13.0/24 ALLOWEDIPS et WGUI_DEFAULT_CLIENT_ALLOWED_IPS: contiennent la liste des réseaux qui seront routés depuis le clients vers le serveur, donc notre cas le réseau interne de wireguard bien sûr mais aussi le réseau local 192.168.1.0/24. Cela permet un accès aux machines du Lan local, mais le reste du traffic (internet) ne sera pas envoyé dans le VPN depuis le client. Si l'on veut que tout le traffic du client passe par le VPN, il suffit de mettre à la place "0.0.0.0/0" LOG_CONFS: Affiche ou non le QR codes généré dans la log docker, dans notre cas, on aura les QR codes dans l'interface web, donc j'ai mis à false WGUI_SERVER_POST_UP_SCRIPT et WGUI_SERVER_POST_DOWN_SCRIPT: règles iptables nécessaires pour le bon fonctionnement du serveur wireguard (trouvé dans plusieurs autres tutos) Je vais mettre ces explications dans le tuto aussi 😉2 points

-

2 points

-

C'est à mon avis pour utiliser le proxy inversé d'Apache basé sur des subfolders et pas des subdomains. Comme quand tu veux accéder à phpmyadmin sur le NAS, ben là tu pourrais le faire pour ton conteneur. C'est malin d'avoir fait ça, ils auraient dû faire la même pour Nginx. 😄 A confirmer vu que je n'ai pas testé. @loli71 J'attends aussi perso, pas pressé. 😉1 point

-

je peux te donner le paquet synology-wireguard (1.0.20220627) dont je parlais dans mon tuto en cas d'erreur wireguard module non actif ... je l'ai compilé et installé sur mon DS220+ pour faire ce tuto justement 🙂1 point

-

@loli71, non seulement tu maîtrises Wireguard d'où ce superbe tuto mais tu sais aussi te montrer pédagogue. Compliments ! J'ai la réponse aux questions que je me posais. Et ça tombe bien car je n'aime pas mettre en œuvre quelque chose sans rien comprendre à ce que je fais. J'aurai appris bien des choses, merci 😀 Bon, maintenant il me reste du boulot pour tout mettre en œuvre mais je crois que le plus dur est fait.1 point

-

1 point

-

Bonjour, Oui les modèles "xs" ne sont plus "compatibles" avec les SHR depuis un petit moment. https://kb.synology.com/fr-fr/DSM/tutorial/Which_models_have_limited_support_for_Synology_Hybrid_RAID_SHR https://www.synology.com/fr-fr/products/DS1823xs+#specs1 point

-

1 point

-

1 point

-

@.Shad., je suis passé à Container Manager et c'est un vrai plus par rapport à l'ancien Docker. Rien que pour ce nouveau package, ça vaut le coup de passer à DSM 7.2. Container Manager surveille automatiquement les mises à jour des applications docker et effectue en toute transparence le changement de version. Il rend l'utilisation de SSL obsolète pour gérer les containers. On peut arrêter un container, modifier son fichier compose dans Container Manager puis le relancer sans faire appel à SSL. Fini les aller-retours incessant entre SSL et Docker, tout se passe dans Container Manager. Il sait gérer des containers interdépendants. C'est la vraie nouveauté de DSM 7.2 et j'ai passé tous mes containers sous Container Manager.1 point

-

oups ... désolé @CyberFr ... j'avais corrigé seulement les dernières lignes (qui parle de la mise à jours automatique), mais j'avais oublié de corriger les lignes qui permettent de récupérer le binaire au tout début du tuto.... Correction faite maintenant et je remets ici les lignes à utiliser: export VERSION=v0.5.1 # Changer la version pour pointer sur la dernière export ARCHI=linux-amd64 # Changer architecture si besoin cd /tmp/ wget https://github.com/ngoduykhanh/wireguard-ui/releases/download/${VERSION}/wireguard-ui-${VERSION}-${ARCHI}.tar.gz tar -zxf wireguard-ui-${VERSION}-${ARCHI}.tar.gz mv wireguard-ui /volume1/docker/wireguard/wireguard-ui/wg-ui rm -f wireguard-ui-${VERSION}-${ARCHI}.tar.gz Le script de mise à jours automatique pourra être rajouté au scheduleur du DSM effectivement, mais il n'est aucunement obligatoire de passer par du ssh pour déployer la solution si la personne ne le souhaite pas (File station pur créer les dossiers et déposer le binaire de wireguard-ui récupéré et décompressé sur un pc, editeur de texte du DSM pour les fichiers et portainer pour le docker-compose) C'est pour cette raison que je pars du principe que tous les répertoires nécessaires sont créés en dehors du script 😉 Tu as quoi dans les logs du container dans portainer ?1 point

-

Quand j'aurai appliqué la 7.2 et que j'aurai eu le temps de jouer un peu avec je créerai un nouveau tutoriel dédié à docker-compose via Container Manager et en lignes de commande. L'idée étant de pousser dans les détails. Ce tutoriel deviendra sûrement plus succint et se concentrera sur le jargon, le concept et les notions relatives à la conteneurisation.1 point

Ce classement est défini par rapport à Bruxelles/GMT+01:00