Classement

Contenu populaire

Affichage du contenu avec la meilleure réputation le 07/25/23 dans toutes les zones

-

https://www.synology.com/fr-fr/releaseNote/DSM#7_2 Version : 7.2-64570 Mise à jour 2 (2023-07-24) Notes IMPORTANTES Votre Synology NAS peut ne pas vous informer de cette mise à jour DSM pour les raisons suivantes. Si vous souhaitez mettre à jour votre DSM vers cette version maintenant, veuillez cliquer ici pour le mettre à jour manuellement. Votre DSM fonctionne correctement sans avoir à mettre à jour. Le système évalue les statuts de service et les paramètres système pour déterminer s'il doit être mis à jour vers cette version. En fonction de votre modèle de Synology NAS, cette mise à jour redémarrera l'appareil. Problèmes résolus Correction d'un problème où la suppression d'instantanés via Snapshot Replication sur le serveur de destination pouvait empêcher la libération correcte de la mémoire inutilisée. Correction d'un problème où certains modèles pouvaient rencontrer une réplication infructueuse avec Snapshot Replication après la mise à jour vers DSM 7.2. Correction d'un problème où les utilisateurs se connectant à DSM via Synology SSO pouvaient ne pas être en mesure d'ouvrir les fichiers Synology Office. Correction d'un problème empêchant le système d'envoyer des e-mails de test lorsque le compte Synology est configuré pour recevoir des notifications. Ajustement des suggestions générées par Western Digital Device Analytics (WDDA). Correction d'un problème où certains modèles pouvaient ne pas afficher le pool de stockage correspondant après la création d'un volume. Correction d'un problème où l'avertissement de non-concordance de la somme de contrôle ne fournissait pas le chemin d'accès aux fichiers contenant l'erreur. Correction d'une faille de sécurité concernant Ghostscript (CVE-2023-36664). Remarques : Cette version est publiée dans un déploiement par étapes .2 points

-

@MilesTEG1 il s'agit de Raidrive @Darkangel Je viens de découvrir que Raidrive avait deux options une Synology (Qu'à priori tu as prise) et Webdav (Que j'avais prise) Pour etre certain j'ai testé l'option synology avec mes paramètres webdav et ca fonctionne. Donc à priori les deux options utilisent webdav. (J'essayerai de voir la différence un autre jour) du coup sur le coup du certificat avec le mapping je sèche pour l'instant mais j'aurai tendance à dire que avec RAidrive ou le mapping si on utilise Webdav à part le certificat je n'ai vu aucune autre différence de config sur le NAS. Je vais pousser les tests pour voir si j'y arrive avec le mapping.2 points

-

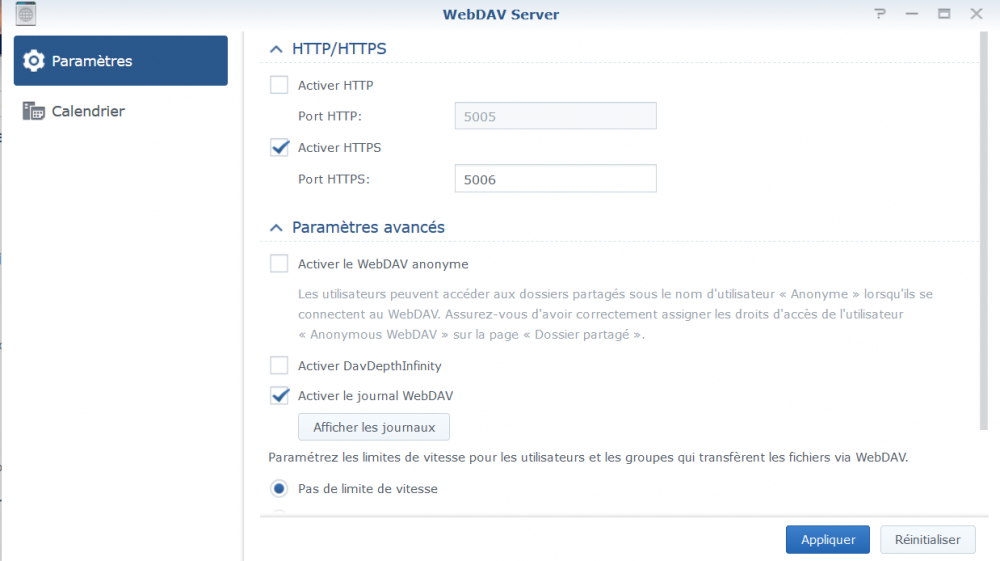

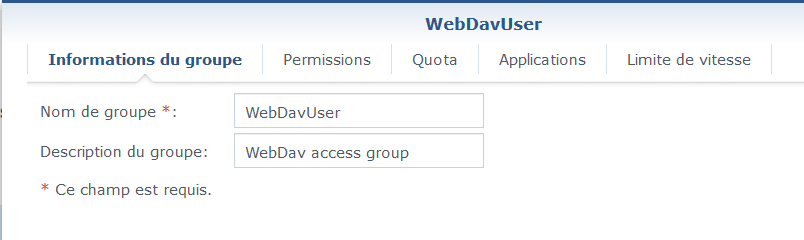

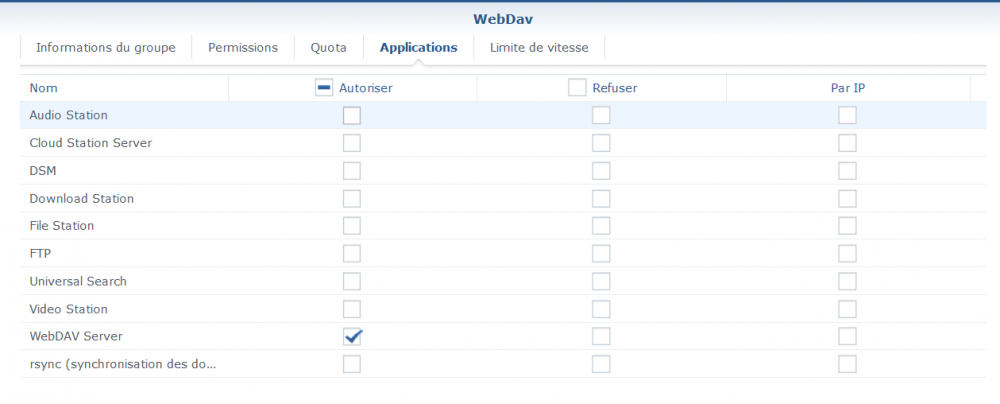

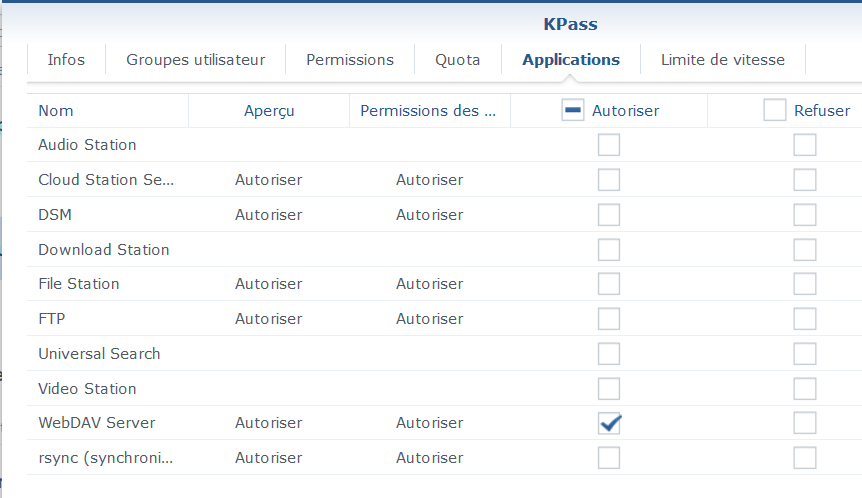

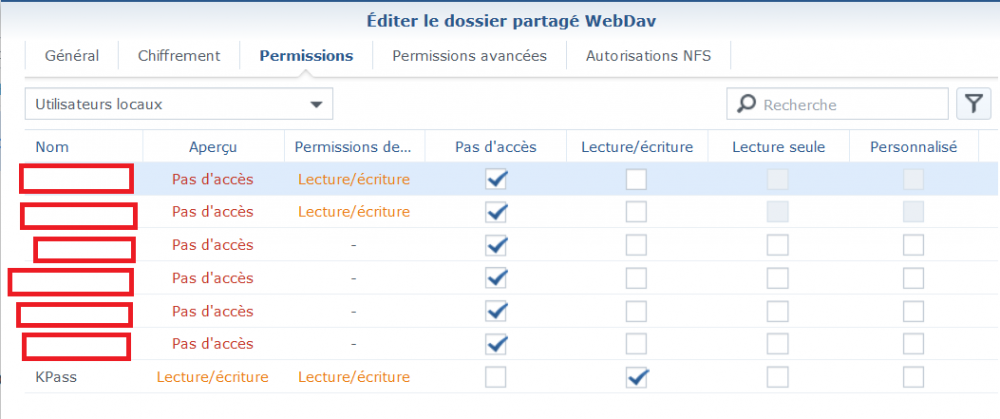

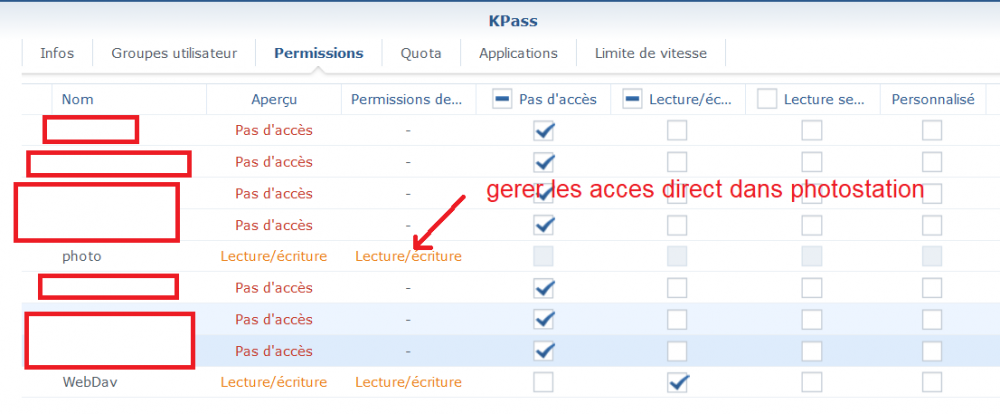

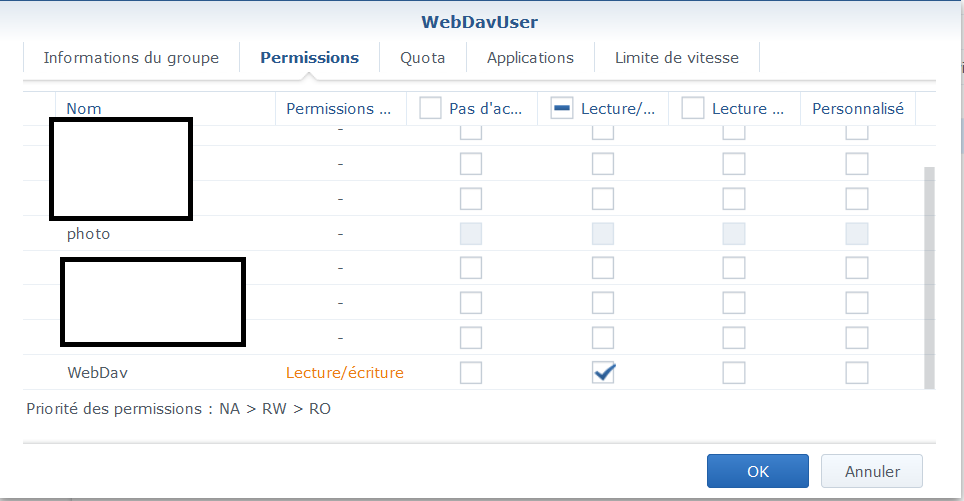

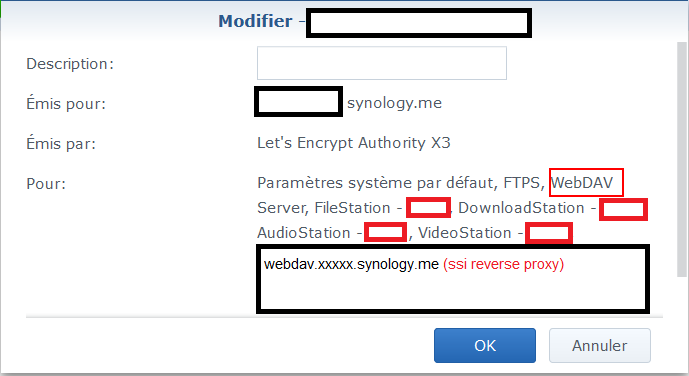

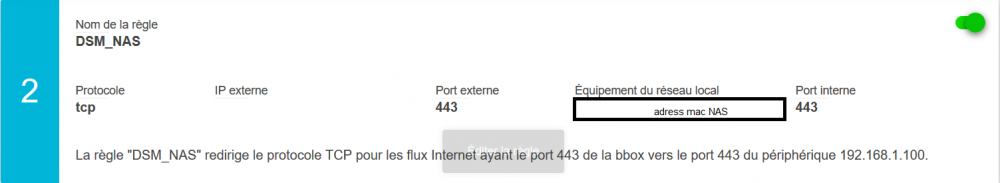

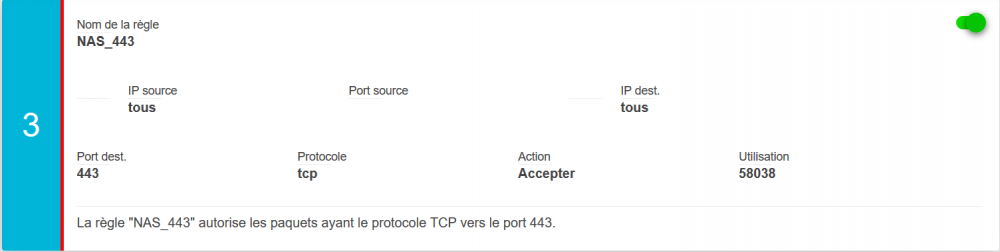

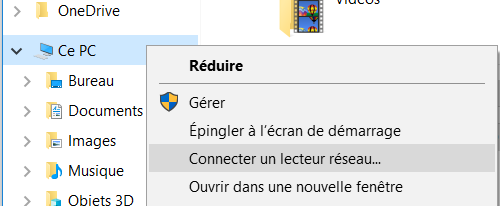

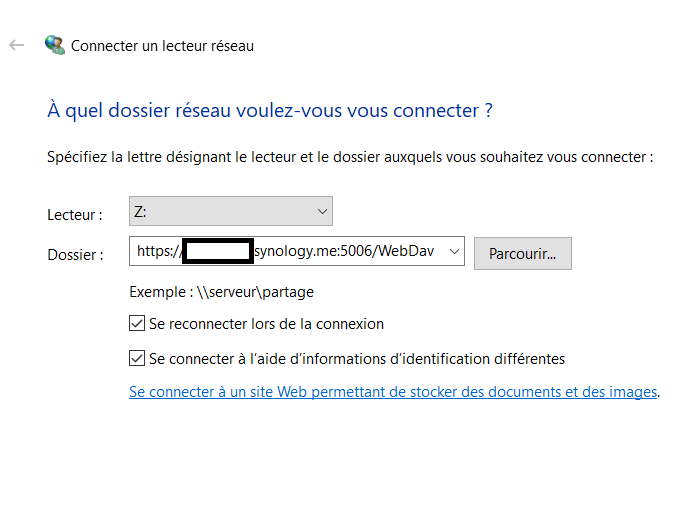

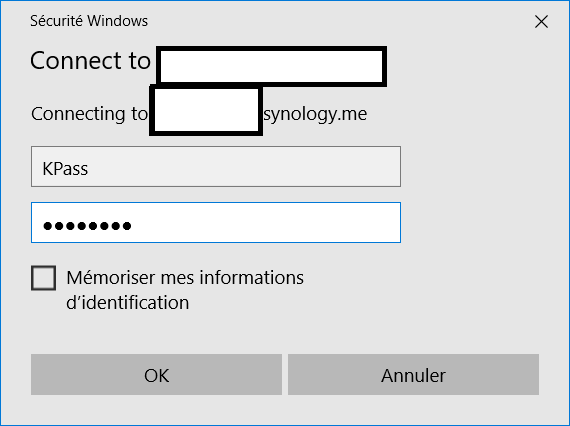

Bonjour, Je vous propose un petit tutoriel pour lier KeePass à votre NAS. Objectif : Paramétrer le NAS afin d'accéder à une base de donnée (BD) KeePass, stockée sur celui-ci (NAS) et ce, de façon synchronisé entre tous vos appareils (Android KEEPASS, Windows ...). Prérequis : Être sur un compte administrateur, Comprendre un minimum les différentes fonctions de votre NAS (Créer un certificat, créer un dossier partagé...), Avoir pré-configuré votre NAS, notamment sur la sécurité du NAS, avec des tutoriels comme ceux de Fenrir ou Kawamashi (Pour le reverse proxy), Avoir un NDD où avoir son DDNS (xxxxxxx.synology.me etc...), Entre autre, ce tutoriel s'adresse à ceux qui ont finit les tutoriels cités précédemment, et qui peuvent accéder à leurs NAS en Reverse proxy ou via le ndd.fr:5001 Réglage du NAS : (avec un Compte administrateur) Principales étapes · Mise en place paquet WebDav · Création d’un groupe et compte user KeePass · Gestions des permissions lecture/écriture · Création dossier partagé pour BD Keepass · Réglage pare-feu NAS + BOX (pour reverse proxy OU Sans reverse proxy) · Vérification fonctionnement Télécharger le paquet WebDav Server Activer https (laisser port 5006 par défaut) Créer un Groupe utilisateur Créer un nouveau groupe « WebDav User », Passer l’étape des permissions pour le moment, Choisir « Webdav server » dans Applications, Créer un nouvel utilisateur : « KPass », Assigner cet utilisateur au groupe « WebDav User » uniquement ("user" est pas défaut et inchangeable btw), Passer le choix des permissions pour le moment, Cocher « WebDav server » dans application, Aller dans dossier partagé Créer un nouveau dossier partagé « WebDav » Créer un sous-dossier « KeePass » Éditer paramètres dossier partagé WebDav Dans Permissions > Utilisateurs locaux à Donner la permissions à KPass uniquement Dans Permissions > Groupes locaux à Donner permissions à Admin et WebdavUser Dans Permissions > Utilisateur système interne à Donner la permission Uniquement à Anonymous FTP/Presto/Webdav … Éditer les permissions de l’utilisateur KPass Éditer les permissions du groupe WebDav User (Sans reverse proxy) Réglage Pare-Feu du NAS Ouvrir le port 5006 (restreindre les IP source à la France, si pas besoin d’accéder à la BD KPass à l’étranger) (reverse proxy) Réglage Pare-Feu du NAS Si votre reverse proxy passe déjà par le port 443, alors pas besoin de changer quoi que ce soit dans le pare-feu NAS Créer/Re-créer un certificat lets encrypt Ouvrir les ports 80 et 443 sur votre BOX + sur le NAS, le temps de la création du certificat) Rentrer le nom de domaine, rentrer les sous-domaines éventuels et vérifier qu’il couvre bien le WebDav (reverse proxy) Écrire le sous domaine webdav.ndd (reverse proxy) Créer un reverse proxy pour le webdav folder Réglage pare-feu BOX : (Sans reverse proxy) Ouvrir le port 5006 sur la box (Sans reverse proxy) Créer la règle de redirection du port externe 5006 vers le port interne 5006 du NAS (reverse proxy) Ouvrir seulement le 443 sur la box + pas de règle supplémentaire. (pour le port 5006; remplacer le "443" par "5006" sur les screens ci-dessus) Vérifier l’accès du dossier via WebDav par Windows (Sans reverse proxy) Tester avec l’URL du dossier Webdav : https://ndd:5006/WebDav (reverse proxy) https://webdav.ndd/WebDav/ Essayer d’enlever et de mettre des dossiers en drag & drop Si ça fonctionne alors bravo ! Déposer votre BD Keepass dans le dossier KeePass qui est dans le dossier partagé WebDav Ouvrir l’application keepass android ou windows Ouvrir base depuis url… Écrire https://ndd:5006/WebDav/KeePass/NOMBD.kdbx Ou alors si Reverse proxy : https://webdav.ndd/WebDav/KeePass/NOMBD.kdbx Se connecter avec le compte utilisateur keepass et vérifier que le compte n’a accès à rien à part le dossier partagé webdav ENLEVER LE DROIT DE LECTURE/ECRITURE/CONSULTATION du compte utilisateur Keepass dans l’application photoStation directement (à l'aide d'un compte admin)1 point

-

1 point

-

Bonjour @bibou64, j’ai vu que tu as une Freebox: si ton NAS est sur le réseau de ta Freebox, alors tu peux aussi activer le VPN de ta Freebox avec WIREGUARD et installer le client VPN WIREGUARD sur ton Mac, sur ton iPhone, … tu n’es donc pas obligé d’utiliser le VPN du NAS qui n’as pas le protocole WIREGUARD pour l’instant… ainsi, tu n’auras plus à te soucier de la sécurisation de ton NAS qui sera plus simple à paramétrer. En effet, ton réseau domestique ( pas que ton NAS d’ailleurs) sera protégée par le VPN de ta box. Quand tu te connectes en VPN, c’est comme si tu étais à la maison, donc tu n’as pas à ouvrir de ports hors le réseau 10…. 172… et 192.168…. Puisque tu es en local. Tu n’as qu’un port à ouvrir dans ta Freebox, celui du VPN WIREGUARD, dont je te conseille également de changer le port par défaut attribué. Seul inconvénient de ce paramètrage : il faut installer le client WIREGUARD sur les ordinateurs, tablette, TV , téléphones, que tu utilises. J’ai aussi demandé à FREE une IP FIXE, et FULL STACK (paramètres à faire sur son espace Freebox). J’ai quand même suivi les conseils pour sécuriser mon NAS sur les Tuto du site. merci au passage à @Mic13710 pour tous ses très bons conseils. En tout cas pour ma part, je n’utilise pas le VPN serveur du NAS. Pour renouveler le certificat let’s encrypt tous les 3 mois, j’ouvre le port 443 sur le pare-feu du NAS juste le temps du renouvellement. Bonne journée1 point

Ce classement est défini par rapport à Bruxelles/GMT+01:00