Classement

Contenu populaire

Affichage du contenu avec la meilleure réputation depuis le 03/30/24 dans toutes les zones

-

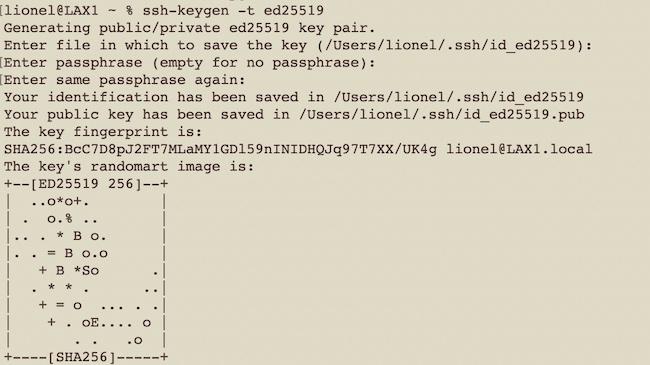

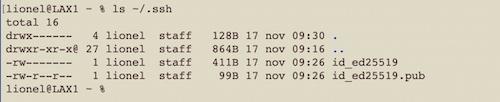

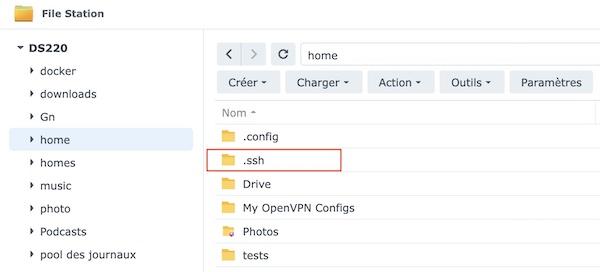

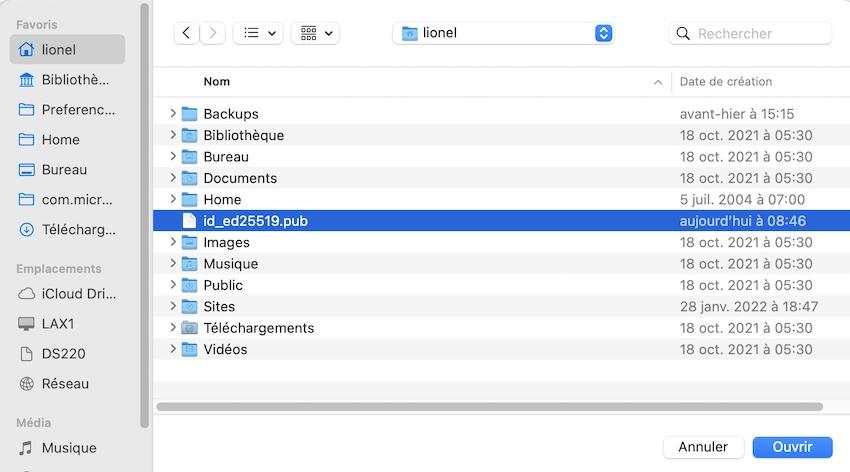

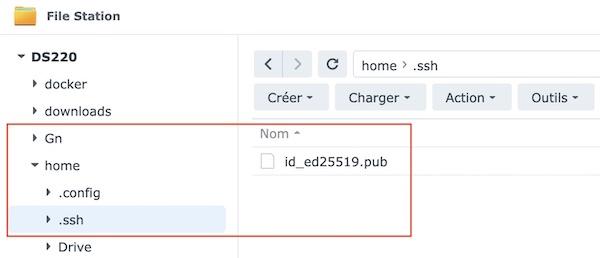

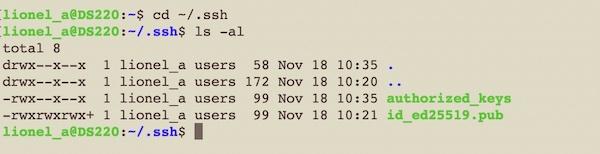

Ce tutoriel nécessite DSM 6.2.4 ou une version ultérieure. Son but est de permettre à des clients macOS de se connecter à SSH sans avoir à fournir de mot de passe, que ce soit au niveau d'un compte administrateur ou du compte root. Ce tutoriel a été rédigé à partir de la contribution de référence du regretté unPixel : Et à partir d'une documentation émanant de Synology : Comment puis-je me connecter à DSM avec des paires de clés RSA via SSH ? Le tutoriel de unPixel est plutôt orienté PC et fait appel à des outils comme PuTTY, Pageant ou WinSCP totalement inconnus du monde Mac. Dans ce dernier on n'utilise qu'un seul outil, le Terminal. Il y a bien une partie consacrée aux environnements Mac et Linux ajoutée par @Fenrir mais toutes mes tentatives pour l'appliquer ont été vaines, du moins sous macOS Ventura. unPixel lui-même disait avec humour qu'il n'appliquait pas ce tutoriel sur son Mac et utilisait la bonne vieille méthode du mot de passe. C'est sans doute qu'il y avait quelque part un problème de mise en œuvre. Il est vrai qu'Apple, dont la dernière chimère est de de vouloir créer un système théoriquement inviolable, ne cesse de durcir de façon drastique les mesures de sécurité concernant macOS ce qui explique à mon avis les problèmes rencontrés qui sont des problèmes de droits. Bref, vous l'aurez compris, ce tutoriel est né d'une frustration. Pourquoi ça marche sur PC et pas sur Mac ? 😀 J'ai refondu la documentation de Synology et j'ai dû faire appel à leur support technique après avoir constaté qu'on ne pouvait pas l'appliquer en l'état. Le support a accepté d'ouvrir un ticket et a proposé des modifications qui se sont avérées déterminantes. Merci à eux. Facilité du tutoriel : FACILE si l'on maîtrise un peu l'interface en ligne de commande Durée : 20 minutes environ INTRODUCTION L’authentification par clés SSH (Secure Shell) fonctionne en utilisant une clé publique sur le NAS et une clé privée sur l'ordinateur local. La clé publique peut être placée sur n’importe quel serveur distant auquel on souhaite accéder. C'est d'ailleurs ce que nous ferons par la suite. La clé privée reste sur le Mac et n'est jamais communiquée à quiconque : lors du lancement de la session SSH le NAS envoie une requête à l'ordinateur local et c'est lui qui, en confrontant la clé publique transmise par le NAS et la clé privée qu'il détient, accepte ou pas l'ouverture de session. Le NAS ne voit qu'une chose, la réponse de l'ordinateur local et c'est oui ou non. Dans ce dernier cas l'ouverture de session est bien entendu refusée. Comme l'a dit @.Shad. que je me permets de citer « En gros la clé publique c'est ta réservation au restaurant, et la clé privée c'est le fait de prouver ton identité. ». SSH utilise des algorithmes de cryptage puissants pour sécuriser la communication entre le client et le serveur. Il garantit que les données transmises sur le réseau ne peuvent pas être interceptées ou modifiées par des entités malveillantes. Remarque : la mise en œuvre du tutoriel implique de faire des allers-retours constants entre le Mac (via l'application Terminal) et DSM. Suivez bien les instructions qui sont données car elles vous indiquent où vous vous trouvez et ne vous perdez pas ! N'hésitez pas à m'indiquer les difficultés que vous aurez pu rencontrer afin que j'améliore le tutoriel. De toute façon, si vous rencontrez des problèmes qui vous obligent à tout recommencer, la marche à suivre est décrite en fin de document. N'hésitez pas à m'en faire part là encore. Il est vivement recommandé pour des raisons de sécurité de changer le port par défaut de SSH dans le panneau "Terminal & SNMP" du Panneau de configuration. À chaque fois que vous verrez une commande "ssh ... -p XX" par la suite, remplacez XX par le port que vous avez spécifié. ATTENTION : N'ouvrez pas ce port sur votre box Internet car il doit être utilisé en local pour des raisons de sécurité une fois de plus. Si vous devez absolument vous connecter à SSH sur le NAS hors du réseau local utilisez un VPN. LANCEZ L'APPLICATION TERMINAL SUR LE MAC Inutile de la télécharger, elle est présente sur tous les Mac. Dans tout ce qui suit vous devrez remplacer "username" par par votre nom d'utilisateur sur le NAS et sur le Mac. Ils peuvent être différents (c'est le cas chez moi). Il faut faire attention au contexte dans ce cas afin d'appliquer la bonne substitution : Terminal Mac --> usernameX, SSH --> usernameY. GÉNÉRATION DES CLÉS On génère une paire de clés SSH à partir du Terminal du Mac avec la commande ssh-keygen en spécifiant l’algorithme de chiffrement désiré. J'ai retenu ed25519 qui est le plus sûr à ce jour : ssh-keygen -t ed25519 Vous êtes invité à saisir le chemin d'accès au dossier qui contiendra la clé publique et la clé privée. Laissez l’emplacement par défaut, à savoir : /Users/username/.ssh/id_ed25519 en appuyant sur Entrée. Vous êtes invité à saisir une phrase de passe (passphrase) pour la clé privée CE QUI EST VIVEMENT RECOMMANDÉ VOIRE INDISPENSABLE. Vous pouvez cependant l'ignorer en appuyant deux fois sur la touche Entrée si vous ne souhaitez pas saisir de passphrase à chaque fois que vous utilisez la clé. @Fenrir recommande, je cite « de protéger la clef avec un super mot de passe » et « de renouveler la clef de temps en temps (1 fois par an c'est largement suffisant) en pensant bien à supprimer la clef publique de l'ancienne ». La clé publique (id_ed25519.pub) et la clé privée (id_ed25519) ont été crées sur le Mac dans le dossier choisi plus haut. Il est possible de stocker la passphrase dans le Trousseau d'accès du Mac en utilisant ssh-agent mais je me méfie de cette solution que je n'ai d'ailleurs pas retenue pour deux raisons au moins : La passphrase dans le Trousseau n'est pas identique à la passphrase fournie à l'origine ce qui peut poser problème. De plus la passphrase peut être tronquée par rapport à l'original ce qui n'est pas normal et pose des problèmes de sécurité. C'est bien beau de définir une passphrase de 25 caractères s'il elle est finalement tronquée à 10 caractères dans le Trousseau... Je reproche au Trousseau d'accès d'être dépendant de la session utilisateur puisqu'il est débloqué automatiquement à l'ouverture de la session. Suite à un vol où le cambrioleur a physiquement accès à la machine, il est difficile d'être certain que le mot de passe de session ne sera pas décrypté. Dans tous les cas de figure il est nécessaire pour se connecter à SSH de connaître la passphrase, il ne faut pas faciliter la tâche des intrus en la stockant quelque part sauf dans des coffres sécurisé comme Vaultwarden ou 1Password qui ont leur propre mot de passe et ne sont pas débloqués automatiquement à l'ouverture de session. Vous devrez par la suite copier la clé publique (id_ed25519.pub) dans le dossier home de votre compte administrateur sur le NAS en utilisant File Station. Cette clé se trouve actuellement dans un dossier masqué sur le Mac (.ssh est masqué car précédé d'un point). C'est pourquoi ce dossier n'apparaîtra pas dans la fenêtre de File Station. Pour contourner le problème, le plus simple est d'utiliser le terminal. Il faut se positionner dans le dossier .ssh sur le Mac : cd ~/.ssh puis copier la clé à la racine de son home sur le Mac : cp id_ed25519.pub ~/id_ed25519.pub ENREGISTREMENT DE LA CLÉ PUBLIQUE DANS VOTRE COMPTE ADMINISTRATEUR SUR LE NAS Connectez-vous à DSM avec votre compte administrateur. Accédez à File Station. Dans votre dossier home créez un sous-dossier nommé .ssh (n'oubliez pas le point au début de .ssh). Transférez la clé publique id_ed25519.pub (qui est désormais visible) dans le dossier .ssh en utilisant l'onglet "Charger" de File Station comme illustré ci-dessous (lionel est mon dossier home). Il faut ensuite accéder au dossier home sur le Mac avec le Terminal et supprimer la clé qui s'y trouve afin de faire le ménage (on l'avait déplacé là afin qu'elle soit visible). cd ~/ rm id_ed25519.pub CONNEXION SSH ADMINISTRATEUR AVEC LA PAIRE DE CLÉS Connectez-vous à SSH avec votre compte administrateur sur le NAS. Un message d'avertissement apparaît : The authenticity of host '[192.168.1.2]:22 ([192.168.1.2]:22)' can't be established. ED25519 key fingerprint is SHA256:4nLwr4EVpCwt/jjH9kIEXDUaILvWhVXCzbDCzJv4z66. This key is not known by any other names Are you sure you want to continue connecting (yes/no/[fingerprint])? Ce message apparaît lors de la première connexion SSH ce qui est normal. Répondez simplement 'yes'. Warning: Permanently added '[192.168.1.2]:22' (ED25519) to the list of known hosts. Après, vous pouvez être déconnecté auquel cas vous aurez le message : Connection closed by 192.168.1.2 port 22 Il vous faut vous reconnecter dans ce cas. Si vous avez le message : username@192.168.1.2's password: On vous demande simplement votre mot de passe à la suite de quoi vous serez déconnecté de toute façon ! Pour des raisons qui m'échappent, les deux cas se sont produits lors des tests que j'ai réalisés. Pour faire simple dans tous les cas de figure reconnectez-vous ! Accédez au dossier .ssh précédemment créé sur le NAS : cd ~/.ssh Ajoutez la clé publique à un fichier, authorized_keys qui sera créé à cette occasion : cat id_ed25519.pub >> authorized_keys Le dossier .ssh sur le NAS contient désormais deux fichiers : authorized_keys et la clé publique id_ed25519.pub. Se positionner dans son home sur le NAS cd ~/ Puis taper les instructions suivantes où 711 donne les droits en lecture et en écriture au seul propriétaire (vous) et le droit d'exécution à tout le monde : chmod 711 .ssh chmod 711 .ssh/authorized_keys chown -R username .ssh/ Où username est votre nom d'administrateur sur le NAS. Ceci afin d'être sûr que les droits sur ces dossiers sont conformes aux règles. Ces instructions sont très importantes. La première partie du tutoriel est terminée. Vous pouvez maintenant vous connecter à SSH à l'aide de votre compte administrateur sans avoir à saisir un mot de passe. Mais la passphrase sera demandée si vous l'avez renseignée lors de la génération des clés (ce qui, je le rappelle, est vivement recommandé). Par exemple : ssh username@192.168.1.1 -p XX Enter passphrase for key '/Users/username/.ssh/id_ed25519':_ CONNEXION SSH ROOT AVEC LA PAIRE DE CLÉS Sur le NAS, se connecter à SSH en tant que root à partir de votre compte administrateur en tapant "sudo -i". Soyez conscients qu'en tant que root vous avez tous les droits sur le NAS et qu'une erreur sur une commande peut provoquer des dommages irrémédiables. En cas de doute, il est préférable de copier les commandes du tutoriel et de les coller dans la session SSH. Exécutez la commande mkdir /root/.ssh afin de créer le dossier .ssh s'il n'existe pas. Il peut avoir été créé auparavant si des clés d'administrateurs autres que vous ont été consignées. Vous aurez dans ce cas le message d'erreur : mkdir: cannot create directory ‘/root/.ssh’: File exists qui est sans gravité. Accédez à votre propre dossier .ssh sur le NAS qui se trouve dans votre dossier home : cd /volume1/homes/username/.ssh où volume1 est le volume dans lequel se trouve le fichier id_ed25519.pub et username votre nom d'utilisateur sur le NAS. On crée le fichier authorized_keys de root s'il n'existe pas et on ajoute la clé publique id_ed25519.pub. cat id_ed25519.pub >> /root/.ssh/authorized_keys Entrez la commande chmod 700 -R /root/.ssh afin d'être certain que tout ce qui se trouve dans le dossier .ssh n'est accessible qu'au compte root et ceci est très important (700 donne l'exclusivité de tous les droits à root). ON REDÉMARRE LE SERVICE SSH POUR QUE LES CHANGEMENTS SOIENT PRIS EN COMPTE DSM6 : synoservicectl --reload sshd DSM7 : systemctl restart sshd Vous pouvez maintenant vous connecter en tant que root sans avoir à saisir de mot de passe mais la passphrase sera demandée si vous l'avez renseignée lors de la génération des clés comme indiqué plus haut. Par exemple : ssh root@192.168.1.1 -p XX Le tutoriel est terminé. MODIFIER LA PASSPHRASE Lancer le Terminal sur le Mac et taper : ssh-keygen -p -f ~/.ssh/id_ed25519 On demande l'ancienne phrase de passe puis la nouvelle. Il faut parfois relancer le service SSH pour que le changement soit pris en compte. Le plus simple est d'essayer de se connecter en tant que root avec la nouvelle passphrase et, si elle est refusée, de saisir l'ancienne. Les changements n'ont pas été pris en compte dans ce cas et il faut utiliser la commande de redémarrage du service SSH indiquée ci-dessus (celle-ci nécessite les droits root). EN CAS D'ERREUR LORS DE LA MISE EN ŒUVRE DU TUTORIEL QUI VOUS OBLIGE A TOUT RECOMMENCER NB : Ces instructions ne s'appliquent que si vous êtes le seul administrateur du NAS ou si vous avez créé une session SSH avec paire de clés pour la première fois. Si un historique préexiste n'hésitez pas à me contacter. Connectez-vous à SSH en tant que root sur le NAS et supprimez son dossier .ssh : rm -R .ssh Connectez-vous à SSH avec votre compte administrateur sur le NAS et supprimez le dossier .ssh qui se trouve dans votre dossier home : rm -R .ssh Lancez l'application Terminal et supprimez le dossier .ssh qui se trouve dans votre dossier home sur le MAC : rm -R .ssh VOUS AUREZ COMPRIS QUE CES ACTIONS SONT IRRÉVERSIBLES ! CRÉATION D'UN FICHIER DE CONFIGURATION SUR LE MAC Un fichier de configuration permet de définir des profils par défaut (hosts) en renseignant l'adresse IP du serveur, le nom d'utilisateur sur le serveur, le port utilisé par SSH et le chemin d'accès à la clé privée. Ainsi au lieu de taper ssh username@192.168.1.1 -p XX pour initier une session SSH, il suffit de taper ssh username Il est possible de créer dans le fichier de config plusieurs hosts avec des adresses IP différentes ce qui permet de se connecter à des serveurs distincts. Ne créez un fichier de config qu'après de la mise en œuvre complète du tutoriel lorsque vous serez sûr que tout fonctionne. # point d'entrée : tapez ssh server_1 pour vous connecter Host server_1 HostName 192.168.1.1 # nom d'utilisateur sur le serveur User username Port XXX # Chemin d'accès à la clé privée IdentityFile ~/.ssh/id_ed25519 Host nas HostName ndd.fr User cyberfr Port XXX IdentityFile ~/.ssh/id_ed25519 Host root HostName 192.168.1.2 User root Port XXX IdentityFile ~/.ssh/id_ed25519 Le fichier de configuration doit être placé sous le nom "config" (sans extension) dans le dossier .ssh de votre home où résident déjà les clés publiques et privées id_ed25519 et id_ed25519.pub. Le plus simple est de le rédiger dans un traitement de texte (TextEdit ou BBEdit) puis de le déplacer au bon endroit. Il vaut mieux respecter le canevas des exemples donnés ci-dessus et ne pas utiliser de tabulations (je n'ai pas essayé donc je ne sais pas si elles sont acceptées 😀).3 points

-

Importante mise à jour qui vient de sortir : MàJ faites sur DS220+ et DS218+.3 points

-

Bien que la garantie soit échue depuis trois mois, Western Digital a accepté d'échanger le disque défectueux et ce sans frais de port à ma charge. Je l'ai reçu aujourd'hui et la réparation du volume sur le NAS est en cours. On parle souvent des hotlines incompétentes, c'est pourquoi il est bon parfois d'évoquer le cas inverse, bien plus rare il est vrai.3 points

-

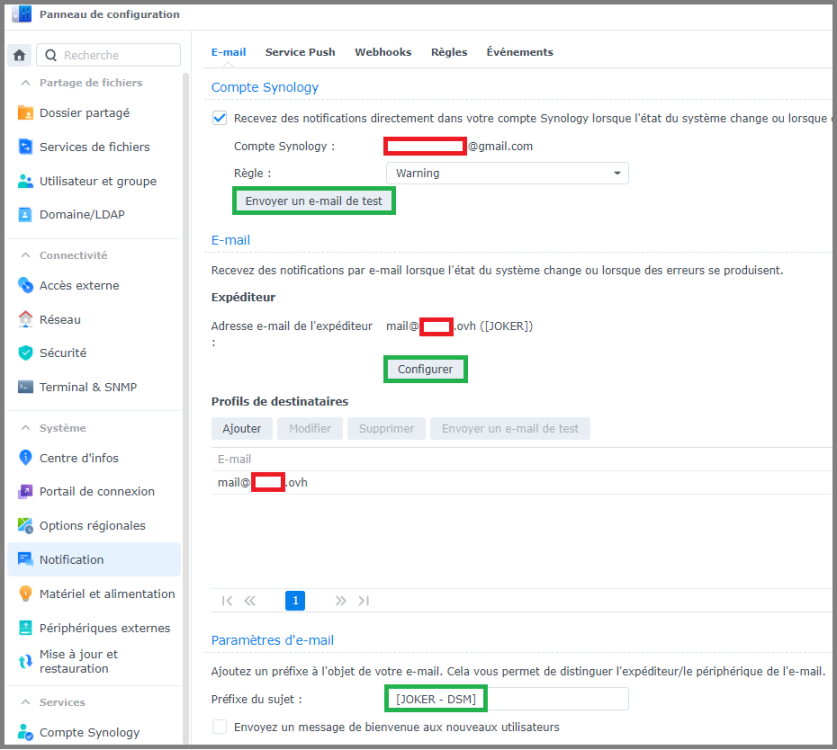

Pour qui ? Depuis plusieurs années, ce tutoriel rédigé par @Fenrir est LA référence en matière de sécurisation des accès à un NAS. C'est de loin le tutoriel le plus lu du forum, et c'est une bonne chose, car cela signifie que les utilisateurs de NAS Synology se préoccupent de sécuriser leurs données. Néanmoins, bien que le tutoriel soit toujours d'actualité, certaines sections de DSM sont organisées différemment depuis l'arrivée de DSM 7. En outre, certaines informations importantes se trouvent dans les innombrables pages de commentaires, ce qui ne facilite pas la tâche aux nouveaux venus. A l'usage, on remarque également qu'il peut : parfois aller trop vite sur certains points pour des néophytes être a contrario trop succinct pour des utilisateurs souhaitant aller plus loin dans la sécurisation des accès. Il a donc été convenu de rédiger deux versions du tutoriel : cette version, une version plus pas-à-pas, reprenant l'essentiel du tutoriel original, destinée à permettre une rapide mise en service d'un NAS de manière sécurisée. C'est l'objet du tutoriel que vous allez maintenant suivre. une version plus avancée, pour utilisateurs avertis Le tutoriel s'inspire grandement du tutoriel original, merci encore à @Fenrir son rédacteur. Préambule et recommandations Définition Mais commençons par un peu de vocabulaire, un produit labélisé NAS chez Synology est en réalité un serveur, disposant d'un OS, d'un processeur et de mémoire, permettant : La mise à disposition en réseau de données par de nombreux protocoles : HTTP, HTTPS, CIFS, NFS, SSH, etc... L'hébergement de services divers et variés : nativement (Centre de paquets) par conteneurisation (Container Manager) (plus d'info ici) par virtualisation (Virtual Machine Manager) Dans la suite du tutoriel, nous emploierons improprement le terme NAS par commodité. Cahier des charges Ce que ce tutoriel couvre : La configuration des protocoles utilisés pour les accès au NAS La configuration du pare-feu La mise en place d'un certificat TLS La configuration d'un service de notification La protection des accès utilisateurs La configuration des cartes réseau Ce que ce tutoriel ne couvre pas : La configuration de votre box pour un accès distant La mise en place d'un proxy inversé La mise en place d'un serveur VPN Le chiffrement de volume ou de dossier partagé La sauvegarde et la restauration de données (outre la configuration du système) // IMPORTANT \\ En appliquant ce tutoriel, vous coupez votre NAS de tout accès extérieur. Pour accéder à votre NAS à distance, il existe plusieurs méthodes : Utilisation du relais QuickConnect de Synology, point abordé dans la partie Accès externe. Accès par nom de domaine (point abordé dans la partie Accès externe également) + redirection de ports (avec ou sans proxy inversé) Utilisation d'un serveur VPN sur le NAS pour le transfert de fichiers uniquement : FTP, SFTP, WebDAV, etc... Veuillez vous référez aux liens fournis pour la mise en place d'un accès externe sécurisé. Prérequis et méthode Le vocabulaire dédié au monde du réseau est spécifique, il est conseillé de lire le sujet rédigé par @Kramlech, ces notions seront utiles pour la compréhension de la suite du tutoriel. De plus, ce tutoriel renverra vers d'autres tutoriels pour ceux qui souhaitent aller plus loin. Si une catégorie ou un onglet ne sont pas mentionnés, c'est qu'ils ne présentent pas d'intérêt dans le cadre de ce tutoriel. Lorsque des explications supplémentaires mais non nécessaires sont proposées, elles sont cachées dans des balises spoiler : Lisez ce tutoriel en diagonale une première fois pour avoir une vision globale des modifications que vous vous apprêtez à effectuer La plupart des fenêtres que vous ouvrirez dans DSM possède une aide intégrée, celle-ci est généralement bien documentée et traduite, cela vous permettra de connaître plus en détail les fonctionnalités offertes par les divers champs activables : Précautions Sauvegarde de la configuration Que vous veniez d'installer DSM sur votre NAS, ou que vous ayez déjà une instance de DSM en production, il est impératif de réaliser une sauvegarde de la configuration avant de commencer, pour cela, on va dans Démarrer -> Panneau de configuration -> Mise à jour et restauration -> Sauvegarde de configuration -> Exportation manuelle : Cliquez sur Exporter et sauvegarder le fichier sur votre ordinateur. En cas de problème, il sera possible de restaurer la configuration précédemment exportée en cliquant sur Restauration. J'ai tout cassé Si vous n'arrivez plus à avoir accès à votre NAS suite à un réglage effectué au cours du tutoriel, vous pouvez toujours effectuer un reset mode 1 du NAS. Celui-ci est suffisant dans l'extrême majorité des cas, et il a l'avantage de réinitialiser un nombre limité de réglages qui sont susceptibles de provoquer une perte d'accès à DSM. _________________________________________________________________________________________________________________________________________________________________________________________ Sécurité Cette section sera abordée plus en détail par après, mais dans un premier temps il est impératif de sécuriser les accès à votre NAS. Pare-feu - Accès locaux Par défaut, le pare-feu n'est pas activé, et donc tous les accès sont permis. L'idée générale est d'autoriser les accès depuis le réseau local, et de le fermer aux accès distants. Au fil des années, nous avons pu constater que la pratique habituelle de créer des règles pour toutes les interfaces pouvaient avoir des effets de bord indésirables, notamment dans le cadre de l'utilisation d'un serveur VPN, il est donc plus sécurisé de créer le minimum de règles pour chaque interface séparément. Et c'est la méthode que nous allons détailler. Pour configurer le pare-feu, il faut cocher Activer le pare-feu. Il est conseillé de laisser les notifications du pare-feu tout en les refusant quand elles apparaitront à l'installation de paquets, afin d'être informé des ports utilisés par les dits paquets. On va ensuite cliquer dans la liste déroulante contenant les profils de pare-feu, et cliquer sur Gérer le profil du pare-feu. On va cliquer sur Créer pour créer un nouveau profil, et on le nomme par-interface : On sélectionne l'interface qu'on souhaite configurer, ici pour l'exemple LAN 1. On va tout d'abord ajouter quatre règles garantissant un accès local complet à votre NAS : Pour ce faire, on procède ainsi : On clique sur Créer On coche IP spécifique puis on clique sur Sélectionnez On choisit Sous-réseau et on entre 192.168.0.0 dans Adresse IP, et 255.255.0.0 dans Masque de sous-réseau ATTENTION : si vous le souhaitez, vous pouvez restreindre à votre réseau local. Ici on couvre toute la plage locale possible en 192.168. Par exemple, si le réseau de votre box est 192.168.1.x, alors vous pouvez entrer 192.168.1.0/255.255.255.0 On valide : On répète la même opération pour les deux autres règles, 172.16.0.0/255.240.0.0 et 10.0.0.0/255.0.0.0 On ajoute une règle pour les accès locaux en IPv6 : A elles quatre, ces règles permettent à tous les clients utilisant des IP privées d'accéder à tous les services du NAS (attention, ils sont toujours toutefois soumis aux processus d'authentification, ces règles leur permettent uniquement de ne pas faire se refouler à l'entrée). Dernier point, mais le plus important, on choisit Refuser l'accès comme comportement du pare-feu en cas de requête non déclenchée par les règles précédemment ajoutées : _________________________________________________________________________________________________________________________________________________________________________________________ Notifications Celles-ci sont requise pour certaines fonctionnalités comme l'authentification à deux facteurs ou plus simplement pour que vous soyez prévenu dès qu'un problème survient dans le système. On va dans Panneau de configuration -> Notification : Dans Compte Synology, cochez Recevez des notifications directement dans votre compte Synology lorsque l'état du système change ou lorsque des erreurs se produisent En activant l'option, vous serez invité à vous connecter à votre compte Synology. Cela nécessite la création ou l'association à un compte Synology Dans Email, on clique sur Configurer, et on choisit un fournisseur SMTP ou on configure le sien si on en a un Dans Profils de destinataires, on peut choisir des adresses mail différentes suivant la criticité des événements. On clique sur Ajouter. On utilise la règle Warning et on entre l'email de destination, il peut être le même que l'expéditeur Dans Paramètres d'email, on peut personnaliser le préfixe de l'objet du mail On clique sur Envoyer un e-mail de test dans Profils de destinataires pour vérifier que tout fonctionne. Vérifier votre boîte de spam si rien n'arrive _________________________________________________________________________________________________________________________________________________________________________________________ Services de fichiers On va dans Panneau de configuration -> Services de fichiers SMB Général SMB (ou Samba dans sa déclinaison Linux) est le protocole utilisé par Windows lorsqu'on monte un lecteur réseau dans l'explorateur de fichiers. Mais même sous Linux, il est le protocole à privilégier lorsqu'on se connecte à un NAS. Dans Paramètres SMB, cochez Activez le journal des transferts On coche Masquer les dossiers partagés pour les utilisateurs ne disposant pas d'autorisation Dans WS-Discovery, on coche Activer la découverte de réseau Windows pour autoriser l'accès aux fichiers via SMB : On clique sur Paramères avancés et on définit le protocole SMB minimum sur SMB2 et Large MTU, SMB1 a de nombreuses failles de sécurité et n'est plus nativement par défaut activé dans DSM : Autres On coche les 3 options suivantes : Si on souhaite activer SMB3 multicanal, on doit cocher Activer SMB3 multicanal et Activer la lecture asynchrone, le service est ensuite redémarré. AFP, NFS, FTP, rsync et Avancés N'activez que les protocoles et options dont vous avez besoin, autrement laissez les réglages par défaut. _________________________________________________________________________________________________________________________________________________________________________________________ Utilisateur et groupe Utilisateur / Groupe Ce tutoriel n'aborde pas dans le détail la gestion des groupes et utilisateurs, gardez toutefois à l'esprit que : Rationalisez les permissions. Dans le cas d'utilisateurs similaires, créer un groupe reprenant les permissions partagées est plus élégant que de configurer manuellement les droits de chaque utilisateur Limitez les permissions d'un utilisateur ou un groupe au strict nécessaire Compte administrateur alternatif Lors du passage à DSM 7, ou lors d'une nouvelle installation, vous êtes invités à créer un nouveau compte administrateur si votre seul compte administrateur est le compte "admin". Cela permet d'avoir un compte administrateur avec des accès plus robustes (voir Politique de mot de passe), et de désactiver le compte "admin" par défaut, sur lequel vous ne pourrez plus vous connecter. /!\ CETTE ÉTAPE EST OBLIGATOIRE /!\ Configuration du mot de passe On se dirige vers l'onglet Avancé -> Configuration du mot de passe : Espace personnel de l'utilisateur Au bas du menu Avancé on coche Activer le service d'accueil de l'utilisateur, afin que chaque utilisateur dispose de son propre dossier personnel dans homes (homes n'est visible que des membres du groupe administrateurs). ATTENTION : Il est primordial de ne pas toucher aux permissions du dossier homes (visible uniquement par les administrateurs) et aux dossiers home (pour les utilisateurs non administrateurs). _________________________________________________________________________________________________________________________________________________________________________________________ Accès externe QuickConnect Si vous ne souhaitez pas accéder à votre NAS en dehors de votre domicile, désactivez Quickconnect. DDNS Si vous ne souhaitez pas accéder à votre NAS en dehors de votre domicile, vous pouvez ignorer ce passage. Configuration du routeur Ne cliquez pas ici, ça fait partie des options que Synology devrait vraiment retirer de ses boitiers. C'est très dangereux du point de vue sécurité. Ça sert à ouvrir automatiquement des ports dans votre routeur/box, ça peut paraitre sympa comme ça mais en pratique c'est une faille de sécurité très importante. Deux exemples pour essayer de vous convaincre : pour que cette fonction marche, votre routeur doit gérer l'UPnP, donc tous les équipements de votre réseau pourront faire de l'ouverture dynamique de port, le PC qui vient d'être vérolé pourra automatiquement, sans la moindre notification, ouvrir un port permettant à un attaquant d'entrer dans votre réseau de même, si vous avez configuré des redirections de ports pour plusieurs équipements, ces redirections risquent de sauter si une requête UPnP demande le même port Avancé Un onglet que beaucoup oublient de configurer, il n'est pas obligatoire et pas lié (pas directement du moins) à la sécurité mais ça permet d'éviter de chercher des heures la raison pour laquelle un lien de partage (par exemple) ne fonctionne pas : REMARQUE : si vous utilisez le proxy inversé ou le portail des applications de DSM, il n'est pas utilie de configurer ce menu. _________________________________________________________________________________________________________________________________________________________________________________________ Réseau L'onglet Réseau dans le panneau de configuration permet de régler la connectivité de votre appareil et ses interfaces. Interface réseau IPv4 Dans l'onglet Interface réseau, on sélectionne l'interface qu'on souhaite configurer et on clique sur Modifier : Pour obtenir une IP, deux méthodes existent : Le NAS acquiert son IP grâce au serveur DHCP, généralement votre box ou votre routeur. Pour s'assurer que cette IP ne change pas d'une fois à l'autre, il faut faire ce qu'on appelle une réservation statique d'IP dans votre serveur DHCP. Concrètement, cela signifie que pour une adresse MAC donnée (le numéro d'identité de votre carte réseau en quelque sorte), le serveur DHCP attribuera toujours la même adresse IP. On fixe l'IP du NAS directement sur celui-ci, pour cela on choisit Utiliser la configuration manuelle et on choisit une IP. ATTENTION : il faut que l'IP choisie : soit dans la plage IP de votre réseau local soit hors de la plage DHCP d'attribution de votre box/modem. La première méthode a l'avantage qu'en cas de : changement de box de modification de sous-réseau (passer de 192.168.1.0 à 192.168.10.0 par exemple) de déménagement Le NAS restera accessible car il obtiendra une IP dans tous les cas avec un nouveau modem, il ne vous restera plus qu'à le trouver via Synology Assistant. IPv6 A l'heure actuelle, l'IPv6 est bien plus prise en charge par les FAI qu'au temps de la rédaction du tutoriel original, certains mêmes ne proposent plus que de l'IPv6 nativement. Si vous souhaitez l'activer, choisissez Auto : Général Dans l'onglet Général de la catégorie Réseau : Dans Paramètres avancés : Cochez Répondre à la demande ARP si l'adresse IP cible est identique à une adresse locale configurée sur l'interface entrante, cela permet de faire en sorte que les données sortent par leurs interfaces respectives. Cochez Activer la détection des conflits IP, vous aurez des notifications dans DSM si votre NAS rencontre des problèmes de conflit d'IP. Connectivité Cochez Activer HTTP/2 _________________________________________________________________________________________________________________________________________________________________________________________ Sécurité A n'en pas douter la catégorie la plus importante de ce tutoriel ! Le pare-feu a été configuré pour un accès local en tout début de tutoriel. Général Vous pouvez laisser les réglages par défaut Compte Authentification à deux facteurs (2FA) L'authentification à deux facteurs apporte une couche de sécurité supplémentaire, mais elle n'est en aucun cas un remède palliatif à des accès utilisateurs trop faibles. L'authentification à deux facteurs est également plus contraignante en cas de perte du périphérique sur lequel elle est configurée, s'il s'avérait être le seul. Un code de récupération est fourni par DSM pour y retrouver accès, il est impératif de le noter. Si vous souhaitez activer l'authentification à deux facteurs, suivez les étapes suivantes : Adaptive MFA Cochez Activer l'authentification multifacteur adaptative pour les utilisateurs appartenant au groupe administrateurs (pour version de DSM > 7.2) Protection du compte Cochez Activez la protection du compte : Ajuster les valeurs proposées par défaut à votre convenance. Pare-feu - Accès distant Cette section est restreinte au minimum, car le but est ici de sécuriser les accès à votre NAS. A partir du moment où le NAS est accessible depuis l'extérieur, sa surface d'exposition est bien plus importante. Mais vu que nous allons voir comment obtenir un certificat pour votre NAS, il paraît naturel d'évoquer la mise en place d'un accès distant sur celui-ci, pour en savoir plus, c'est par ici : Protection Cochez Activer le blocage auto, ainsi que Activer l'expiration des blocages avec les réglages suivants : Cliquez ensuite sur Autoriser/Bloquer la liste, sélectionnez Créer -> Ajouter une adresse IP, choisissez Sous-réseau et ajouter les deux entrées suivantes : REMARQUE : Si vous avez mis un sous-réseau et masque plus restrictifs que 192.168.0.0/255.255.0.0 dans vos règles de pare-feu, par exemple pour vous conformer au réseau utilisé par votre box, supposons 192.168.1.0/255.255.255.0, vous pouvez dans ce cas spécifier 192.168.1.0/24 dans le menu ci-dessus. Enfin, cochez également Activer la protection DoS. Certificat La mise en place d'un certificat est utile pour : établir un accès distant sécurisé (chiffré) vers votre NAS la mise en place d'un serveur DNS local la mise en place d'un proxy inversé Si les uns et les autres ne vous sont d'aucune utilité, passez à la section suivante. Avancé Dans cet onglet, nous allons régler le niveau de sécurité de chiffrement des services systèmes : La compatibilité moderne correspond à TLS 1.3 qui est maintenant assez répandu, si vous avez des smartphones relativement récents vous ne devriez pas rencontrer de problème. La compatibilité intermédiaire prend en charge TLS 1.3 et 1.2, c'est le choix qui couvrira le plus de périphériques. Depuis la version 7.1 de DSM, il est possible via le menu Paramètres personnalisés de définir séparément le niveau de sécurité utilisé par les applications. _________________________________________________________________________________________________________________________________________________________________________________________ Terminal & SNMP Avancé Je recommande de cocher Activer le service SSH, cela vous donne une porte de secours en cas de problème d'accès à DSM. Si vous deviez rendre accessible le terminal de votre NAS depuis l'extérieur, je recommande très fortement de ne pas faire une simple redirection de port au niveau de votre box mais d'utiliser un serveur VPN, par exemple via le paquet VPN Server. _________________________________________________________________________________________________________________________________________________________________________________________ Portail de connexion DSM Vous pouvez cocher la case Rediriger automatiquement les connexions HTTP vers HTTPS pour le bureau DSM pour vous connecter automatiquement en HTTPS même si l'adresse entrée commence par HTTP. Il est préférable d'avoir mis en place un certificat avant d'activer cette option pour éviter les avertissements de sécurité du navigateur. REMARQUE : Ne pas activer cette option si vous utiliser un proxy inversé pour accéder à vos services DSM. _________________________________________________________________________________________________________________________________________________________________________________________ Options régionales Pour que l'authentification à deux facteurs fonctionne correctement, il est important que vos périphériques soient synchronisés temporellement. Assurez-vous de régler la synchronisation temporelle du NAS sur une source sure, dans Temps puis Paramètres de l'heure, cochez Synchroniser avec un serveur NTP et entrez manuellement l'adresse fr.pool.ntp.org par exemple si vous résidez en France, ou ntp.fdn.org. La liste complète des serveurs NTP peut se trouver à l'adresse suivante : https://www.ntppool.org/zone/@ _________________________________________________________________________________________________________________________________________________________________________________________ Mise à jour et restauration Mise à jour du DSM On clique sur Options de mise à jour, puis on choisit M'avertir et me laisser décider d'installer la nouvelle mise à jour : Synology est coutumière de déploiements erratiques de ses mises à jour, donc suivez ces quelques conseils : Prenez le temps de lire les notes de patch lors de la sortie d'une nouvelle version de l'OS, il se peut qu'elle n'apporte rien dans votre utilisation du NAS N'appliquez de préférence une mise à jour que si elle est proposée automatiquement par le système (évitez les mises à jour manuelles) Sauf correctifs de sécurité importants, ne vous précipitez pas pour appliquer une mise à jour, laissez le temps aux développeurs et aux autre utilisateurs le soin de se casser les dents dessus, il y en a suffisamment sur le forum. 😉 Sauvegarde de configuration Si vous avez lié votre compte Synology à votre NAS, par le biais de la configuration du DDNS ou via la section Compte Synology dans le panneau de configuration, vous avez la possibilité d'enregistrer automatiquement la configuration de votre NAS dans votre espace client Synology. C'est une option intéressante et je recommande de l'activer : IMPORTANT : Avoir une sauvegarde automatique de la configuration dans le cloud ne dispense pas de disposer d'une version locale de celle-ci. En cas de changement notable dans votre configuration, pensez à faire une Exportation manuelle de la configuration, et à la copier sur un ou plusieurs périphériques : PC, clé USB, disque externe, etc... _________________________________________________________________________________________________________________________________________________________________________________________ Privilèges d'application Pas de recommandation spécifique à ce sujet, vous pouvez décider de restreindre les privilèges accordés par défaut à TOUS les utilisateurs dans cette catégorie, ou bien laisser les autorisations et restreindre au niveau de permissions de groupe et d'utilisateur. A titre personnel, je trouve plus simple de régler de façon granulaire les accès des groupes et utilisateurs dans la catégorie Utilisateur et groupe. _________________________________________________________________________________________________________________________________________________________________________________________ MAJ : 07/11/20232 points

-

@Sun880 Tu es mal placé pour faire le malin... De plus tu as posté dans une autre rubrique la même question à 2 reprises. Je te laisse une semaine de vacances pour t'approprier le fonctionnement du forum2 points

-

Bonjour à tous, Nous allons voir dans ce tutoriel comment mettre en place rapidement un certificat Let's Encrypt avec la méthode acme.sh en utilisant l'api Ovh en Docker, si vous êtes rapide, en 10 minutes c'est en place. Pourquoi en docker ? Car je suis contre la pollution du DSM, des corruptions par update, mais aussi par simplicité et rapidité. 1) On commence par la création de clé d'api chez ovh : https://api.ovh.com/createToken/?GET=/domain/zone/mydomain.com/*&POST=/domain/zone/mydomain.com/*&PUT=/domain/zone/mydomain.com/*&GET=/domain/zone/mydomain.com&DELETE=/domain/zone/mydomain.com/record/* On remplit donc le formulaire, pour "Validity" (1) on choisit "Unlimited", pour "Rights" (2) on remplace dans les champs "mydomain.com" par le vôtre et dans "Restricted IPs" (3), on rajoute son IP afin qu'en cas de vol des clés, elles ne puissent être exploitées et votre domaine détourné. (NB : Si vous n'avez pas une IP fixe, on passe ce dernier point) On garde les clés retournées en résultat sous la main pour la suite. 2) Passons maintenant au docker : A) On commence par la création d'un dossier "Acme" dans le dossier docker. B) La création du fichier de config : On crée avec l'éditeur de texte du DSM (Codage UTF-8) le fichier "account.conf" à la racine de notre dossier "Acme" contenant : LOG_FILE="/acme.sh/acme.sh.log" LOG_LEVEL=1 AUTO_UPGRADE='1' #NO_TIMESTAMP=1 USER_PATH='/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin' SAVED_OVH_AK='XXXXXXX' SAVED_OVH_AS='XXXXXXX' SAVED_OVH_CK='XXXXXXX' DEFAULT_ACME_SERVER='https://acme-v02.api.letsencrypt.org/directory' On remplace dedans le contenu des 3 variables "SAVED_OVH_**" par nos clés obtenues précédemment par OVH. C) La création du docker : On va mettre un petit peu de code pour la création du docker et son actualisation journalière via le gestionnaire de tâche... Panneau de configuration / Planificateur de tâches / Créer / Tâche planifiée / Script défini par l'utilisateur Utilisateur : Root On programme pour une exécution par jour la nuit (5h c'est bien) Exécuter la commande : docker pull neilpang/acme.sh:latest docker stop Acme docker rm Acme docker image prune -f docker volume ls -qf dangling=true | xargs -r docker volume rm docker run -d --cpu-shares=10 --memory=134217728 --name=Acme -v /volume1/docker/Acme:/acme.sh:rw --restart unless-stopped neilpang/acme.sh:latest daemon On exécute manuellement la tâche une première fois pour la création du docker. C Bis) Le docker-compose.yml : version: "2.1" services: acme: cpu_shares: 10 mem_limit: 128M container_name: Acme network_mode: bridge labels: - com.centurylinklabs.watchtower.enable=true volumes: - /volume1/docker/Acme:/acme.sh:rw restart: unless-stopped image: neilpang/acme.sh:latest command: daemon D) Création du certificat : Avec le planificateur de tâche en exécution unique (cf point 2C) ou en ssh (root) en remplaçant "mydomain.com" : docker exec Acme sh -c "acme.sh --issue --keylength 4096 -d 'mydomain.com' -d '*.mydomain.com' --dns dns_ovh" Il n'y a rien à détailler pour expliquer cette commande, le keylenght peut être, on double la valeur par défaut qui est aujourd'hui considérée comme faible à 2048. /!\ Renouvellement automatique du certificat sans action de votre part 3) Installation des certificats : A) Importation manuel : Vos certificats seront disponibles directement dans filestation "docker/Acme/votredomaine" et ce qui nous intéresse dedans : Certificat : mydomain.com.cer Clé privée : mydomain.com.key Certificat intermédiaire : ca.cer On va maintenant faire leur import manuellement, dans "Panneau de configuration/Sécurité/Certificat". En cas d'import manuel, vous pouvez activer la notification mail, mais cette action se réalise toujours 1 mois avant expiration : https://github.com/acmesh-official/acme.sh/wiki/notify B) Déploiement automatique : NB : Faire un premier déploiement manuel avant le déploiement automatique, afin de bien le mettre par défaut et supprimer celui de synology par défaut. 1) Création d'un compte que l'on rajoutera dans le groupe admin, on lui mettra aucun acces à tous les dossiers et refuser à toutes les applications, on active pas la double authentification qui sera inutile. 2) On ré édite notre fichier "account.conf" créé au point 2B, on y rajoute : SAVED_SYNO_Scheme='http' SAVED_SYNO_Hostname='172.17.0.1' SAVED_SYNO_Port='5000' SAVED_SYNO_Username='nom utilisateur' SAVED_SYNO_Password='le password' SAVED_SYNO_DID='' SAVED_SYNO_Certificate='description du certificat mise dans le DSM' 3) Ensuite une fois les modifications faites, avec le planificateur de tâche en exécution unique (Cf point 2C) ou en ssh (root) : docker exec Acme sh -c "acme.sh --deploy -d 'mydomain.com' --deploy-hook synology_dsm" Guide officiel : https://github.com/acmesh-official/acme.sh/wiki/Synology-NAS-Guide Pour d'autres API que ovh : https://github.com/acmesh-official/acme.sh/wiki/dnsapi 😉2 points

-

Bonjour, Quelqu'un aurait-il un lien pour télécharger un fichier host (download station) pour le site Updloady.io s'il vous plait ? Ou un tuto sur comment en créer un ? J'ai vu sur Google qu'il y avait un topic à ce sujet sur le forum mais je n'y ai pas accès : https://www.google.com/url?sa=t&source=web&rct=j&opi=89978449&url=https://www.nas-forum.com/forum/topic/81968-fichier-host-pour-uploadyio/%3Fdo%3DfindComment%26comment%3D1319513384&ved=2ahUKEwiKuK_mrpWLAxXZ3AIHHQ3lJ0gQFnoECAcQAQ&usg=AOvVaw1KQ-cOebOdNKcHwwUFaVT8 Merci d'avance2 points

-

2 points

-

Click droit sur la touche Windows et lancer l'application Terminal suffit. Puis faire la commande : K.I.S.S.2 points

-

Donne-moi un seul cas d'usage où un débit >1Gbps sur internet est nécessaire sur ton NAS.2 points

-

J'ai repris la configuration de sécurité : et cela a visiblement corrigé mon problème...2 points

-

J'ouvre de nouveau ce sujet pour vous donner des nouvelles. Apple a reconnu un souci avec la gestion des codes OTP sur des machines ayant le même suffixe DNS (ce qui est le cas si l'on utilise plusieurs NAS dont le nom est fournir par le DDNS de Synology). Ce problème est inexistant avec les clé d'accès. J'attends des nouvelles la semaine prochaine… A suivre ...2 points

-

Bonjour @Bryan Mouton, Un post sur le forum PRÉSENTATION nous aurait permis de mieux connaître ton environnement et ton niveau de connaissances afin de mieux te répondre mais il n'est pas trop tard pour bien faire. L'application qui a précédé "Musique" sur Mac à savoir iTunes savait lire de la musique sur un NAS mais ce n'est malheureusement plus le cas avec Musique. J'ai donc laissé tomber l'application propriétaire d'Apple et me suis tourné vers DS Audio dans un premier temps. Mais DS Audio est lui-même limité et @.Shad. nous a prévenu que le développement de cette application n'était plus une priorité pour Synology. C'est pourquoi j'ai finalement choisi Navidrome qui est un container qui tourne sous Docker. Ma musique est hébergée en totalité sur le NAS, je n'ai rien téléchargé sur l'iPhone ou le Mac. Il faut donc que tu disposes de Docker ou de Container Manager en fonction de ta version de DSM. Il te faudra aussi un fichier de configuration pour Navidrome, fichier que je peux te fournir. Et enfin une application compatible avec Navidrome sur ton iPhone, il y en a plein.2 points

-

Bonjour à tous, petit retour sur mon remplacement de DD sur mon NAS Synology RS 214. J'ai donc acheté 2 nouveaux disques durs SEAGATE IRONWOLF PRO ST4000NE001 SATA 3 de 4 TO. j'ai suivi la procédure indiquée par @Mic13710 . 1 - Remplacé le DD défaillant dans le NAS 2- Lancé une procédure de réparation depuis l'interface de mon NAS (qui a bien duré 6-7 heures) 3-Remplacé mon second DD dans le NAS 4- Lancé une autre procédure de réparation en répondant favorablement à la demande d’extension de la capacité de stockage de mon Volume 1 Au bout d'une 10 aines d'heures d'attente fiévreuse, toutes les données présentes sur mes anciens DD ont bien été sauvées et ma capacité de stockage multipliée par 4. Tout fonctionne à nouveau parfaitement. OUF ! Je n'ai pas pu suivre le conseil de @firlin dont j'ai pris connaissance trop tard. Espérons que cela n'aura pas de conséquences. Voila je souhaitais partager mon expérience pour ceux qui auront la même problématique que moi. Merci à @Mic13710 pour son aide bienveillante et à @firlin pour son conseil. Bonne journée à tous.2 points

-

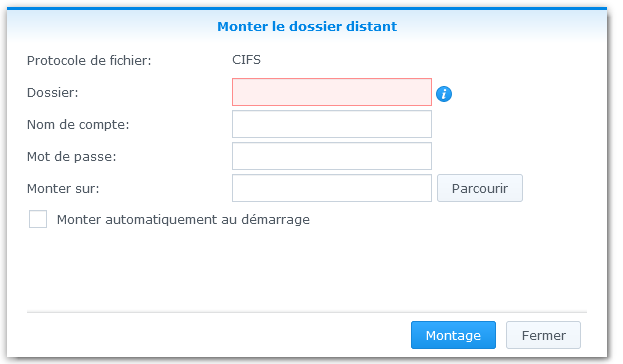

Bonjour @Apone, Si tu veux mon conseil pour faire une copie entre deux nas il faut passer directement par File Station et monter les dossiers partager de ton vieux nas sur le nouveau. Comme ca tu m'a pas besoin de ton PC, tu lances la copie. et basta Pour cela il te faut monter les dossiers partager en CIFF.2 points

-

Si c'est pas du beau hors sujet là ... Du Milky Way pffff ! Ca existe encore ce truc ? Je veux bien qu'on arrose la version 7.2.2-72806 (11-09-2024) 🥂, mais n'en faites pas des caisses (ou des masses) non plus ! 😉2 points

-

Je te propose un duel à partir de 18h ce soir même ici. Les armes seront restreintes à celles proposées par l'établissement, mais sache que je n'ai jamais pu me résoudre à utiliser moins que celle-ci.2 points

-

Plutôt qu'un copier/coller sans mise en forme que personne ne lira, un simple lien vers la source de l'information aurait été plus pertinent : https://www.synology.com/fr-fr/releaseNote/DSM#7_22 points

-

Bonjour à tous, Voici mon retour d’expérience et donc un tuto sur la mise en place de Adguard Home via docker (Synology) avec un réseau macvlan sur une Livebox 6. Avec pour but que les DNS soit automatiquement affecter aux périphériques via le serveur DHCP. Contexte : La livebox 6 (idem sur les anciennes box) ne permet pas de modifier les DNS dans son serveur DHCP. Il faut donc passer le serveur DHCP sur un autre équipement. Inconvénient le décodeur TV Orange s'attend à communiquer avec le DHCP de votre Livebox et aucun autre serveur DHCP. Du coup, vous allez avoir un message d'erreur sur votre box TV et vous n'aurez accès à aucun service. Pour résoudre ce problème, il faut ajouter une configuration spéciale (option 125) au nouveau serveur DHCP, afin d’émuler le comportement de la Livebox et faire croire à votre box TV que tout va bien. Si vous ne faites pas cela vous allez obtenir, par exemple, une erreur G03 (ou un écran tout blanc) lors du démarrage de votre décodeur TV UHD. Prérequis : Une livebox avec sa box TV Un NAS Synology Docker sur le NAS Synology (Je n’ai pas Container Manager mais cela sera fonctionnel avec) Un logiciel pour se connecter en SSH au NAS ( PuTTY ) Un éditeur de texte (Exemple : Notepad++) Installation : Installation via Docker sur mon Nas Synology (DS415+) Installation du réseau MacVLAN pour le futur conteneur AdGuard Home AdGuard Home avec DHCP et règle 125 via docker sur le Synology Je n’utilise pas le serveur DHCP du Synology, car je ne sais pas modifier la règle 125 sur ce serveur. Avant de rentrer dans le vif du sujet, je voudrais remercier toutes les personnes qui ont partagées leurs connaissances pour arriver à mes fins. Je n’ai rien inventé, j’ai juste compilé les informations glanées à droite et à gauche. Vous pouvez reprendre toutes mes infos pour les partager au monde entier. Merci à @.Shad. pour ces deux tutos (Docker) et (MACVLAN). Merci à @MilesTEG1 qui partage ces scripts et le docker-compose dans le topic de Adguard (ici) fait par @CyberFr Et surtout merci à LapinFou et JPA54 du forum framboise314.fr qui explique l’option 125 du DHCP (ici), sans qui la box TV ne serait pas en fonction. Sommaire : Installation de réseau MACVLAN Création du réseau MACVLAN Création de l'interface virtuelle Création de la tâche de rétablissement de l'interface virtuelle au redémarrage Création de l’instance Adguard Home Création du docker-compose Lancer le docker-compose Faire fonctionner la BoxTV. Création du DHCP dans AdGuard Home Modification du fichier .yaml (Regle 125 du DHCP) Désactiver le DHCP de livebox Réserver l’IP dans le DHCP d’AdGuard Home Paramètre du client (BoxTV) dans AdGuard Home Paramétrage de Adguard Home Paramétrage des périphériques AdGuard Home + DOCKER + MACVLAN + LIVEBOX Installation du réseau MACVLAN Création du réseau MACVLAN Je vous conseil d’aller lire le tuto de @.Shad. dans la partie 11 pour en apprendre plus : [TUTO] Docker : Introduction - Tutoriels - NAS-Forum Je ne vais pas refaire l’explication, tout est dit par @.Shad. Le but est de créer un fichier script qu’on va activer via Putty. Vous pouvez récupérer le fichier à modifier sur le GITUB de MilsTEG1 : Synology-Docker-Adguard-Home-in-a-macvlan-network/docker_network_create_macvlan.sh at main · MilesTEG1/Synology-Docker-Adguard-Home-in-a-macvlan-network · GitHub Où créer un fichier que vous nommez ainsi docker_network_create_macvlan.sh Puis vous l’éditer avec Notepad++ avec cela : #!/bin/bash ##========================================================================================## ## Script macvlan-network.sh ## ## ## ## Script de création d'interface virtuelle pour le conteneur AdGuardHome_macvlan ## ## Voir tuto : https://www.nas-forum.com/forum/topic/69319-tuto-docker-macvlan-pi-hole/ ## ## ## ##========================================================================================## echo "$(date "+%R:%S - ") Script de création de réseau macvlan pour DOCKER" echo "$(date "+%R:%S - ") Un réseau macvlan-network sera créé avec cinq IP macvlan de 192.168.1.145 à 192.168.1.150" echo "$(date "+%R:%S - ") avec la commande suivante :" echo "$(date "+%R:%S - ") docker network create -d macvlan \ " echo "$(date "+%R:%S - ") --subnet=192.168.1.0/24 \ " echo "$(date "+%R:%S - ") --ip-range=192.168.1.144/29 \ " echo "$(date "+%R:%S - ") --gateway=192.168.1.1 \ " echo "$(date "+%R:%S - ") -o parent=eth0 \ " echo -e "$(date "+%R:%S - ") macvlan-net\n" docker network create -d macvlan \ --subnet=192.168.1.0/24 \ --ip-range=192.168.1.144/29 \ --gateway=192.168.1.1 \ -o parent=eth0 \ macvlan-network echo -e "\n\n$(date "+%R:%S - ") Liste des réseaux docker : docker network ls\n" docker network ls echo -e "\n$(date "+%R:%S - ") Script terminé\n" exit Notes : - subnet => on choisit le sous-réseau physique, celui de nos machines. - ip-range => on va définir la plage d'IP couverte par le réseau. Un calculateur peut vous aider à trouver la plage que vous voulez. Voici mon exemple : IPv4/IPv6 – Subnet Calculator | CIDR/EU Ainsi j’aurai 5 IP de disponible dans le réseau MACVLAN qui seront de 192.168.1.145 à 192.168.1.1.150. On expliquera plus tard comment affecter l’IP au conteneur via le docker-compose. Important !! Il est fortement recommandé que la plage d'IP couverte par le serveur DHCP de votre réseau soit dissociée de la plage d'IP allouée au réseau macvlan. Mon DHCP est et sera de 192.168.1.50 à 192.168.1.65 et la plage de MACVLAN 192.168.1.145 à 192.168.1.150 Adapter ces valeurs en fonction de votre réseau. - gateway => c'est notre passerelle, vu qu'on est sur le réseau physique c'est généralement votre box ou votre routeur. En l’occurrence pour une livebox : 192.168.1.1 - parent => c'est le nom de l'interface physique. Pour la connaitre, lancer putty : Taper l’adresse IP de votre NAS et cliquer sur OPEN (Penser à activer pour les manipulations le service SSH dans le DSM de votre NAS = PanneauConfiguration\Terminal & SNMP) Entrer votre login administrateur du Synology, valider avec la touche entrée. Taper le mot de passe administrateur (il n’apparait pas quand vous taper, cela est normal) , valider avec la touche entrée. Taper ifconfig, valider avec la touche entrée. Chercher le nom du réseau qui correspond à l’IP de votre NAS. Sur mon exemple et mon NAS Synology DS415+, le nom est donc eth0 Enregistrer ce fichier puis connectez vous au DSM de votre NAS et lancer File Station. Dans le dossier docker, je vous conseil de créer un dossier FICHIERS puis 2 sous dossiers SCRIPTS & COMPOSE. Placer le fichier fraichement créer dans /volume1/docker/FICHIERS/SCRIPTS Lancer PuTTY et connectez-vous en root. Pour cela taper cela sudo -i Ensuite il faut se placer dans le dossier où est le script : cd /volume1/docker/FICHIERS/SCRIPTS On accorde les permissions (pas sûr que cela soit nécessaire) chmod 740 docker_network_create_macvlan.sh On exécute le script bash docker_network_create_macvlan.sh Si tout va bien, on obtient une suite de caractères, cela signifie que le réseau est créé. Et vérifier qu'il apparaît bien dans la liste. En cas d'erreur dans la transcription, il suffit de supprimer le réseau malformé pour recommencer : docker network rm macvlan-network 2. Création de l'interface virtuelle On va créer un second script. Vous pouvez récupérer le script orignal toujours sur le GITHUB de MilesTEG1 : Synology-Docker-Adguard-Home-in-a-macvlan-network/bridgemacvlan-interface.sh at main · MilesTEG1/Synology-Docker-Adguard-Home-in-a-macvlan-network · GitHub Où créer un fichier que vous nommez ainsi bridgemacvlan-interface.sh Puis vous l’éditer avec Notepad++ avec cela : #!/bin/bash ##===========================================================================================## ## Script bridgemacvlan-interface.sh ## ## ## ## Script de création d'interface virtuelle pour les conteneurs en macvlan ## ## Voir tutos : ## ## https://www.nas-forum.com/forum/topic/69319-tuto-docker-macvlan-pi-hole/ ## ## https://www.nas-forum.com/forum/topic/67311-tuto-certificat-ssl-reverse-proxy-via-docker/ ## ## ## ## Vérifier la bonne création de l'interface avec la commande suivante : ## ## ifconfig | grep -A 9 macv0 ## ## ## ##============================================================================================= # Set timeout to wait host network is up and running sleep 60 echo "$(date "+%R:%S - ") Script de création d'une interface virtuelle pour le NAS" echo "$(date "+%R:%S - ") Exécution des commandes..." ip link add macv0 link eth0 type macvlan mode bridge # macv0 : est le nom données à l'interface virtuelle # eth0 : est l'interface réseau utilisée sur le NAS (lorsque VMM n'est pas utilisé) # si VMM est utilisé, ce sera ovs_eth0 ip addr add 192.168.1.200/32 dev macv0 # Adresse IP virtuelle 192.168.x.zzz/32 -- Il faut que cette adresse soit libre dans le réseau # et qu'elle ne fasse pas partie du DHCP du routeur/box ip link set dev macv0 address 5E:11:4F:AF:D6:D2 # MAC adresse pour l'adaptateur ayant l'IP virtuelle # Il faut que l'adresse MAC respecte ces conditions : # - Elle n'existe pas déjà sur mon hôte et sur mon réseau. # - Elle respecte la base hexadécimale, les notations allant de 0 à F. # - Le premier nombre doit être pair, ici 5E = 94 en base 10, c'est donc OK (vous pouvez # utiliser un convertisseur en ligne, ou faire vos divisions euclidiennes). # S'il est impair, vous aurez un message : # RTNETLINK answers: Cannot assign requested address ip link set macv0 up ip route add 192.168.1.144/29 dev macv0 # 192.168.xxx.MMM/29 : Plage d'adresse macvlan # IP réellement disponible : voir les calculateurs internet # /29 = 5 IP - /32 = 1 IP #### Dans mon cas, c'est cette commande : #### ip route add 192.168.1.144/29 dev macv0 echo "$(date "+%R:%S - ") Script terminé" exit Notes : ip link add <nom_interface_macvlan> link <interface_physique> type macvlan mode bridge ip addr add <IP_virtuelle>/32 dev <nom_interface_macvlan> ip link set dev <nom_interface_macvlan> address <adresse_MAC> ip link set <nom_interface_macvlan> up ip route add <Plage_DHCP_réseau_macvlan> dev <nom_interface_macvlan> Si on veut faire correspondre à l'exemple du réseau ci-dessus : - <nom_interface_macvlan> => un nom au hasard, pas de caractères spéciaux, macv0 par exemple, peu importe - <interface_physique> => eth0 / idem que sur le premier script - <IP_virtuelle> => il l faut que cette adresse soit libre dans le réseau et qu'elle ne fasse pas partie du DHCP du routeur/box et du réseau MACVLAN. Je choisi la 192.168.1.200 qui se traduit par 192.168.1.200/32. - <adresse MAC> => on peut définir une adresse MAC pour notre interface. Il faut que cette adresse soit libre dans le réseauet qu'elle ne fasse pas partie du DHCP du routeur/box. - <Plage_DHCP_réseau_macvlan> => ça correspond à --ip-range dans le script plus haut Enregistrer le fichier et placer le, toujours avec File Station dans /volume1/docker/FICHIERS/SCRIPTS Revenez dans putty et placer vous dans ce dossier cd /volume1/docker/FICHIERS/SCRIPTS On accorde les permissions (pas sûr que cela soit nécessaire) chmod 740 bridgemacvlan-interface.sh On exécute le script bash bridgemacvlan-interface.sh On vérifie en tapant : ifconfig | grep -A 9 mac0 Ce qui doit donner un résultat du type : 3. Création de la tâche de rétablissement de l'interface virtuelle au redémarrage L’interface ne persiste pas au redémarrage du NAS, on va pour cela définir une tâche planifiée, il faut aller dans DSM -> Panneau de configuration -> Planificateur de tâches -> Créer -> Tâche déclenchée : Puis on valide. REMARQUE : Lorsqu'on stoppe docker, ou qu'on le met à jour, l'interface disparaît également. La tâche n'étant lancée qu'au démarrage, vous devrez réexécuter la tâche manuellement pour rétablir l'interface. 2. Création de l’instance Adguard Home 2.1. Création du docker-compose Le fichier docker-compose est encore est toujours récupérable sur le GITHUB de MilesTEG1 : Synology-Docker-Adguard-Home-in-a-macvlan-network/docker-compose.yml at main · MilesTEG1/Synology-Docker-Adguard-Home-in-a-macvlan-network · GitHub On le modifie avec notepad++. Je n’indique que les parties que j’ai modifié hostname: AdGuard-Home--DS415+ Permet d'avoir un nom pour le conteneur dans AdGuard lui-même (sinon c'est une chaine aléatoire) Environment: PUID=1*** PGID=1** Pour récupérer l’info, voici un excellent tuto : NAS Synology - Récupérer l'UID et le GID d'un utilisateur (it-connect.fr) #volumes: Je n’ai pas touché au volume. Cependant j’ai créé les dossiers /volume1/docker/adguardhome_macvlan/work & /volume1/docker/adguardhome_macvlan/conf avant de lancer le fichier docker-compose.yml networks: macvlan-network: ipv4_address: 192.168.1.150 Mettre ici l'IP macvlan dans la plage définie dans les scripts. Pour rappel ma plage MACVLAN est 192.168.1.145 à 192.168.1.150 networks: macvlan-network : # Le nom du réseau créer via le script docker_network_create_macvlan.sh (ligne 27) Ce qui donne pour moi (il faut modifier PUID & PGID) : ##============================================================================================== ## ## ## Fichier docker-compose.yml pour Adguard-Home en macvlan ## ## ## ##============================================================================================== ##============================================================================================## ## ## ## Attention, il faut créer le réseau macvlan à l'aide du script : macvlan-network.sh ## ## Ce dernier va créer un réseau macvlan ayant comme IP unique 192.168.1.150 ## ## Cette IP doit être dans la plage d'IP mavclan définie dans le script de création du réseau.## ## Le conteneur sera donc vu comme une machine sur le réseau LAN, mais ne pourra pas être ## ## joint par le NAS lui-même. ## ## Pour celà, il faut utiliser le second script : boot-bridgemacvlan-interface.sh ## ## Ce dernier va créer une IP-interface virtuelle qui pourra être accessible par le NAS. ## ## Cette interface ne persiste pas au démarrage, il faudra mettre le script en tâche ## ## planifiée avec le planificateur de tâches dans DSM. ## ## ## ## Voir tuto : https://www.nas-forum.com/forum/topic/69319-tuto-docker-macvlan-pi-hole/ ## ## ## ## Attention ! ## ## ## ## Ces deux scripts ne sont à utiliser qu'une seule fois, quelque soit le nombre de ## ## conteneurs qui en bénéficieront. ## ## Par exemple, si vous utilisez 2 conteneurs en macvlan, une fois le réseau macvlan créé ## ## pour le 1er, il est inutile (et impossible) de le recréer. ## ## Le script boot-bridgemacvlan-interface.sh ne doit être lancé qu'une seule fois, et à ## ## chaque reboot. L'IP virtuelle est unique, il ne faut pas en recréer une seconde. ## ## ## ##============================================================================================== --- version: "2.4" services: adguardhome_macvlan: image: adguard/adguardhome:latest # https://github.com/AdguardTeam/AdGuardHome # https://github.com/AdguardTeam/AdGuardHome/wiki/Docker container_name: adguardhome_macvlan hostname: AdGuard-Home--DS415+ # Permet d'avoir un nom pour le conteneur dans AdGuard lui même (sinon c'est une chaine aléatoire) environment: - PUID=1*** # Utiliser la commande (en SSH) : id NOM_UTILISATEUR - PGID=1** # Utiliser la commande (en SSH) : id NOM_UTILISATEUR - TZ=Europe/Paris - LANG=fr_FR.UTF8 - LANGUAGE=fr_FR.UTF8 volumes: - "/volume1/docker/adguardhome_macvlan/work:/opt/adguardhome/work" - "/volume1/docker/adguardhome_macvlan/conf:/opt/adguardhome/conf" # La déclaration des ports n'est pas utile lors d'une installation en macvlan, car tous les ports seront directement accessible # avec l'IP virtuelle. # ports: # - "953:53" # - "967:67/udp" # - "968:68" # - "8080:80/tcp" # - "9443:443/tcp" # - "9853:853/tcp" # - "3030:3000/tcp" networks: macvlan-network: ipv4_address: 192.168.1.150 # Mettre ici l'IP macvlan dans la plage définie dans les scripts # Dans mon cas c'est 192.168.1.150 restart: unless-stopped healthcheck: test: "/bin/netstat -pant | /bin/grep 53" interval: 45s timeout: 30s retries: 3 networks: macvlan-network: # Ce réseau devra bien entendu être créé avant avec le script annexe ligne27 external: true Enregistrer le fichier. Placer le, toujours avec File Station, dans /volume1/docker/FICHIERS/COMPOSE/ADGUARD. Créer le dossier ADGUARD s’il n’existe pas. 2.2. Lancer le docker-compose Revenez dans PuTTY, placer vous dans le dossier : cd /volume1/docker/FICHIERS/COMPOSE/ADGUARD Création du conteneur docker-compose up -d Attendre quelques secondes/minutes (en fonction de la puissance de votre NAS). Félicitations, votre Adguard Home est fonctionnel ! Vous pouvez y accéder via un navigateur dans votre réseau local en http://192.168.1.150:3000 Il n’est pas accessible en https. Sélectionner l’interface d’écoute par l’IP choisi dans le docker-compose en l’occurrence pour nous 192.168.1.150. Ne pas toucher au port. Ne pas toucher au serveur DNS et cliquer sur Suivant Créer un utilisateur avec son mot de passe puis toujours suivant. Vous êtes maintenant sur votre instance AdGuard Home. 3. Faire fonctionner la BoxTV Afin de faire fonctionner la box TV nous réaliser ces actions : Création du DHCP dans AdGuard Home Modification du fichier .yaml pour la règle 125. Désactiver le DHCP de livebox Réserver l’IP dans le DHCP d’AdGuard Home Paramètre du client (BoxTV) dans AdGuard Home 3.1. Création du DHCP dans AdGuardHome Cliquer sur Paramètres Cliquer sur Paramètres DHCP Rentrer l’IP de la passerelle de votre livebox (d’origine 192.168.1.1) Rentrer l’IP du début de la plage IP de votre DHCP (pour moi 192.168.1.50) Rentrer l’IP de la fin de la plage IP de votre DHCP (pour moi 192.168.1.65). J’aurai donc 15 périphériques qui pourront se connecter sur mon DHCP. A vous d’adapter ces chiffres en évitant ces IP (192.168.1.145 à 192.168.1.150 & 192.168.1.200) Rentrer 255.255.255.0 Sauvegarder la configuration 3.2. Modification du fichier .yaml pour la règle 125. Afin d’ajouter l’option 125 dans le fichier AdGuardHome.yaml qui permettra de faire croire à la BoxTV que son IP soit fourni par la Livabox, il faut créer la bonne ligne. Tout est super bien expliquer dans le tutorial de LapinFou : [Tuto] Pi-Hole, Livebox et décodeur TV Orange - framboise314.fr Je vous conseil de le suivre à la lettre pour créer votre ligne. Voici ma ligne : Les chiffres en blanc ne sont pas à changer. Ceux en couleurs oui. 343444343534 = les 6 premiers caractères de l'adresse MAC (44D454) de la Livebox convertie en "Hexa" C4B32**********50393939383035 = Le numéro de série (LK*****DP999805) de la Livebox convertie en "Hexa" 36 = Le modèle de la box (ici Livebox 6) convertie en "Hexa" Toutes ces informations sont disponible depuis son interface web (http://livebox/ ou http://192.168.1.1) "Informations système" → "Général" → "1.5 Adresse MAC" / "1.4 Numéro de série" / "1.2 Modèle" Voici le site pour convertir en "Hexa" : https://string-functions.com/string-hex.aspx Après avoir récupérer le HEX, il faut l’ajouter en option dans le AdGuardHome.yaml. Retour sur le NAS et on procède ainsi 1. On arrête l’instance dans docker 2. On télécharge le fichier AdGuardHome.yaml qui ce trouve dans /volume1/docker/adguardhome_macvlan/conf/ 3. On le modifie avec Notepad++ On ajoute la ligne après option comme dans mon exemple : dhcp: enabled: true interface_name: eth0 local_domain_name: lan dhcpv4: gateway_ip: 192.168.1.1 subnet_mask: 255.255.255.0 range_start: 192.168.1.50 range_end: 192.168.1.65 lease_duration: 86400 icmp_timeout_msec: 1000 options: - '125 hex 00000DE9240406343444343534050F4C4B3232303636445039393938303506094C697665626F782036' 4. On enregistre le fichier et on le place dans /volume1/docker/adguardhome_macvlan/conf/ pour remplacer l’ancien 5. On relance l’instance adguardhome_macvlan 3.3. Désactiver le DHCP de livebox Revenez sur votre interface de votre BOX et désactiver le DHCP. Si vous voyer l’adresse MAC de votre box TV, noter là pour plus tard. 3.4. Réserver l’IP dans le DHCP d’AdGuard Home Revenez sur l’interface graphique de AdGuard Home (http://192.168.1.150) Toujours dans Paramètres / Paramètres DHCP, aller tout en bas dans Baux statiques DHCP et cliquer sur "Ajoutez un bail statique" et rentrer ces informations : L’adresse MAC du boitier TV L’IP que vous voulez lui allouer. Exemple 192.168.1.66 Un nom. Exemple BoxTV Enregistrer Maintenant il va falloir un paramétrage persistant pour ce client. 3.5. Paramètre du client (BoxTV) dans AdGuard Home Maintenant aller dans Paramètres / Paramètres du client et "Ajouter un client" avec ces infos : Paramètres Le nom que vous voulez Mots clés : ne pas toucher Identifiant L’IP de la box La MAC de la box Protection : tout décocher Blocage des services spécifiques Tout débloquer Suspendre le blocage des services Ne pas toucher Serveurs DNS upstream Passerelle de la box : 192.168.1.1 Indiquer les DNS de la box (Info trouvable sur l’interface de la box dans Paramètres avancés\Informations système\Internet\4.12 & 4.13 Pour moi : 80.10.246.132 & 81.253.149.2 Enregistrer. A partir de maintenant le paramétrage est fini vous pouvez rallumer la box tv et vérifier si cela fonctionne. Si oui, félicitation !! 😇🤩🍾 Il nous reste plus qu'à peaufiner les paramétrages d’AdGuard Home et des périphériques. 4. Paramétrage de AdGuard Home Présentation et explication faite plus tard Paramètres Paramètres généraux J'ai tout coché (sauf youtube) Paramètres DNS Serveur DNS upstream https://family.cloudflare-dns.com/dns-query tls://family.cloudflare-dns.com https://family.adguard-dns.com/dns-query tls://family.adguard-dns.com Serveurs DNS d'amorçage 1.1.1.3 1.0.0.3 2606:4700:4700::1113 2606:4700:4700::1003 Filtres Liste de blocage DNS filters: - enabled: true url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_1.txt name: AdGuard DNS filter id: 1 - enabled: true url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_2.txt name: AdAway Default Blocklist id: 2 - enabled: true url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_50.txt name: uBlock₀ filters – Badware risks id: 1715176311 - enabled: true url: https://raw.githubusercontent.com/Perflyst/PiHoleBlocklist/master/SmartTV-AGH.txt name: Perflyst and Dandelion Sprout's Smart-TV Blocklist id: 1603827714 - enabled: false url: https://pgl.yoyo.org/adservers/serverlist.php?hostformat=adblockplus&showintro=1&mimetype=plaintext name: Peter Lowe's List id: 1603827715 - enabled: true url: https://raw.githubusercontent.com/hoshsadiq/adblock-nocoin-list/master/nocoin.txt name: NoCoin Filter List id: 1603827716 - enabled: true url: https://raw.githubusercontent.com/durablenapkin/scamblocklist/master/adguard.txt name: Scam Blocklist by DurableNapkin id: 1603827717 - enabled: true url: https://raw.githubusercontent.com/Spam404/lists/master/main-blacklist.txt name: Spam404 id: 1603827718 - enabled: true url: https://sebsauvage.net/hosts/hosts-adguard name: sebsauvage.net hosts-adguard id: 1603827720 - enabled: true url: https://gitlab.com/quidsup/notrack-blocklists/raw/master/notrack-blocklist.txt name: firebog.net - NoTrack-blocklist id: 1603827721 - enabled: true url: https://raw.githubusercontent.com/Perflyst/PiHoleBlocklist/master/SmartTV.txt name: firebog.net - SmartTV id: 1603827722 - enabled: true url: https://raw.githubusercontent.com/DandelionSprout/adfilt/master/GameConsoleAdblockList.txt name: Game Console Adblock List id: 1614201141 - enabled: true url: https://raw.githubusercontent.com/crazy-max/WindowsSpyBlocker/master/data/hosts/spy.txt name: WindowsSpyBlocker - Hosts spy rules id: 1614201143 - enabled: true url: https://raw.githubusercontent.com/mitchellkrogza/The-Big-List-of-Hacked-Malware-Web-Sites/master/hosts name: The Big List of Hacked Malware Web Sites id: 1614201145 - enabled: true url: https://adaway.org/hosts.txt name: AdAway Default Blocklist id: 1657191092 - enabled: true url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_18.txt name: Phishing Army id: 1715209163 - enabled: true url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_8.txt name: NoCoin Filter List id: 1715209164 - enabled: true url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_31.txt name: Stalkerware Indicators List id: 1715209165 - enabled: true url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_30.txt name: Phishing URL Blocklist (PhishTank and OpenPhish) id: 1715209166 - enabled: true url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_10.txt name: Scam Blocklist by DurableNapkin id: 1715209167 - enabled: true url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_42.txt name: ShadowWhisperer's Malware List id: 1715209168 - enabled: true url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_9.txt name: The Big List of Hacked Malware Web Sites id: 1715209169 - enabled: true url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_11.txt name: Malicious URL Blocklist (URLHaus) id: 1715209170 - enabled: true url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_12.txt name: Dandelion Sprout's Anti-Malware List id: 1715209171 - enabled: true url: https://dl.red.flag.domains/adguard/red.flag.domains.txt name: Nicolas Pawlak id: 1715209172 - enabled: true url: https://dl.red.flag.domains/adguard/red.flag.domains_fr.txt name: Nicolas Pawlak FR id: 1715209173 - enabled: true url: https://dl.red.flag.domains/adguard/red.flag.domains_ovh.txt name: Nicolas Pawlak OVH id: 1715209174 - enabled: true url: https://dl.red.flag.domains/adguard/red.flag.domains_yt.txt name: Nicolas Pawlak YT id: 1715209175 Services Bloqués Faites vos choix Règles de filtrage personnalisées ||example.org^ :bloque l’accès au domaine example.org et à tous ses sous-domaines ; @@||nas-forum.com^ :débloque l’accès au domaine nas-forum.com et à tous ses sous-domaines ; Attention cette option ne permet pas de débloquer un site bloqué par les Serveurs DNS upstream. Pour bloquer les publicités sur youtube, facebook ou autre via un PC, je vous conseil d'ajouter un bloqueur de publicités à votre navigateur. Style : Ublock Origin. N'oublier pas de passer un liste blanche vos sites préférés comme www.nas-forum.com 5. Paramétrage des périphériques Windows Laisser en DHCP pour vos équipement ainsi il prendra automatiquement les bon paramètres Si vous optez de paramétrer un périphérique en manuel rentrer dans le DNS principal et secondaire l'IP de votre instance AdGuard Home. Pour moi : 192.168.1.150 Android Laisser en DHCP et modifier le DNS avec celui paramétrer dans les serveurs DNS upstream de AdGuard Home. Pour moi cela sera : https://family.cloudflare-dns.com/dns-query Apple Je n'ai pas de produit Apple, je vais m'abstenir d'en parler. Merci à tous de m'avoir lu, j'arrive au bout de ce long tuto. Je reste disponible pour vous aider. Sources : [TUTO] Docker : Introduction - Tutoriels - NAS-Forum [TUTO] [Docker - macvlan] Pi-Hole - Tutoriels - NAS-Forum [TUTO] Certificat SSL & reverse proxy via Docker - Tutoriels - NAS-Forum Installation d'AdGuard, c'est fait ! - Installation, Démarrage et Configuration - NAS-Forum [Tuto] Pi-Hole, Livebox et décodeur TV Orange - framboise314.fr2 points

-

Le mieux est d'utiliser les scripts de revad. Les anciens tutos sont obsolètes. https://github.com/007revad2 points

-

@Sean Le Fefvre, ce qui fait la force d'un forum d'entraide c'est de faire profiter les autres de son expérience. Ceci étant dit, nul n'est obligé. Y compris de répondre. Et si un intervenant qui passe par là peut vous aider, c'est son choix de vous répondre, ou pas. Beaucoup de demandes restent sans réponse parce que personne n'a été en mesure d'en apporter. C'est bien de venir nous dire que le problème est réglé, mais sans détail sur ce qui vous à permis de le résoudre, ça n'aide personne. Merci de nous préciser comment vous avez fait pour résoudre votre problème afin que ça puisse être utile à la communauté.2 points

-

Je suis d'accord avec toi. Là aussi pas de bol ou plutôt je pense que vous passez à côté d'un point important. Il existe dans DSM le paquet multimedia qui lorsqu'il est activé crée 3 dossiers : photo, video, music. Je vous recommande d'utiliser ces dossiers car ils sont nativement associés aux applications correspondantes : Synology Photo, Video Station, Audio Station et les applications DS nomades pour smartphones et tablettes. Ces dossiers par défaut sont automatiquement indexés par DSM pour une consultation fluide des fichiers multimedia.2 points

-

@Overkilled Sauf explications contraires de @belek, personnellement j'avais compris que le trou était plutôt pour faire sortir le câble Ethernet pour mettre le NAS dans une autre pièce ....2 points

-

Bon, j'ai testé en utilisant les ports indiqués sur la page de Synology et comme prévu, chaque *.ndd.tld envoi sur DSM (port 5000 donc, port utilisé sur mon disk.ndd.tld pour accéder à mon DSM) 😅 https://kb.synology.com/fr-fr/DSM/tutorial/What_network_ports_are_used_by_Synology_services J'ai donc tout remis comme c'était, en utilisant les port indiqués en "gris" dans les cellules HTTP de chaque application : ICI Me reste à voir cette histoire de disk.ndd.tld que Synology Calendrier et Contacts utilisent maintenant. EDIT : Trouvé 😅 Si je passe par la page de DSM pour ouvrir Synology Calendrier / Contacts, l'adresse pour les app macOS / iOS indique disk.ndd.tld Mais si je passe directement par la page cal.ndd.tld, l'adresse pour les app macOS / iOS indique cal.ndd.tld (idem pour disk.ndd.tld versus card.ndd.tld. En gros, tout va bien en faite... je file me recoucher pour quelques jours 😅2 points

-

@Jeff777 @Mic13710 Comme l'a dit @CoolRaoul, cette redirection s'applique à DSM et aux applications natives faisant l'objet d'un alias personnalisé. Le reverse proxy reste nécessaire pour des applications non natives. Il n'y a pas vraiment de différence, c'est la façon dont les blocs server et location sont créés qui diffère légèrement de l'un à l'autre. Je pense qu'on peut laisser la remarque telle qu'elle, ça évitera des questionnements inutiles par la suite concernant le pourquoi du je n'arrive pas à me connecter à DSM en HTTPS.2 points

-

Salut! je voulais tester la ram via le synology assistant. Mais au moment du redemarrage il me delai de connexion expiré… J'ai trouvé. Si vous avez Un link aggregation fait cela marche pas.2 points

-

DS Audio n'est pas compatible avec la "Compatibilité moderne" définie dans Panneau de configuration > Sécurité > Avancé. Il faut choisir "Compatibilité intermédiaire".2 points

-

Tu n'es pas le seul, Synology Photos est une application mal née.2 points

-

Bon, le [TUTO] Se connecter à SSH avec une paire de clé sur Mac est réapparu 😀2 points

-

@CyberFr, j'abonde dans le sens de @.Shad.. Ce n'est parce qu'un tuto n'a pas de réponse qu'il n'est pas lu ou qu'il n'a pas été mis en pratique par certains, membres ou pas. Et dans le cas présent, il aurait été au moins utile @MilesTEG1.2 points

-

Aucun des deux. Le système le plus sûr pour protéger les données est la sauvegarde. btrfs t'apportera plus de souplesse pour les snapshots (si utilisés). Il n'y a pas de contrôleur RAID sur les NAS Synology, c'est juste du RAID logiciel. Prends le temps de t'informer sur le RAID : https://fr.m.wikipedia.org/wiki/RAID_(informatique) Le plus important dans tes choix est de savoir quel système de sauvegarde tu vas utiliser.2 points

-

@CyberFr C'est très dommageable, parfois certains tutos mettent du temps à trouver leur public, d'autres ne le trouvent jamais. Pourtant je ne vois pas pourquoi priver la communauté d'un travail qui m'a pris du temps, ici 0 réponse 1900 vues 😄 :1 point

-