-

Compteur de contenus

82 -

Inscription

-

Dernière visite

-

Jours gagnés

2

kasimodem a gagné pour la dernière fois le 23 octobre 2019

kasimodem a eu le contenu le plus aimé !

À propos de kasimodem

.png.96b3b3865e7602c8e02642dcb636f80b.png)

Mon Profil

-

Sex

Male

-

Pays / Ville

Paris, France

Visiteurs récents du profil

kasimodem's Achievements

Newbie (1/14)

6

Réputation sur la communauté

-

[Résolu]Pare-feu et QuickConnect

kasimodem a répondu à un(e) sujet de Pandore62 dans Installation, Démarrage et Configuration

Ne me considérant pas comme spécialiste et désireux d'apprendre, mais faute de mieux que "tu ne sais rien" comme contre arguments, je suis allé fouiller chez Syno et j'ai eu ma réponse. Dans Panneau de config / Quickconnect / Avancé si on décoche Activer le relais, c'est un tunnel direct entre le Syno et l'hote demandeur qui se monte, ce qui transite par le serveur Synology est donc juste la négociation du tunnel avec les clés SSL comme je disais, pas les données. Si par contre on coche l'option relais, là oui, le tunnel passe par le serveur Synology le plus proche géographiquement, mais ça reste dans un tunnel donc chiffré, rien n'est envoyé en clair. Et cette option est un dernier recours, Quickconnect essaie d'abord dans l'ordre le lien réseau local, puis le dyndns, puis le tunnel, et enfin si rien ne fonctionne le relais. -

[Résolu]Pare-feu et QuickConnect

kasimodem a répondu à un(e) sujet de Pandore62 dans Installation, Démarrage et Configuration

Je sais expliquer comment fonctionne une certificat SSL mais pas comment Synology ouvre dynamiquement des ports sur son matériel parce que non, je ne suis pas allé lire leurs livres blancs de sécurité et que donc je ne m’avancerai pas sans savoir ce point précis. Par contre toi tu prétends que toutes les données transitent chez Synology, tu n’en démords pas mais à aucun moment tu n’apportes d’éléments techniques pour cette affirmation et tu campes sur cette position en m’expliquant que je ne sais rien. Donc vu que ce n’est pas mon topic et que c’est donc du hors sujet, je laisse, après tout chacun croit ce qu’il veut. Bonne soirée. -

[Résolu]Pare-feu et QuickConnect

kasimodem a répondu à un(e) sujet de Pandore62 dans Installation, Démarrage et Configuration

Et bien il faudra aller lire les livres blancs de Synology sur le sujet car moi je n’ai pas la réponse, mais probablement que puisque c’est le Syno Qui initie la connexion SORTANTE, ça bypass la Box logiquement, mais dans ce cas c’est un peu plus lent. mais clairement non, aucun de tes fichiers ne passe par un serveur de Synology. Genre tu veux récupérer un ISO sur ton Syno de 4 Go, il va d’abord s’uploader chez Syno qui va ensuite te le downloader ? Tu imagines le binz, le trafic généré et le stockage nécessaire chez Syno vu le nombre de clients ? Heureusement que non ! Je maintiens que seul l’établissement du chiffrement de la connexion entre ton Syno et ton client passe par les serveurs de Synology. -

[Résolu]Pare-feu et QuickConnect

kasimodem a répondu à un(e) sujet de Pandore62 dans Installation, Démarrage et Configuration

L’autorité de certification de quickconnect est Amazon, le plus gros fournisseur de cloud privé au monde, donc c’est quand même pas le petit hébergeur du coin à risques. je vois pas en quoi c’est plus risqué que Positivessl, le fournisseur de certificats anglais de ovh. Pour moi dans les deux cas c’est solide et à part une attaque qui déroberait les clés privés de chiffrement pour intercepter tes identifiants, je vois pas en quoi quickconnect est un risque majeur. Mais non, c’est l’établissement de la connexion qui est relayé chez Syno, pas tes données ! Tu imagines le délais pour lire tes fichiers s’ils transitaient intégralement par un serveur de Synology quelque part dans le monde ? Ce serait une horreur ! Ce n’est que l’établissement du chiffrement ssl qui passe chez eux. -

[Résolu]Pare-feu et QuickConnect

kasimodem a répondu à un(e) sujet de Pandore62 dans Installation, Démarrage et Configuration

Et bien c’est ce que je disais, si tu fais une règle firewall qui autorise tout, ou si tu désactives le firewall, ce qui reviens au même, puisque la Box n’autorise aucune translation de port, alors qu’importe, le Syno n’est jamais exposé. Quickconnect demande à distance l’ouverture dynamique d’un port (upnp) puis négocie un canal ssl avec des clés de chiffrement qui sont ton login et mot de passe Synology. Une fois le canal établi, ça se passe entre ton Syno et le périphérique qui demande les données, mais en aucun cas tes fichiers ne vont partir chez Syno.. c’est le principe de base de tout certificat SSL. -

[Résolu]Pare-feu et QuickConnect

kasimodem a répondu à un(e) sujet de Pandore62 dans Installation, Démarrage et Configuration

Bonjour, Je suis d’accord qu’ouvrir tous les ports à toute la France n’est pas bon, mais là le risque est minime puisque ce n’est pas le Syno qui est en frontal d’internet mais la Box FAI qui elle ne NAT que ce qu’on lui dit, donc il n’y a pas de risque d’attaque, on parle là juste de bonnes pratiques.. Je ne suis pas d’accord avec ça, ce ne sont pas les données qui transitent par les serveurs de Syno, et heureusement, mais seulement les clés de chiffrement du https. Le risque c’est que si un tiers récupère la clé privée de Syno par piratage, il saura intercepter les requêtes et donc potentiellement des identifiants, mais pas les données non 😉 -

Souci avec connexion sécurisée [Résolu]

kasimodem a répondu à un(e) sujet de pascalg57 dans Installation, Démarrage et Configuration

Ah oui mais pour ça il faut un serveur dns interne dans lequel on crée un enregistrement pour pointer le ndd vers une ip interne. Sinon il reste la bonne vieille méthode de modifier le fichier host de Windows en guise de dns du pauvre 😉 -

Souci avec connexion sécurisée [Résolu]

kasimodem a répondu à un(e) sujet de pascalg57 dans Installation, Démarrage et Configuration

Ok, l'autre alternative que je connais et qui a été conçue pour ça c'est justement quickconnect Quand on tape https://monidquickconnect.quickconnect.to c'est Synology qui fait la résolution automatique et ouvre l'adresse locale si on est sur le même réseau, ou l'adresse externe si on est ailleurs. Mais comme tu l'as désactivé ça marchera pas. C'est pourtant assez pratique quand on veut gérer des accès de béotiens justement 😉 -

impossible de se connecter sur l'interface web

kasimodem a répondu à un(e) sujet de ledid dans Installation, Démarrage et Configuration

Bonjour, OK mais la question est : avez vous l'utilité de webstation ? SI oui il faut finir de le configurer pour qu'il gère son accès ports 80 et 443, si non il suffit donc de le stopper ou le désinstaller dans le centre de paquets pour revenir à la situation précédente. -

Souci avec connexion sécurisée [Résolu]

kasimodem a répondu à un(e) sujet de pascalg57 dans Installation, Démarrage et Configuration

Bonjour, Pourquoi ne pas désactiver la redirection automatique de http vers https et se connecter plutôt à http://192.168.1.X:5000 quand tu es en réseau local, ce serait quand même bien plus simple. Et ça ne remettrai pas en cause les accès externes sécurisés via https://ndd. Il n'y a aucun risque puisque ta Livebox n'autorise pas le http de toutes façon. -

Bonjour, Merci pour le tuto. Est-ce qu'il y a un intérêt à plutôt faire une install de cette manière que de monter WP en Docker qui se fait en 3 clics ? Merci.

-

Auto-hébergement de son site : le Link Agrégation présente-t-il un intérêt ?

kasimodem a répondu à un(e) sujet de bpier dans Installation, Démarrage et Configuration

Bonjour, Le LAG permet la montée en charge du débit réseau du NAS, mais pas son accélération. Si tu copies un fichier de l'ordi vers le NAS, tous deux reliés à ce même switch, la vitesse de copie est optimale par rapport à la bande passante gigabit. Tu lances une seconde copie de fichier pendant que la 1ère tourne depuis un autre ordi sur le même switch, le débit est alors réparti entre les deux fichiers, donc divisé en 2. Avec le LAG, le débit restera au gigabit pour les deux fichiers, enfin on parle de débits théoriques évidemment. Pour ton site WP, quelque soit la config réseau du NAS, LAG ou pas, c'est de toutes façons le débit montant de ta connexion free qui prévaudra, et lui seul. -

J'ai récupéré un vieil iPhone 5S sous iOS 12.4.3 (dernière version supportée) avec une SIM SFR. J'ai paramétré mon VPN L2TP dessus, et oui, j'ai pu le connecter en 4G en même temps que mon iPhone XS sous iOS 13 avec ma SIM Orange 4G. Donc à priori ça fonctionne. Tu as peut être un pb avec ton paquet VPN Server, au pire tu peux le désinstaller et le réinstaller, c'est pas long à reparamétrer.

-

Ah je peux pas répondre, je n'ai que mon iPhone, donc 1 seule co.

-

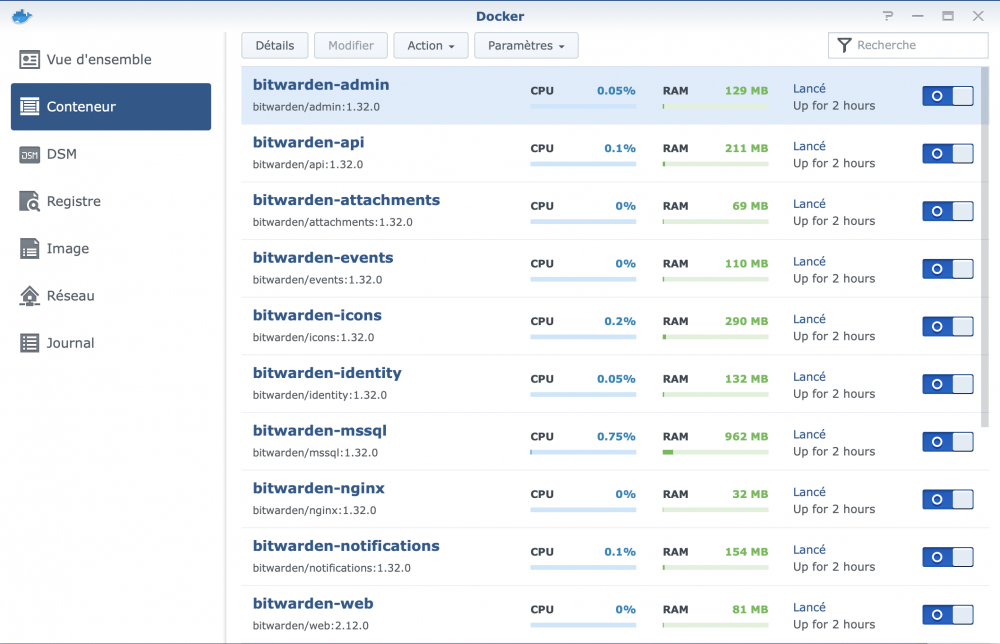

Bonjour, Après 1Password qui est passé à l'abonnement, j'étais passé à Enpass via le Webdav du Syno. Mais Enpass passe aussi à l'abonnement, donc j'ai installé Bitwarden et ça fonctionne plutôt bien. Je note quand même que c'est assez gourmand en ressources, j'ai une petite base pourtant, mais ça bouffe quasi 2 Go de mémoire et ça tire pas mal sur le petit Celeron du DS218+ avec ses 10 instances Docker qui tournent en parallèle. C'est quand même un peu la grosse artillerie juste pour garder ses données chez soi 😞