-

Compteur de contenus

8991 -

Inscription

-

Dernière visite

-

Jours gagnés

203

Tout ce qui a été posté par PiwiLAbruti

-

Ta question montre que tu n'en as visiblement pas besoin. 😄

-

Passage en 10Gb sur DS1819+

PiwiLAbruti a répondu à un(e) question de Sil51 dans Questions avant achat

Ça reste farfelu dans le sens où le but des 2Gbit/s (et plus) mis à disposition sont faits pour être partagés (n x 1Gbit/s + Wi-Fi), et non dédiés à un seul équipement. En tout cas, c'est l'usage fait par plus de 99% des clients particuliers tellement les équipements LAN dépassant le 1Gbit/s sont rares. -

Vu ton besoin et le modèle qui va être remplacé (DS211+), il n'y a aucune hésitation : DS923+. Il est probable que Synology sorte un DS423+ prochainement (en remplacement du DS420+), ça peut être intéressant pour diminuer les coûts.

-

Synology ne fait que le minimum sur les versions de PHP, j'en ai déjà fait plusieurs fois la remarque auprès du support. Pour information : https://www.php.net/supported-versions.php

-

Passage en 10Gb sur DS1819+

PiwiLAbruti a répondu à un(e) question de Sil51 dans Questions avant achat

Le Cat.6 supporte le 10Gbit/s sur une distance inférieure au Cat.6a, 56m contre 100m. Je n'ai jamais vu un particulier avoir besoin de transporter du 10GbE sur une telle distance 😅 Et en entreprise, pour interconnecter des commutateurs au-delà de cette distance, on n'utilise pas de cuivre 😇 -

Les serveurs DNS de FDN n'étant pas filtrants, il n'y a aucune différence avec ceux de Google. Essaye tout de même, mais le résultat devrait être identique.

-

Re installation DSM 7

PiwiLAbruti a répondu à un(e) sujet de bigfab77 dans Installation, Démarrage et Configuration

Si tu sais depuis quel compte utilisateur a été exécuté le ransomware, tu peux ne restaurer que le périmètre auquel a accès cet utilisateur. Sinon, il faut appliquer la méthode de @firlin. -

[Résolu]Aggregation link LAN 1 NOK

PiwiLAbruti a répondu à un(e) sujet de Shiraz Adama dans Installation, Démarrage et Configuration

As-tu essayé d'intervertir le câble du LAN1 avec celui d'un autre port ? -

Nas en rack ou en "station"

PiwiLAbruti a répondu à un(e) sujet de Mr Akhlan dans Tests & Reviews & Comparatifs

Attention à la profondeur des modèles rackables, et au bruit aussi (les 40mm c'est tout sauf discret). -

Est-ce que le NAS a une adresse IP fixe ou dynamique (DHCP) ? Si elle est fixe, modifie temporairement l'adresse IP de ton PC en 192.168.0.n de façon à pouvoir joindre ton NAS, modifie son adresse IP, puis remets ton PC en DHCP. Idéalement, il convient de laisser l'adressage IP du NAS en DHCP. Ainsi, au prochain changement de box, le NAS sera toujours joignable Si des ports à destination du NAS sont ouverts sur la box, il est préférable de définir un bail DHCP statique pour le NAS.

-

Je n'utilise pas Plex, mais les IO sont théoriquement meilleures lorsque les échanges ne se font qu'avec la RAM.

-

Pour montrer à @bliz qu'il a raison (ou tort 🙃). Je serais curieux de voir la réponse d'une société de récupération de données si on leur envoyait ces photos. 😉

-

J'ai emmené tous mes disques durs défectueux en vacance au Brésil, et je les ai malencontreusement oubliés sur ce bateau.

-

Les réponses à tes questions sont ici : https://kb.synology.com/fr-fr/DSM/tutorial/What_are_Some_Considerations_for_Creating_SSD_Cache Les sections Applications recommandées, Applications inappropriées, et Cache en lecture seule et en lecture-écriture sont susceptibles de t'intéresser.

-

Quel Nas pour du multimédia?

PiwiLAbruti a répondu à un(e) question de Platoche95130 dans Questions avant achat

Donc tout va bien au niveau réseau. C'est tout de même étrange qu'une connexion à 100Mb/s dégrade à ce point la lecture. -

Quel Nas pour du multimédia?

PiwiLAbruti a répondu à un(e) question de Platoche95130 dans Questions avant achat

Rien d'anormal donc. À moins que le film pèse plus de 80Go (12Mo/s pendant pour ~2h), ça passe tranquille en 1080p (au passage : 100Mb/s). Quels sont les équipements réseau qui connectent la TV au NAS ? (box, switch, CPL, ...) Peux-tu évaluer le débit avec le NAS en branchant un PC (portable) au câble utilisé pour la TV et en copiant un gros fichier du NAS vers le PC ? -

Hyper backup - problème de sauvegarde (La tâche Local Storage 1 a échoué sur Diskstation)

PiwiLAbruti a répondu à un(e) sujet de Amelie dans Hyper Backup

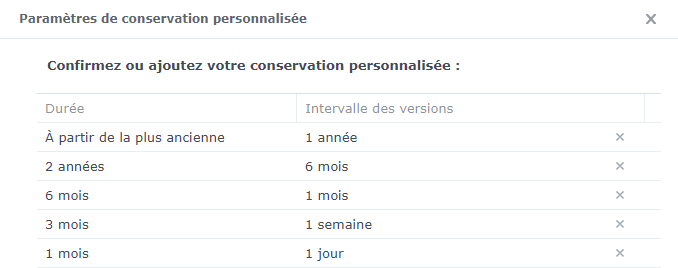

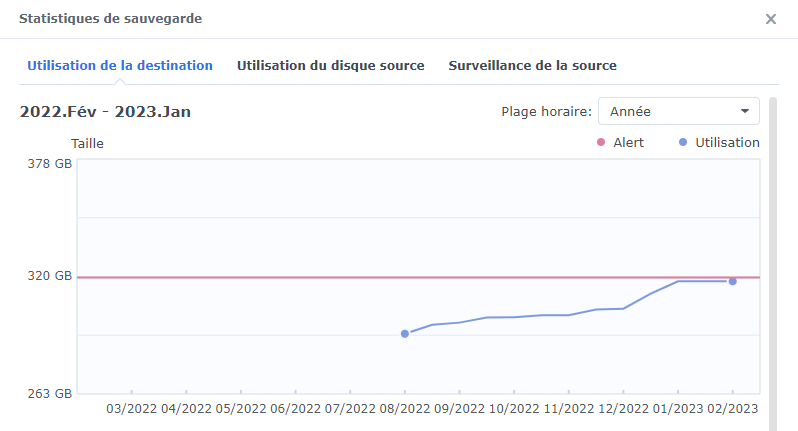

@Mic13710 J'ai trouvé les réponses à mes question entre temps. Hyper backup fait des sauvegardes incrémentielles. La rotation et la rétention doivent donc être configurés pour répondre aux besoins de restauration et respecter les contraintes de stockage. @Amelie La tâche de sauvegarde actuelle conserve les 256 dernières versions journalières, ce qui n'est pas nécessairement pertinent. Il est préférable de définir une planification personnalisée en sélectionnant l'option Conservation personnalisée et en cliquant sur le bouton [Paramètres] associé à cette option. Voici un exemple de planification : Ici, on conserve : les sauvegardes journalières pendant 1 mois, les plus anciennes de chaque semaine des 3 derniers mois, les plus anciennes de chaque mois des 6 derniers mois, les plus anciennes de chaque semestre des 2 dernières années, les plus anciennes de chaque année au-delà. C'est à affiner selon ton besoin de granularité des restaurations et de la capacité de stockage de ton disque externe : https://kb.synology.com/fr-fr/DSM/help/HyperBackup/data_backup_settings?version=7 La vitesse de croissance des données est aussi à prendre en compte. Pour avoir de la visibilité, je te conseille de définir un seuil d'alerte de la taille des sauvegardes dans les statistiques (bouton avec une icône d'histogramme dans Hyper Backup) : Ainsi, tu seras prévenue avant que le disque ne soit saturé. -

Hyper backup - problème de sauvegarde (La tâche Local Storage 1 a échoué sur Diskstation)

PiwiLAbruti a répondu à un(e) sujet de Amelie dans Hyper Backup

C'est moche, donc pas de sauvegarde différentielle non plus ? -

Accéder au NAS avec le même nom de domaine en local ou via VPN

PiwiLAbruti a répondu à un(e) sujet de FullRacer dans Installation, Démarrage et Configuration

À moins d'avoir besoin de différencier les accès LAN du VPN, c'est inutile. Pour l'accès au routeur, tout dépend de l'adresse à laquelle tu souhaites le joindre (son adresse locale ou son adresse VPN ?). Il y a beaucoup de paramètres qui entrent en compte pour l'accès VPN (pare-feu, routage client, passerelles multiples, ...). Il y a autant de réglages possibles que de fonctionnements souhaités (ou de dysfonctionnements possibles). -

Hyper backup - problème de sauvegarde (La tâche Local Storage 1 a échoué sur Diskstation)

PiwiLAbruti a répondu à un(e) sujet de Amelie dans Hyper Backup

Pour ceux qui connaissent mieux que moi les sauvegardes sur un support USB, est-ce que la rotation et la rétention des sauvegardes est possible ? Dans le cas présent, on dirait une sauvegarde à version unique. https://kb.synology.com/fr-fr/DSM/help/HyperBackup/data_backup_destination?version=7 -

Hyper backup - problème de sauvegarde (La tâche Local Storage 1 a échoué sur Diskstation)

PiwiLAbruti a répondu à un(e) sujet de Amelie dans Hyper Backup

Parfait 👍 On voit que le disque de destination est plein, rien de grave. Il va falloir adapter les paramètres de rotation et de rétention des sauvegardes. Quels sont les paramètres de sauvegarde actuels ? -

Quel Nas pour du multimédia?

PiwiLAbruti a répondu à un(e) question de Platoche95130 dans Questions avant achat

Peux-tu vérifier la charge du NAS (processeur et RAM) pendant la lecture d'une vidéo 4K60 ? -

Hyper backup - problème de sauvegarde (La tâche Local Storage 1 a échoué sur Diskstation)

PiwiLAbruti a répondu à un(e) sujet de Amelie dans Hyper Backup

-

Quel Nas pour du multimédia?

PiwiLAbruti a répondu à un(e) question de Platoche95130 dans Questions avant achat

Comment sont reliés la TV et la Fire TV Max 4k au réseau ? (Wi-Fi, filaire, CPL, ...) Je pose cette question car les saccades peuvent ne pas venir du NAS mais du réseau. Auquel cas un nouveau NAS n'améliorera rien. -

Accéder au NAS avec le même nom de domaine en local ou via VPN

PiwiLAbruti a répondu à un(e) sujet de FullRacer dans Installation, Démarrage et Configuration

Le réseau 192.158.2/24 est autorisé dans deux zones. Seule la première (LAN) sera utilisée pour ce réseau. Quel est l'intérêt d'avoir deux zones LAN et VPN ? Une zone LAN ne suffit pas pour les deux types d'accès ?