-

Compteur de contenus

9010 -

Inscription

-

Dernière visite

-

Jours gagnés

203

Tout ce qui a été posté par PiwiLAbruti

-

Il n'y a pas de valeur absolue, tout dépend des systèmes invités des VM et des services/applications qui y sont installés. Par contre il faut prévoir le double de la quantité dont tu aurais besoin (ce qui fait que j'ai installé 16Go dans mon DS718+).

-

Pour identifier le type de RAM, tu n'as pas 36 possibilités : Chercher cette information sur le site du constructeur : https://www.synology.com/fr-fr/products/DDR4#SODIMM Regarder ce qui est écrit sur la barrette déjà installée dans le NAS. Je n'ai pas trouvé d'information concernant la quantité maximale de RAM supportée par un AMD Ryzen V1500B. Quel est ton besoin qui nécessite que tu rajoutes de la RAM ?

-

mémoire Mémoire

PiwiLAbruti a répondu à un(e) sujet de Chris_B dans Installation, Démarrage et Configuration

Il n'y a pas de règle absolue, tout dépend de l'utilisation du NAS (nombre d'utilisateurs, paquets, Docker, ...). -

J'ai quelque questions pour démarrer avec un NAS

PiwiLAbruti a répondu à un(e) question de Cmoi2025 dans Questions avant achat

Non. Même si tu configures du RAID1, n'oublie pas de prévoir une sauvegarde sur un support externe. -

Synology®2021 AND BEYOND, bientôt disponible

PiwiLAbruti a répondu à un(e) sujet de rodo37 dans News et infos

@.Shad.J'ai au la même réaction, c'est vraiment pitoyable... 🥳 -

s'assurer qu'un second disque dur est compatible avec le premier pour un RAID1

PiwiLAbruti a répondu à un(e) question de Typiac dans Questions avant achat

Le visuel sur cdiscount est purement destiné au marketing car le n° de série (entre autres) est absent du visuel. L'important est que la référence du modèle soit identique à celui du disque dont tu disposes déjà. -

J'ai quelque questions pour démarrer avec un NAS

PiwiLAbruti a répondu à un(e) question de Cmoi2025 dans Questions avant achat

Bonjour @Cmoi2025 Sur tous les disques dans un volume monté en RAID1 (et il n'y a pas le choix). DSM, non si des disques mécaniques sont également installés dans le NAS. Sur des paquets ou données stockées dans un partage sur un SSD, oui. À moins d'utiliser des services très gourmands en IOPS sur le stockage (virtualisation, ...), non. Ça dépend du niveau sonore ambiant. Si ton salon est généralement très silencieux, tu les entendras. Je n'ai pas compris. Oui. C'est le but d'une sauvegarde, non ? Si ta question sous-entend la création d'une espèce de ghost (image disque complète), ça n'existe pas chez Synology. -

Juste pour compléter ce sujet avec les sources officielles : Notes de mises à jour : https://www.synology.com/fr-fr/releaseNote/DSM?model=DS920%2BII#ver_25426-3 La vulnérabilité corrigée par cette mise à jour : https://www.synology.com/fr-fr/security/advisory/Synology_SA_20_26 Vu la sévérité de la vulnérabilité (critique), sa cible (DSM) et sa nature (exécution de code à distance), il peut-être judicieux de ne pas attendre que DSM vous propose cette mise à jour et de la faire manuellement si votre DSM est accessible depuis internet.

-

Synology®2021 AND BEYOND, bientôt disponible

PiwiLAbruti a répondu à un(e) sujet de rodo37 dans News et infos

Tu as oublié de préciser l'année 😆 -

[TUTO] Configurer « MailPlus Server » avec une @IP dynamique Orange

PiwiLAbruti a répondu à un(e) sujet de oracle7 dans Tutoriels

Le message est pourtant explicite, Kitterman indique qu'il n'a pas trouvé d'enregistrement MX comme indiqué dans le SPF ("mx"). Il est possible que ce soit redondant avec "include:mx.ovh.com". -

Dual wan./ Free + Free + pont IP/

PiwiLAbruti a répondu à un(e) sujet de DocRunner dans Internet et réseaux

Que les Freebox soient en mode routeur ou en mode bridge, il faut un adressage LAN commun aux réseaux 1 et 2. Donc ça ne me semble pas réalisable avec les contraintes que tu indiques. Quel est le besoin exactement ? Disposer d'un débit plus élevé pour certaines machines du réseau 2 ? -

Dual wan./ Free + Free + pont IP/

PiwiLAbruti a répondu à un(e) sujet de DocRunner dans Internet et réseaux

J'ai rien compris 🤔😅 -

[TUTO] Configurer « MailPlus Server » avec une @IP dynamique Orange

PiwiLAbruti a répondu à un(e) sujet de oracle7 dans Tutoriels

Si le message indique toujours un softfail, c'est que le paramètre -all n'est pas effectif. Attention à laisser un délai suffisant avant de tester après modification (>24h), le temps que la propagation DNS soit effective. -

[TUTO] Configurer « MailPlus Server » avec une @IP dynamique Orange

PiwiLAbruti a répondu à un(e) sujet de oracle7 dans Tutoriels

Le softfail vient de ton enregistrement SPF. Ce n'est pas grave si tu es en phase de configuration/test, mais il faudra rendre le SPF plus restrictif en remplaçant ~all par -all. -

[TUTO] Configurer « MailPlus Server » avec une @IP dynamique Orange

PiwiLAbruti a répondu à un(e) sujet de oracle7 dans Tutoriels

C'est justement indiqué dans ton précédent message. Tu as autorisé la configuration automatique des enregistrements A et MX pour le Web hosting package auquel tu as souscrit, donc OVH a fait ce que tu l'as autorisé à faire 🙂 -

Plage des ports ouvrables/transférables chez Free

PiwiLAbruti a répondu à un(e) sujet de D34 Angel dans Installation, Démarrage et Configuration

Utilises-tu ton propre SMTP ou un relai externe ? Suite au changement d'adresse IP, est-ce que ton score Mail-Tester s'est maintenu ? -

Ubiquiti UniFi 6 Lite Access Point

PiwiLAbruti a répondu à un(e) sujet de PiwiLAbruti dans Internet et réseaux

Il y a une page d'information lorsqu'on consulte la page des produits EA (early access, accès anticipé) indiquant que le produit peut présenter des bugs non-corrigibles si ça vient du hardware et que Ubiquiti n'est pas responsable bla bla bla... À acheter en connaissance de cause. -

Ubiquiti a sorti un AP en early access (oui, c'est original pour du hardware), il s'agit de l'UniFi 6 Lite : https://eu.store.ui.com/collections/unifi-network-access-points/products/unifi-ap-6-lite Je suis curieux de voir les performances de cet AP "bridé" par son port 1GbE. En tout cas il est vendu au même prix que l'UniFi AC Lite (69€ H.T.), pour le moment.

-

Renommer le répertoire /volume1/web/phpMyAdmin

PiwiLAbruti a répondu à un(e) sujet de Lokomass dans Installation, Démarrage et Configuration

Ton phpMyAdmin retest accessible depuis Internet ? Si oui et si tu besoin d'un accès externe, utilise un .htaccess pour limiter les sources pouvant y accéder (filtrage IP et/ou mot de passe). -

[Virtualisatio,] Quels NAS Synology ou pas pour faire de la Virtuallsation.

PiwiLAbruti a répondu à un(e) question de hongybarrosz dans Questions avant achat

Si tu as un Windows 10 Pro, tu peux aussi tester Hyper-V. -

Ta mésaventure vient surtout du fait que tu as volontairement dégradé une grappe RAID pour transférer des données d'un système vers un autre. De là à remettre en cause la tolérance aux pannes, c'est un peu gros😅 Dans le cas présent, l'erreur est plutôt entre la chaise et le clavier. Il y a au moins 3 points incontournables dans la gestion du stockage, dans l'ordre : Tester tous les disques avant la mise en production (avec un outil fourni par le constructeur ou badblocks), Avoir une sauvegarde à jour des données importantes, Remplacer systématiquement et rapidement le(s) disque(s) défectueux d'un volume dégradé avant d'engager tout autre opération pouvant aggraver la situation (copie, sauvegarde, ...) Le point 1. est rarement appliqué, la fiabilité des disques étant relativement bonne et les utilisateurs grand public peu sensibilisés à cette vérification. La sauvegarde est de très loin le point le plus important. Sans même parler de la perte d'un disque, le moindre anéantissement total des données d'un NAS (destruction physique, cryptolocker, ...) est tout de suite dramatique. Non pas qu'il faille sauvegarder toutes les données, mais au moins sauvegarder les données importantes. C'est valable pour tout stockage numérique, quelqu'il soit. Concernant la probabilité que plusieurs disques tombent en panne en même temps, c'est plus fréquent qu'on pourrait le penser. Surtout avec des disques issus d'une même série (numéros de série consécutifs). J'ai déjà eu le cas avec 9 disques sur 12 qui ont échoué au test badblocks. Après remplacement par des disques de même modèle (oui, je suis joueur et persévérant), tous ont passé le test avec succès.

-

@Lelolo : Parce que tu utilises ton vrai prénom sur le forum ? 😆

-

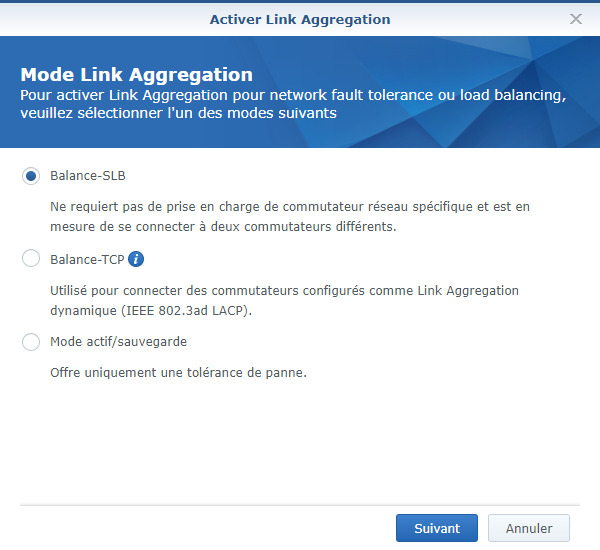

Activer l'agrégation de liens LACP DS720+

PiwiLAbruti a répondu à un(e) sujet de Nicolas31 dans Installation, Démarrage et Configuration

La réponse est "Oui" mais... si tu te poses la question, c'est que ce n'est pas fait pour ton utilisation (stockage dédié, non partageable, ... tu vas l'abandonner dès tes premiers tests). As-tu testé SLB (Software Load Balancer) ? Cette d'agrégation n'a besoin d'aucune configuration particulière sur le switch. Il est aussi très important d'activer SMB3 dans les Services de fichiers du NAS (qu'on ne peut malheureusement pas définir comme version minimale). À partir de la version 3.0 de ce protocole, les canaux multiples (multichannel) et le basculement (failover) sont supportés. Contrairement aux versions précédentes du protocole, SMB3 est capable d'établir une connexion TCP par interface disponible et ainsi utiliser tous les liens possibles sur la machine cliente. Voilà pour la théorie, il ne reste plus qu'à tester. 😅 -

Non, j'utilise bien mon propre SMTP. Je verrais lors du passage à la fibre (un jour), qui impliquera certainement un changement d'adresse IP, si les choses se compliquent. Mon opérateur est Free avec une vieillerie increvable de Freebox Révolution à jour. Le reverse pointe sur un domaine something.domain.tld alors que j'utilise domain.tld pour les mail, la note Mail-Tester n'est pas dégradée pour autant.