-

Compteur de contenus

342 -

Inscription

-

Dernière visite

-

Jours gagnés

3

oli.oli a gagné pour la dernière fois le 19 février 2014

oli.oli a eu le contenu le plus aimé !

À propos de oli.oli

.png.96b3b3865e7602c8e02642dcb636f80b.png)

- Date de naissance 06/12/1976

Mon Profil

-

Sex

Male

-

Pays / Ville

35

oli.oli's Achievements

-

oli.oli a commencé à suivre HomeAssistant : Docker ou VMM ?

-

Exactement. Grace au VPN, il accèdera au réseau local comme les autres utilisateurs une fois connecté au VPN.

-

Hello, Alors, si ton NAS est pour une entreprise, tout ce qui est hors VPN est à proscrire pour des raisons de sécurité! 😉 D'autant plus que c'est super facile à mettre en place avec OpenVPN. Pour un usage Pro, je suppose que tu dois avoir un nom de domaine. Donc, je mettrai en place un FQDN du genre nas.mon_entreprise.xxx Ensuite, je mettrai en place mon certificat SSL "Let's Encrypt" Enfin, je mettrai en place ma conf OpenVPN avec le FQDN du NAS et mon certificat. Une fois tout ça préparé, il suffit d'installer la conf sur le client OpenVPN de ton utilisateur, et hop! Pour info, les partages réseaux fonctionnent très bien par le VPN. Pour tout ce que je te dis, les tutos sont dispos sur le forum (désolé, mais je n'ai pas le temps de te fournir les liens...). Pour la config VPN, je pourrais éventuellement te donner les paramètres à mettre dans la conf. EDIT : Je viens de voir que tu utilisais déja OpenVPN. Donc si ton serveur OpenVPN ne bouge pas, l'accès aux ressources partagées sur le réseau interne ne changera pas. Si ton serveur OpenVPN est supprimé et remplacé par ton NAS, il faudra configurer le paquet VPN Server sur le NAS et partager la conf "client" mise à jour avec tes utilisateurs à distance.

-

désactivation compte admin par défaut ==> interrogations

oli.oli a répondu à un(e) sujet de coyote026 dans Accès à vos données

@cadkey, Merci pour la précision... Je n'avais effectivement pas pensé à cet usage... 😉 -

désactivation compte admin par défaut ==> interrogations

oli.oli a répondu à un(e) sujet de coyote026 dans Accès à vos données

Hello, Un petit bémol pour le 4°)... Pour la reconfiguration du VPN, il faut juste bien penser à autoriser useradmin à se connecter au VPN. Ce n'est pas automatique, ça dépend comment tu as configurer ton VPN Server (si tu autorises automatiquement tous les utilisateurs à utiliser le VPN ou pas). A vérifier donc... 😉 -

Hello, Non, par serveur de VM, je parle du serveur HP. J'ai testé le VMM (Virtual Machine Manager de Synology) et ça ne répondait pas à mes besoins. Oli

-

Exact! 😉

-

Exactement, c'était pour l'AD et l'application métier. Pour l'AD, je n'ai testé le Synology Directory Server que chez moi, jamais en environnement Pro, ça fonctionne bien pour moi, mais je ne me prononcerai pas pour une PME. Pour l'application métier, j'étais coincé, mais le but n'était pas non plus de tout révolutionner... Juste les faire évoluer intelligemment et apporter de la sécurité. Après, suivant la taille de la PME, tu as souvent des usages que tu n'arrives pas à déporter. Je ne sais pas si tu as un antivirus, un copieur multifonction qui ne fonctionne qu'avec Windows, etc... Pour l'AD, sur le serveur, tu verras s'il est installé et c'est avec les utilisateurs ou les postes de travail par exemple que tu pourrais voir si ton AD est utilisé. Au passage, pour le cache avec les NVMe, le fonctionnement n'est pas le même entre 1 ou 2 NVMe. En gros 1x1Tb n'est pas équivalent à 2x512Gb EDIT : Le serveur de VM t'apportera quand même un peu plus d'évolutivité et si tu ne maitrises pas ce que fait ton Win2008 je pense que c'est mieux... Mais je ne connais pas l'activité de ta PME et les logiciels qu'ils utilisent...

-

NAS pour profession libérale

oli.oli a répondu à un(e) question de stelincat dans Questions avant achat

@Andrea, Concernant les ransomwares, tout dépend comment tu utilises ton NAS. Si tu as un montage réseau depuis ta machine sur le NAS, le cryptolocker ou ransomware attrapé sur ton ordinateur peut commencer à chiffrer ton partage réseau (j'ai eu le cas avec un des premiers cryptolocker à l'époque où il existait des agents pour déchiffrer les fichiers). Ensuite, si tu exposes des services du NAS sur Internet (DSM, VPN, ...), il y a toujours le risque d'une faille de sécurité majeure qui soit largement exploitée. Il y en a eu par le passé (DSM 4.3 ou VPN avec le compte root/synopass notamment et de mémoire) et il y en aura à l'avenir... La sécurité absolue n'existe pas en informatique, il faut vivre avec et se protéger au mieux... -

Hello, Alors, pour une PME qui était un peu dans ton cas, voici ce que j'ai fait... A l'origine, 1 serveur physique ProLiant ML310e Gen8 Windows 2008 avec 1 Xeon E3-1230 V2 @ 3.30GHz, 8Go de RAM, 2To de disque (dont 500Go de libre) pour 15 utilisateurs. Le serveur héberge l'AD et une application métier. Maintenant : 1 serveur HPE MicroProliant Gen10+ E-2224 avec 32Go, 4 disques WD Black 4To (600€ + 250€ + 4*200€ = 1650€) 1 DS 920+ et 4 seagate IronWolf 4To + 1 disque externe (1000€) J'ai installé VMware ESXi 7 Free sur le serveur HP. J'ai virtualisé le serveur physique existant (P2V) J'ai mis en place Active Backup for Business et HyperBackup avec backup vers Synology C2 (2To pour 120€/an de mémoire) pour les sauvegardes du NAS et de la VM. Et j'avais déjà mis en place le VPN pour le confinement à partir d'un DS218+ existant Donc, tout ça pour moins de 3000€. Tout fonctionnait super bien jusqu'à un dégât des eaux qui a tué toute l'informatique!!! Tout est reparti en 1,5 jours, achat de matériel de remplacement inclus. Et comme la sauvegarde était passée avant, pas de perte de données! Bref, tout ça pour dire que ça a été éprouvé, et que pour le budget consacré, je trouve que le résultat est plutôt pas mal! EDIT2 : Avec la virtualisation, je peux de plus faire des tests de restauration, préparer ma migration en Win2019, faire tout un tas de tests, etc...

-

NAS pour profession libérale

oli.oli a répondu à un(e) question de stelincat dans Questions avant achat

Hello, Si tu as bien configuré ton NAS (SHR ou RAID1) , tu es bien protégé en cas de panne d'un de tes disques. En revanche, ce n'est effectivement pas une sauvegarde. Si tu effaces un fichier, si tu attrapes un ransomware, ou tout ce genre de cochonnerie, tu n'as pas de protection. C'est là où la sauvegarde est importante. Là, il y a plusieurs solutions selon tes moyens et ta configuration... Un basique étant un disque externe en USB, à compéter suivant l'importance (et donc les moyens) que tu accordes à tes données... -

Certificats Let's

oli.oli a répondu à un(e) sujet de hercut dans Installation, Démarrage et Configuration

Hello @Varx réponse un peu sèche et pas vraiment justifiée car comme indiqué dans le post de @hercut, le port 80 est ouvert... Bref, @hercut, visiblement, il y a eu un changement sur la gestion des certificats Let's Encrypt avec la version 6.2.2-24922-3 qui pose problème (What's new : Updated the protocol of Let's Encrypt to ACME V2 to enhance the stability of the registration process.). Pour ma part, tout à commencer avec une erreur de certificat sur les client mail (iOS, MacOS et Windows), puis une erreur sur Firefox (ERROR_INTERNET_SEC_CERT_REVOKED ou quelque chose du genre). Tout celà m'a donc amener à suspecter mon certificat. C'est alors que, par rebond de site en site, je suis arrivé sur : https://mariushosting.com/dsm-6-2-2-24922-update-3-sec_error_revoked_certificate/ J'ai pas mal galéré et j'ai dû finir par supprimer mon certificat pour le réajouter (j'ai également galéré pour le réinstaller). Une fois fait, tout est rentré dans l'ordre. Reste à voir si le prochain renouvellement fonctionnera... Bon courage. -

Logiciel pour chercher des doublons

oli.oli a répondu à un(e) sujet de tommyleedragonfly dans Logiciels Compatibles

Hello, Tu as ce genre de rapport dans l'analyse de stockage. Je ne sais plus exactement où, mais c'est prévu en natif sur DSM et ça fonctionne plutôt bien. -

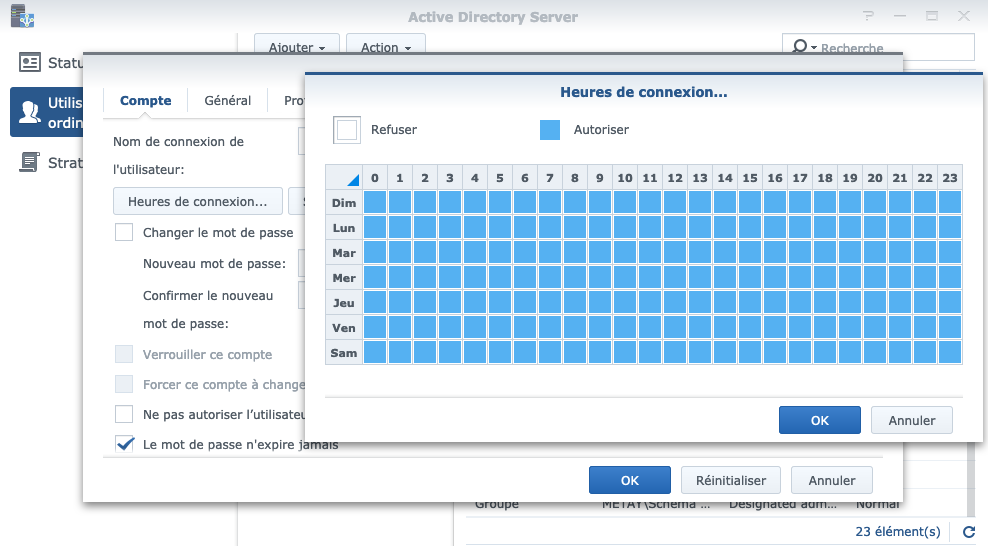

Hello, Tu peux peut-être contourner le problème avec le paquet Active Directory Server pour gérer les utilisateurs de ton NAS. Tu peux ainsi activer des heures de connexions pour tes utilisateurs. A voir si ça impacte les connexions des utilisateurs VPN, c'est une piste à tester.

-

Hello, ne serais-tu pas en train de tester ton VPN depuis chez toi?... Ton VPN fonctionne bien. simplement, si tu le teste depuis chez toi, il n’y a pas de changement d’IP publique. Tunnelblick considère que c’est une erreur car hormis pour tester, ça n’a aucun sens de faire du VPN en local.