Tout ce qui a été posté par Mic13710

-

migration DS718+ vers DS423+ le plus adapté

@libertid merci de ne pas citer systématiquement tous les posts qui passe sous votre souris. Ca n'apporte rien à la comprehension et surcharge inutilement le fil de discussion. Vous pouvez ne citer que le passage auquel vous répondez, ou mieux, interpeler votre interlocuteur comme je viens de le faire en début de ce message. Je ne sais pas pourquoi on se décarcasse à vous apportez des réponses si vous ne les lisez pas. Ce dont vous parlez a été évoqué au moins 3 fois sur ce sujet. Faut-il l'écrire une quatrième fois ?

-

[TUTO] [Docker] Navidrome, un remplaçant d'Audio Station et de DS Audio

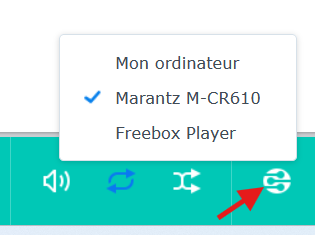

C'est en natif sur Audio Station, dans le bandeau en bas complètement à droite : Bien entendu, la même chose existe dans DS audio (l'espèce d'écran tout en haut à droite à coté des 3 points). Et franchement, c'était une des choses pas mal qui va beaucoup me manquer avec la perte d'audio station. Raison pour laquelle je n'ai pas encore basculé sur la version assassine de DSM. Je vais jeter un oeil sur le jukebox quand j'aurais un moment. Mais le peu de retours que j'ai pu lire ça est là, ne sont pas vraiment élogieux.

-

migration DS718+ vers DS423+ le plus adapté

Il y aura beaucoup de manipulations, mais vous pouvez procéder comme ceci : Vous montez vos 12To sur le 413+, DSM, groupe, volume. Vous y sauvegardez les données du 718+ avec plusieurs sessions d'hyperbackup. Je recommande en général de faire une session par dossier partagé. Ne pas oublier de sauvegarder les paramètres des différentes applications. Lorsque toutes les sauvegardes ont été faites, vous migrez vos 12To sur le 718+ et vous réinstallez DSM. Lorsque le 718+ est opérationnel, vous montez un seul des deux 6To sur le 423+. Vous gardez le deuxième en sureté car ce sera votre seul support pour pouvoir reconstruire votre 718+ en cas de problème. Vous supprimez le volume et le groupe et, très important, vous faites une réinstallation complète de DSM. Vous pouvez la lancer en faisant un reset mode 2. Ensuite, vous recréez un groupe et un volume sur ce disque, puis vous restaurez les sauvegardes du 718+. Lorsque vous avez complètement retrouvé toutes vos données et vos paramètres sur le 423+, vous pouvez rajouter l'autre 6To au groupe pour former un SHR sur 2 disques. Une fois le groupe reconstruit, il ne vous restera plus qu'à monter les deux 12To du 718+ dans le 423+ pour les rajouter au groupe. Je vais vous faire une suggestion que vous suivrez ou pas. Plutôt que de monter les deux 12To dans le 423, vous n'en montez qu'un seul. L'autre reste pour le moment dans le 718. Ceci vous donnera un stockage de 12To. Vous serez toujours à temps d'augmenter cette capacité à 24To plus tard en rajoutant un deuxième 12To. Une fois votre groupe reconstruit et entièrement opérationnel, vous supprimez le groupe du 12To restant dans le 718, vous le recréez et vous utilisez votre 718+ pour sauvegarder votre 423+. Comme l'a fait rermarqué fort justement @Eric Plontz, la sauvegarde c'est important et je rajoute qu'elle est une composante essentielle d'une bonne gestion des données. Autre possibilité, vous pouvez aussi réserver le deuxième 6To pour le 718+ et rajouter les deux 12To dans le 423+ ce qui vous donnerait un stockage de 18To. Mais à ce moment là, la sauvegarde ne pourra pas dépasser les 6To et donc il va falloir faire des choix pour ne sauvegarder que les données essentielles. Tout ceci n'est qu'une proposition. A vous de décider quel valeur vous accordez à vos données.

-

[TUTO] [Docker] Navidrome, un remplaçant d'Audio Station et de DS Audio

@CyberFr ça fait quelques temps que j'ai installé Navidrome. L'appli est une alternative décente à Audio Sation mais ce qu'il manque cruellement, ou alors je n'ai pas trouvé la fonction cachée au fin fond de l'appli, c'est la possibilité de diffuser vers un DAC. Audio station le faisait sans problème et c'est essentiellement comme cela que je m'en servais pour diffuser vers mon Marantz, mais là, nada. C'est moi qui n'ai pas bien cherché, ai-je raté quelque chose ou bien ça n'existe pas tout simplement ?

- WireGuard : comment joindre le réseau local ?

-

Pour ceux qui recherchent les anciennes versions de DSM, SRM et des Applis

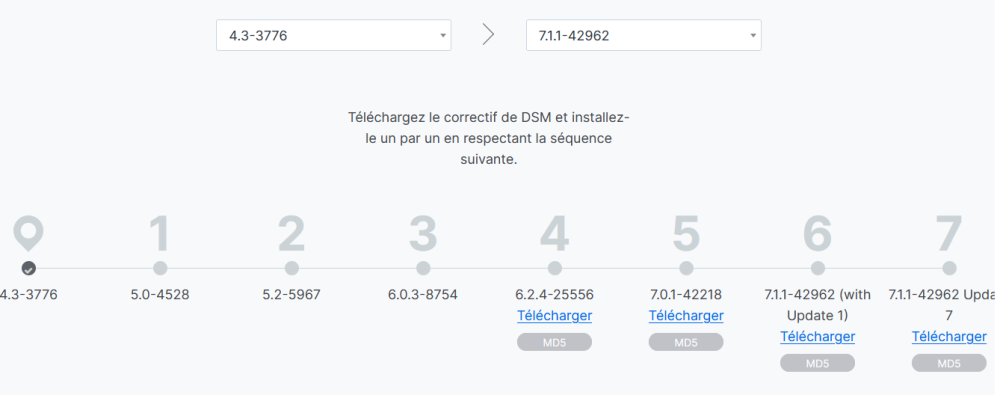

Je ne vois pas ce que viens faire ici le CS407 alors que vous parlez d'un DS414. On ne peut pas installer une version pour un modèle donné sur un autre modèle. Pour info, la version 2.0-0637 n'existe pas dans les archives. Le DS414 n'a jamais connu la version 2.0. La première version est la 4.3-3776 et dernière version la 7.1.1-43962 Voici les étapes de mises à jour à respecter de la première à la dernière version : C'est issu de cette page : https://www.synology.com/fr-fr/support/download/DS414?version=7.1#system A vous de modifier la version de départ en fonction de celle installée sur le 414. Pour les versions qui ne seraient plus dispos sur le site de synology, vous trouverez toutes les versions de DSM pour tous les NAS jusqu'à mai 2023 sur cette page : https://web.archive.org/web/20230510164622/https://archive.synology.com/download/Os/DSM Il faut IMPERATIVEMENT choisir la version de DSM pour le DS414.

-

[TUTO] Certificat Let's Encrypt avec acme.sh & api Ovh en Docker (DSM6/7) (Update 07/09/22)

Bien sur que ça correspond. Un certificat LE est valable 90 jours. Ta date de création étant le 14/10/2024, l'expiration est bien le 12/01/2025. Simplement, pour éviter de le renouveler au dernier moment et avoir du temps pour faire face à un problème, le renouvellement intervient au 60ème jour. Il faudrait poster l'ensemble du log pour ce jour là en remplaçant ton ndd par "mon ndd"

-

DS124 suffisament puissant ?

Mic13710 a répondu à un(e) sujet de cubitus_syno dans Avant l'Achat, Choix du Matériel et Mises à Niveau@Jeanle, vous pouvez dans un premier temps vous aider du sélecteur de synology https://www.synology.com/fr-fr/support/nvr_selector?cameraNumber=2&storeDays=30&perdayhour=24&hdmi=0&codec=H.264&resolution=1920&fps=15&mbps=3.25 Vous pouvez jouer sur les paramètres pour déterminer quel NAS ou NVR correspond à ces exigences. Après, il faut que vous preniez en considération ce que vous souhaitez faire de votre NAS au delà de la surveillance. Selon les applications que vous utiliserez, il faudra prévoir des ressources supplémentaires.

-

WireGuard : comment joindre le réseau local ?

Est-ce à dire qu'il y a un routeur entre la freebox et le réseau du NAS ? Si c'est le cas, alors l'accès au réseau n'est pas possible s'il n'y a pas une passerelle entre les deux. Perso, je ne sais pas s'il est possible de le faire sur une freebox. Peut-être que @PiwiLAbruti a une solution à proposer.

-

migration DS718+ vers DS423+ le plus adapté

Euh.... non. Si les 12To sont installés avant les 6To, en aucun cas on peut monter un RAID5, que ce soit en RAID classique ou en SHR. Tout au plus 2 RAID1 (2x12To et 2x6To). Ton RAID1 de départ avec 12To ne peut pas accepter des disques autres que des 12To. Ce n'est que si les 4 disques sont montés ensemble sur un même groupe, ou bien que les 12To sont ajoutés au 6To qu'on peut faire un RAID5 classique, avec pour implication une capacité totale inexploitée de 12To et 6To pour la protection. Si les 4 disques sont montés ensemble en SHR, alors oui, il y aura un RAID5 de 6To sur tous les disques et un RAID1 sur le reste de capacité des 12To. Il n'y a pas de capacité inexploitée mais seulement 12To pour la protection comme c'est indiqué dans le lien que tu donnes. Mais comme je sais que tu maitrises parfaitement bien ce sujet comme beaucoup d'autres, je pense que tu as voulu écrire "avec" plutôt que "avant" ce qui alors serait parfaitement exact. Erreur typo en quelque sorte !😉 Exact ?

-

migration DS718+ vers DS423+ le plus adapté

En SHR comme en RAID classique, il faut toujours commencer un groupe par les disques les plus petits. Dans le cas présent, ce sont les 6To à mettre en premier. C'est bien cela, mais ce ne sont pas des volumes mais des groupes. C'est exact si le disque le plus petit est toujours dans la grappe. Mais en supposant que le disque le plus petit ait été remplacé, on peut toujours rajouter un disque de même capacité parce que le SHR incorpore un RAID de cette capacité. C'est le disque le plus petit avec lequel la grappe a été construite qui compte 😉.

-

Vitesse de transfert et connexion

Il arrive que des câbles RJ45 soient le problème de chute de débit. Je viens d'en avoir un en CAT6 qui bridait mon réseau à 100Mb. Je l'ai remplacé et tout est rentré dans l'ordre. Et pourtant, ce câble passait le test de continuité, il devait y avoir un souci au niveau de la connectique. Je n'ai pas cherché plus loin : direct poubelle.

-

WireGuard : comment joindre le réseau local ?

@CyberFr j'entends bien le caractère sécuritaire. Pour autant cette question ne concerne pas DSM, ni de prés ni de loin. Jusqu'à preuve du contraire, Wireguard est une solution VPN qui n'est pas embarquée dans nos NAS, et c'est bien regrettable mais là n'est pas le débat. Que vous vous en serviez pour joindre votre réseau de manière sécurisée, et donc votre NAS, n'en fait pas pour autant un sujet concernant les produits synology. J'ai moi même beaucoup échangé sur ce protocole et je l'ai fait dans le bar. On pourrait à la limite le mettre dans internet et réseau, mais c'est tout. Il restera donc dans ce forum.

-

[Résolu]Accès à QuickConnect perdu suite à changement de smartphone: comment faire?

Ok mais il faut aussi lire les recommandations pour la suite afin que ça ne vous arrive plus.

-

[2FA] Apple Mots de Passe : Même compte sur plusieurs NAS

Le générateur de code OTP est lié aux identifiants ? Et en utilisant un gestionnaire indépendant ? Je ne sais pas si ça existe dans le monde des pommes, sous android il y en a pas mal. Celui que j'utilise : FreeOTP+

-

[Résolu]Accès à QuickConnect perdu suite à changement de smartphone: comment faire?

@Lelolo c'est vrai, mais peut être que la solution a été trouvée par une recherche personnelle.

-

[Résolu]Disque non reconnue

@bouhh69 Comme quoi on ne dit pas toujours que des âneries....

-

[Résolu]Accès à QuickConnect perdu suite à changement de smartphone: comment faire?

Je n'utilise pas quickconnect. Cependant, je ne comprends pas le rapport avec le smartphone. Vous pouvez toujours retrouver votre ndd quickconnect en vous connectant à votre compte synology.com. N'est-ce pas plutôt un problème de génération de code pour le double authentification ? Si c'est le cas, il faut réinitialiser l'accès au NAS en faisant un reset mode 1. https://kb.synology.com/fr-fr/DSM/tutorial/How_to_reset_my_Synology_NAS_7#t1 Pour la suite, je vous conseille vivement de consulter et mettre en pratique le tutot sur la sécurisation de nos NAS. On y parle notamment de la sauvegarde de la clé OTP sur plusieurs supports.

-

Installation d'un second HDD

Le seul moyen c'est de détruire le groupe et de le reconstruire. Ceci bien entendu détruit toutes les données. Il faudra donc mettre à jour vos sauvegardes pour pouvoir effectuer cette opération. Si vous vous lancez, avant de créer les nouveau groupes, je vous conseille d'en profiter pour repartir avec une ré-installation complète de DSM pour que la partition système puisse passer à la nouvelle taille de 7.9Go.

-

DS923+

Pourquoi tant d'impatience ? Ici c'est un forum communautaire, sans lien avec le constructeur. Il n'y a aucune obligation de résultat et chaque membre répond s'il le souhaite. Perso je ne comprends pas très bien ce que vous voulez faire. C'est exactement ce que fait un NAS, quel que soit le modèle. Le 923+ se connecte en RJ45 1Gb sur le réseau Ethernet. Les ports USB ne sont pas prévus pour une connexion réseau, uniquement des accessoires. Si vous voulez du multigig, la solution officielle consiste à rajouter une carte d'extension sur les modèles compatibles, carte que vous trouverez ici : https://www.synology.com/fr-fr/products/accessories?tab=nas&category[0]=add_in_cards&category[1]=rams&category[2]=rail_kits&category[3]=licenses&category[4]=spare_parts Sinon, certains sur le forum on réussi à faire fonctionner des cartes de fabricants tiers, d'autres ont utilisé des convertisseurs USB --> RJ45. Je vous laisse chercher. Mais comme je l'ai écrit, je n'ai peut-être pas bien compris votre demande. Et avant de s'orienter vers tel ou tel modèle, il serait plus logique de définir le besoin car prendre un 923+ pour uniquement faire un serveur de fichier, ça me parait démesuré, à moins que vous envisagiez de faire autre chose de votre NAS.

-

WireGuard : comment joindre le réseau local ?

@CyberFr que vient faire cette question dans la section concernant l'installation et la configuration des NAS ? Depuis le temps que vous êtes sur ce forum, ce genre d'erreur ne devrait plus se produire, d'autant que ce n'est pas la première fois vous concernant. Je déplace encore mais c'est la dernière fois. Concernant le fichier de conf, il est tout à fait modifiable directement dans le client Wireguard. Les seuls éléments à ne pas altérer sont les clés, l'adresse de l'interface et l'IP publique de la freebox dans le Peer puisque ces éléments permettent d'identifier le client auprès du serveur. Pour que wireguard puisse atteindre le réseau privé, il faut autoriser le dit réseau dans les AllowedIPs du Peer et il faut aussi autoriser le trafic de l'IP du client à atteindre le réseau. C'est ce qu'on retrouve dans le fichier de conf généré par la freebox. AllowedIPs = 0.0.0.0/0, 192.168.27.64/27, 192.168.X.0/24 (X à remplacer par la plage IP privée de la freebox) Si vous ne voulez pas que le trafic internet passe par la freebox, il faut supprimer 0.0.0.0/0 Et pour atteindre le NAS, il faut bien évidemment que la plage d'IP de Wireguard soit autorisée dans le parefeu, ce qui devrait être le cas si vous avez suivi le tuto sur la sécurisation du NAS. Sinon, il faut y ajouter la plage 192.168.27.64/27.

-

[Résolu]Migration 214play vers 224+

Le problème est maintenant résolu. N'hésitez pas à ouvrir un nouveau message en cas de problème. Ceci est une réponse automatique.

-

Syno 918+ ne répond plus

@baleino01, super si vous avez pu remettre en service votre NAS. Un conseil, pensez à mettre en place un système de sauvegarde périodique. Cela fait partie intégrante d'une gestion normale des données.

-

[Résolu]Disque non reconnue

Dans votre premier message, le NAS fonctionnait avec un autre disque mais pas avec les WD Pro. Maintenant il n'accepte pas un Barracuda. Avez-vous fait un test de carte mère ? https://kb.synology.com/fr-fr/DSM/tutorial/Why_am_I_unable_to_install_my_Synology_NAS_and_why_is_my_power_LED_is_flashing_constantly Mais à mon avis, c'est plutôt le bloc d'alimentation qui est HS. Vu que vous avez plusieurs NAS à portée de main, avez-vous essayé avec une autre alimentation ?

-

[Résolu]Disque non reconnue

Le seul RED Pro de 2To figurant dans la liste des disques compatibles pour le 218+ est le WD2002FFSX - 68PF8N0 https://www.synology.com/fr-fr/compatibility?search_by=drives&model=DS218%2B&category=hdds_no_ssd_trim&display_brand=other&filter_brand=Western Digital&filter_class=Enterprise NAS&filter_size=2TB Est-ce la référence de vos disques ? Il n'y a pas de RED Pro dans la liste des incompatibles. Cependant, si tous les disques ne fonctionnent pas, il ne peut s'agir d'une anomalie isolée mais plutôt d'une incompatibilité matérielle. Est-ce que tous les disques sont issus du même lot ? Ont-ils tous le même firmware ? Il se pourrait que le problème vienne de la version du firmware installée.