-

Compteur de contenus

2938 -

Inscription

-

Dernière visite

-

Jours gagnés

56

Tout ce qui a été posté par Kramlech

-

Je ne suis pas certain qu’un an et demi après la promotion soit toujours active ! 😜

-

1511+ secteur defectueux disque 1

Kramlech a répondu à un(e) sujet de Baignoire dans Sauvegarder et Restaurer

Tu vas dire que j'insiste, mais un miroir (ou une synchronisation) n'est pas une sauvegarde... Cela ne règle pas le problème d'une mauvaise manipulation. Une sauvegarde est faite à l'instant T, elle est mise dans un coin, et on n'y touche plus. Une sauvegarde ne doit être utilisée que pour faire des restaurations. -

1511+ secteur defectueux disque 1

Kramlech a répondu à un(e) sujet de Baignoire dans Sauvegarder et Restaurer

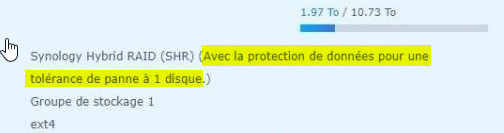

C'est justement là ou beaucoup de personnes font une erreur... Comme il est dit justement dans la copie d'écran que tu as donnée : Le Raid permet une continuité de service : c'est a dire qu'il te permet de pouvoir continuer à accéder à tes données même si un disque tombe en panne. Mais ce n'est pas une sauvegarde : si tu fais une fausse manœuvre et que tu supprimes un fichier, ce n'est pas le Raid que te permettra de le récupérer. D’ailleurs, tu en es bien conscient : C'est bien que tu te rends compte que si tu fais une manipulation malencontreuse, tu risques de perdre tes données. Alors que si tu avais une vraie sauvegarde qui te permettait de restaurer ces données, tu n'aurais pas ces inquiétudes!! -

1511+ secteur defectueux disque 1

Kramlech a répondu à un(e) sujet de Baignoire dans Sauvegarder et Restaurer

Au hasard, tu pourrais déjà faire une sauvegarde de tes données 🙄 Nième rappel d'une information très largement débattue dans le forum : le Raid n'est pas une sauvegarde !!!! -

Donc tes voisins voient ton réseau wifi .... Ça ne me parait pas anormal. De chez moi je vois une dizaine de réseau wifi de mon immeuble. Mais quel rapport avec le DLNA ?

-

Toutes les personnes connectées à ton réseau local ? C'est normal, le DLNA est un protocole non sécurisé. Quand tu actives un serveur DLNA, tous les clients présents sur ton réseau local peuvent accéder à tout le contenu indexé par le DLNA ...

-

message "failed to log"

Kramlech a répondu à un(e) sujet de JMT77 dans Installation, Démarrage et Configuration

On n'a pas la liste détaillée de tout ce qui autorisé dans la deuxième ligne de ton Firewall, mais ton NAS a quand même l'air d'être assez "open bar" 😱 -

Alors là, j'avoue ne rien comprendre au problème ! Ben non, ce n'est pas si facile !!! Qu'est-ce que tu veux dire par "capte un signal" ? On capte une émission radio par exemple, mais autant que je sache un NAS n'est pas un émetteur que l'on peut capter. On ne peut accéder au serveur dlna que si on est connecté sur le même réseau local que le NAS (que ce soit ethernet ou en wifi)... Donc ce que tu dis est impossible (ou tu ne nous dis pas tout) !

-

En Raid 5, tu n'as qu'un seul disque de redondance pour la tolérance de panne. Donc si tu enlèves deux disques de de la grappe, je te laisse en tirer les conclusions ... Zut, grillé par @maxou56

-

Alertes de connexions NAS SSH IP inconnues

Kramlech a répondu à un(e) sujet de foxhidden dans Terminal Telnet et SSH

Et si, sur la box, tu enlevais simplement le transfert du port 22 vers ton NAS ? -

Pb connexion....

Kramlech a répondu à un(e) sujet de TLADT01 dans Installation, Démarrage et Configuration

Désolé, je ne m'appelle pas Mme Soleil, et ma boule de cristal vient de tomber en panne ... -

Cable Usb Pour Relier Nas Et Ordi?

Kramlech a répondu à un(e) sujet de zephyr78 dans Matériels Compatibles

9 ans après, beau déterrage !!! Mais les choses n’ont pas changée depuis. Un lien usb joint un client et un serveur. Sachant que le Nas est un serveur, comme le PC, tu ne peux pas les relier directement en usb (ça ne te viendrait pas l’idée de faire communiquer deux PC en les connectant en usb !!!) Le seul moyen existant est de passer par ethernet… -

Est ce que tu as fait les bonnes redirections de port, l’ouverture dans le pare-feu ? Etape 1 : faire un Ping sur ton nom de domaine, et vérifier qu’il te renvoie bien ton IP externe Étape 2 : essayer depuis l’extérieur d’accéder à ton site, non pas avec ton nom de domaine, mais avec ton IP externe… Si cela marche, on pourra voir la suite …

-

Si tu as bien suivi et appliqué ces tutos, tu devrais pouvoir accéder à ton site... Si tu n'y arrives pas, c'est que quelque chose n'a pas (ou mal) été fait. Donc dis nous ce que tu as fait pour ouvrir ton Nas sur l'extérieur et dis nous ce qui ne marche pas. Sinon, on aura du mal à t'aider ...

-

désactivation compte admin par défaut ==> interrogations

Kramlech a répondu à un(e) sujet de coyote026 dans Accès à vos données

La question question initiale est : Et, sauf à ce qu'on me prouve le contraire, si on passe par le Finder, les octets transitent physiquement par le poste de travail. Alors que si on fait le déplacement via l'interface Web, tout se fait sur le Nas. Et en cas de déplacement, les fichiers ne changent pas physiquement de place, c'est juste la table d’allocation qui est mise à jour, c'est très rapide ... (sauf si tu as plusieurs volumes et que tu veux faire le transfert d'un volume à l'autre....) Donc ta conclusion est bonne ... -

Tu as suivi le tuto [TUTO] Sécuriser les accès à son nas ? Je pense que tu auras pas mal de réponses ....

-

Reverse Proxy et Profils de Contrôle d'Accès

Kramlech a répondu à un(e) sujet de Kramlech dans Installation, Démarrage et Configuration

@.Shad. Je n'utilise pas Nginx, mais Apache J'ai déjà essayé avec Nginx, mais ça ne marche pas mieux Je n'ai pas de fichier server.ReversesProxy.conf ... Je crois que je vais laisser tomber jusqu'à ce que je passe en DSM 7. J'ai prévu de reprendre une bonne partie de ma config à cette occasion. Je referai les tests à ce moment là ... Mais je ne désespère toujours pas !!! -

désactivation compte admin par défaut ==> interrogations

Kramlech a répondu à un(e) sujet de coyote026 dans Accès à vos données

Dans ce cas, tous les octets font le trajet Nas- ordinateur puis ordinateur - Nas !!! Alors qu’avec file station les octets font Nas - Nas , et c’est donc plus rapide … -

Reverse Proxy et Profils de Contrôle d'Accès

Kramlech a répondu à un(e) sujet de Kramlech dans Installation, Démarrage et Configuration

Pour rappel, l'idée initiale était de tester les profils d'accès, et pour ne pas risquer de bloquer tout le monde (madame pour plus de précisions !!!), je voulais faire mes tests uniquement sur l'IP de mon PC (ce qui semblait possible à la lecture de la doc). C'est suite à mes divers échecs que j'ai ouvert ce sujet. Cela m'a permis de trouver la solution pour faire des profil d'accès liés au réseau interne. Donc au final, je pourrais dire que le sujet est réglé ... sauf que : La documentation indique qu'il est possible de faire porter un contrôle d'accès sur une seule IP Il semble que certain y soient arrivés Ça ne marche pas chez moi... Cela semble donc vouloir dire qu'il y a un problème dans ma configuration. Et toute ma vie professionnelle de développeur informatique, j'ai du me battre contres des personnes qui, lorsqu'elle rencontraient un problème, refusaient d'essayer de le résoudre et se satisfaisaient de solutions de contournement. Mon expérience m'a démontré qu'un problème qu'on n'arrive pas à résoudre (même s'il n'est pas grave et qu'on arrive à le contourner) est souvent le symptôme d'un dysfonctionnement non identifié et que peut avoir de graves conséquences. C'est pourquoi, même si cela peut ne paraitre qu'une gymnastique intellectuelle sans intérêt, j'aimerai comprendre ... mais pourquoi ça ne marche pas !!! -

Release candidate disponible \o/ Version: 7.0-41882

Kramlech a répondu à un(e) sujet de Einsteinium dans Firmwares

Ça se précise ? : https://www.inpact-hardware.com/article/2537/synology-dsm-7-0-29-juin-c2-gagne-nouveaux-services-routeur-wi-fi-6-arrive -

Reverse Proxy et Profils de Contrôle d'Accès

Kramlech a répondu à un(e) sujet de Kramlech dans Installation, Démarrage et Configuration

Déjà essayé avec NGINX ... Exactement le même comportement ... Mais est-ce que quelqu'un a déjà réussi à faire un contrôle d'accès sur une seule IP locale ? -

Reverse Proxy et Profils de Contrôle d'Accès

Kramlech a répondu à un(e) sujet de Kramlech dans Installation, Démarrage et Configuration

A priori, le problème ne vient pas de l'absence d'autorisation du NAS à Apache (car c'est Apache qui est paramétré dans mon serveur web...) Autoriser 192.168.0.104/32 et 127.0.0.0/8 ne fonctionne pas. Autoriser 192.168.0.0/16 seul fonctionne. Alors je me suis dit qu'il fallait peut être autoriser le PC et le NAS via son IP réelle, mais autoriser 192.168.0.104/32 et 192.168.0.12/32 ne fonctionne pas !!! D'autres idées ? -

Reverse Proxy et Profils de Contrôle d'Accès

Kramlech a répondu à un(e) sujet de Kramlech dans Installation, Démarrage et Configuration

@oracle7Ben non, ça ne le fait pas !!! 😭😭😭😭😭😭 -

Reverse Proxy et Profils de Contrôle d'Accès

Kramlech a répondu à un(e) sujet de Kramlech dans Installation, Démarrage et Configuration

Je ne veux pas limiter l'autorisation à la seule adresse du NAS, mais à la seule adresse d'un PC !!! -

Reverse Proxy et Profils de Contrôle d'Accès

Kramlech a répondu à un(e) sujet de Kramlech dans Installation, Démarrage et Configuration

Je confirme mon problème : 192.168.0.0/16 => OK 192.168.0.0/24 => OK 192.168.0.104 => KO 192.168.0.104/32 => KO J'ai eu un moment d'espoir en voyant que mon PC avait un IP V6.... Mais même en désactivant l'IP V6 ça ne marche pas plus !!!