-

Compteur de contenus

393 -

Inscription

-

Dernière visite

-

Jours gagnés

5

Tout ce qui a été posté par PPJP

-

Nous avons donc la même version provenant de la même source et pourtant un comportement différent!!!

-

Bonsoir Yann Je viens de faire un update de acme. Cela m'a confirmé que j'avais bien la dernière version (V2.7.9) Je ne comprends pas. Quelle est ta version? où la tu récupérée? Merci

-

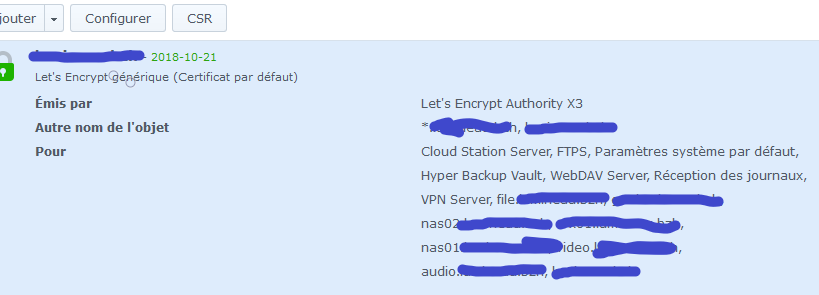

Pour info chez moi: le certificat: Le log; Demarrage du script: Tue Jul 24 00:02:01 CEST 2018 [Tue Jul 24 00:02:01 CEST 2018] ===Starting cron=== [Tue Jul 24 00:02:01 CEST 2018] Renew: 'ntd.tld' [Tue Jul 24 00:02:02 CEST 2018] Multi domain='DNS:ntd.tld,DNS:*.ntd.tld' [Tue Jul 24 00:02:02 CEST 2018] Getting domain auth token for each domain [Tue Jul 24 00:02:04 CEST 2018] Getting webroot for domain='ntd.tld' [Tue Jul 24 00:02:04 CEST 2018] Getting webroot for domain='*.ntd.tld' [Tue Jul 24 00:02:05 CEST 2018] ntd.tld is already verified, skip dns-01. [Tue Jul 24 00:02:05 CEST 2018] *.ntd.tld is already verified, skip dns-01. [Tue Jul 24 00:02:05 CEST 2018] Verify finished, start to sign. [Tue Jul 24 00:02:07 CEST 2018] Cert success. -----BEGIN CERTIFICATE----- MIIHETCCBfmgAwIBAgISA34V2DeY1iazaEVFCU9DOasCMA0GCSqGSIb3DQEBCwUA MEoxCzAJBgNVBAYTAlVTMRYwFAYDVQQKEw1MZXQncyBFbmNyeXB0MSMwIQYDVQQD ExpMZXQncyBFbmNyeXB0IEF1dGhvcml0eSBYMzAeFw0xODA3MjMyMTAyMDZaFw0x ODEwMjEyMTAyMDZaMBcxFTATBgNVBAMTDGx1bWluZWF1LmJ6aDCCAiIwDQYJKoZI hvcNAQEBBQADggIPADCCAgoCggIBALPwWXaJQaMvcoBDbMWBbIpkkUSyUqgsGcKG oKdB2ft/tfxQeK1UczHMskbxA5hF+HxMBEzFgfSTtwuN3ZGim7584CQm/LYYKrtt LiwknpNkGOJmVOpl39ajtl+HVrcy4AlObomKY5bF8izSTt76yavr48KUL3IOmPrU Px4bfh5PxnS8tT2snGyPOpqhXnuyXlvRgaJ/kpZjLonLNn0pQzIJHO/OE9mc0Fio s0Ph95KMePAURTSX4uSq5GEDIg71IGJA+sRhZ5DPSMF2dFGpHjGQK1PShJQwPWql RahmcEfxb3H7xOoiCmhA0dkpfESWHSBTbSMtwlybDCPt1RPik/aO8k2rawRpDeUk 3+CqqO/dyob7I+vuzvZArnvz5Iq/kQCDfCGLoFw9kOcNJ7xw3hsL1R95GDT1Qctt 5TzRliFCJFBHQ0xDzsqZ6jAKtxyQoh5ynp63yE26YNJEMYqdoOC24oz3mjyNfG+U gwvynVvfBz17k44/kvgiw5ennWqKDk4PVz2NSnu9qm8cdvEpgm7YXGPVVG5zrAj0 o99vMne1wWOIDuDgqq44UO2FjAWctFAyViM4f0nrDqa44liWIk3sjMsuq0ih2xHk pV2KPyWbfmnwVX00x4SrxNJBDPVGbBI+fiXWe1ChifiYjv/NvsS7vf5/CO/PXHPF W6uJISddAgMBAAGjggMiMIIDHjAOBgNVHQ8BAf8EBAMCBaAwHQYDVR0lBBYwFAYI KwYBBQUHAwEGCCsGAQUFBwMCMAwGA1UdEwEB/wQCMAAwHQYDVR0OBBYEFKPdk1Ay ZHXeLPrUwLhJBlWyQturMB8GA1UdIwQYMBaAFKhKamMEfd265tE5t6ZFZe/zqOyh MG8GCCsGAQUFBwEBBGMwYTAuBggrBgEFBQcwAYYiaHR0cDovL29jc3AuaW50LXgz LmxldHNlbmNyeXB0Lm9yZzAvBggrBgEFBQcwAoYjaHR0cDovL2NlcnQuaW50LXgz LmxldHNlbmNyeXB0Lm9yZy8wJwYDVR0RBCAwHoIOKi5sdW1pbmVhdS5iemiCDGx1 bWluZWF1LmJ6aDCB/gYDVR0gBIH2MIHzMAgGBmeBDAECATCB5gYLKwYBBAGC3xMB AQEwgdYwJgYIKwYBBQUHAgEWGmh0dHA6Ly9jcHMubGV0c2VuY3J5cHQub3JnMIGr BggrBgEFBQcCAjCBngyBm1RoaXMgQ2VydGlmaWNhdGUgbWF5IG9ubHkgYmUgcmVs aWVkIHVwb24gYnkgUmVseWluZyBQYXJ0aWVzIGFuZCBvbmx5IGluIGFjY29yZGFu Y2Ugd2l0aCB0aGUgQ2VydGlmaWNhdGUgUG9saWN5IGZvdW5kIGF0IGh0dHBzOi8v bGV0c2VuY3J5cHQub3JnL3JlcG9zaXRvcnkvMIIBAgYKKwYBBAHWeQIEAgSB8wSB 8ADuAHUA23Sv7ssp7LH+yj5xbSzluaq7NveEcYPHXZ1PN7Yfv2QAAAFkySnxNQAA BAMARjBEAiBUJA0GY9H/Vry2LFl+smUO2JddZuFduk18E790i4OYeAIgIfIiAcL/ PSOBG1lEZ7qWodA0v8l4S0cU4gJEcvW054QAdQApPFGWVMg5ZbqqUPxYB9S3b79Y eily3KTDDPTlRUf0eAAAAWTJKfFJAAAEAwBGMEQCIFcEq5Y98n42G6m3/lSmgRyC 1n1eg//tiPr+K/7xWpo3AiBE+wsM5GccgKZkO8vjQjsLur6J+EOx6/0lfeDJYZFa kjANBgkqhkiG9w0BAQsFAAOCAQEAQB7X8Z4ZTCOjiJprZ+e8Gu4xd2QpYsbPoLOE +WcC3VyCxF/3NpUI3JAkfywnPfzz8i6Vphw+f0ujFTevqOUXfVW1bmmRrv2Jo6hu Rqahb6GfkhTIdtE/xEM+OwEhMpuEvIWNQa2nQCCQXzKGyXwrqwg5AW5xLxtRdeGa ysY7xu0SFgAW91fDIl5FhOsmWjbNgmGEy5X9m5zKKd4MkDG6dscnccyuqWsUiadh kKCPzWKjv1yaCnGv6pT2h6JbwJqntfHYOKZW//XKFWbbygo8SAADkMuVaRSj4IQ1 VpDX8p0tsREW+ccvwELRFa0w+YN0jYGSqU2uiQYC4CjqpJtu7A== -----END CERTIFICATE----- [Tue Jul 24 00:02:07 CEST 2018] Your cert is in /usr/local/share/acme.sh//ntd.tld/ntd.tld.cer [Tue Jul 24 00:02:07 CEST 2018] Your cert key is in /usr/local/share/acme.sh//ntd.tld/ntd.tld.key [Tue Jul 24 00:02:07 CEST 2018] The intermediate CA cert is in /usr/local/share/acme.sh//ntd.tld/ca.cer [Tue Jul 24 00:02:07 CEST 2018] And the full chain certs is there: /usr/local/share/acme.sh//ntd.tld/fullchain.cer [Tue Jul 24 00:02:07 CEST 2018] ===End cron=== Ici, chez toi:i modif de acme qui installe le certificat dans le dossier de certificat par défaut (install = copie des fichiers et/ou autre chose?) Dossier mis à jour: /usr/syno/etc/certificate/ReverseProxy/e345994f-60de-4ac6-9255-28297e238aef Dossier mis à jour: /usr/syno/etc/certificate/ReverseProxy/cfb2cc29-dba3-4adc-a988-d24a95af0434 Dossier mis à jour: /usr/syno/etc/certificate/ReverseProxy/97e1a217-5e3d-418d-a5ca-e81416f1b40e Dossier mis à jour: /usr/syno/etc/certificate/ReverseProxy/4b9fa176-ddfb-4eec-a253-6d5a56e1d60a Dossier mis à jour: /usr/syno/etc/certificate/ReverseProxy/75687a69-bcb5-4d10-b8b6-4faa238cc000 Dossier mis à jour: /usr/syno/etc/certificate/ReverseProxy/6f3e09a2-5622-4b6c-9106-614c562553cc Dossier mis à jour: /usr/syno/etc/certificate/smbftpd/ftpd Dossier mis à jour: /usr/syno/etc/certificate/system/default Dossier mis à jour: /usr/syno/etc/certificate/system/FQDN package WebDAVServer restart successfully package VPNCenter restart successfully package HyperBackupVault restart successfully package LogCenter restart successfully package CloudStation restart successfully Le certificat a été renouvelé Fin du script exécuté en 1mn 21s Donc encore un peu de recherche à faire!

-

Que choisir chez OVH pour avoir 4 adresses mail ?

PPJP a répondu à un(e) sujet de alan.dub dans Mail Server & Mail Station 2

Désolé je n'avais lu que les 2 derniers posts -

C'est cela et si échec, essai tous les jours jusqu'à renouvellement réussi où l'on repart pour 85 jours. Si toujours échec le 90eme ( donc certificat périmé) suppression de la planification. Il faudra alors relancer le script après avoir rétabli la situation. Des que possible je corrigerai le script dès que j'aurai récupéré ta version de acme. Je reste surpris par un seul reverse proxy et le paquet relancé. As -tu bien vérifié l'affection de ton certificat aux différents paquets (pardon d'insister). PS pour obtenir les 85 jours il faudra corriger la ligne 29 du script( paramétrée actuellement à 7 jours pour test)

-

Que choisir chez OVH pour avoir 4 adresses mail ?

PPJP a répondu à un(e) sujet de alan.dub dans Mail Server & Mail Station 2

-

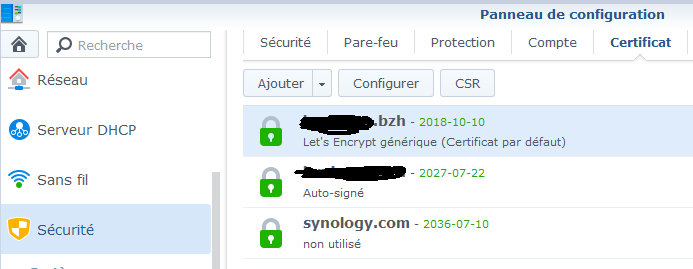

Bonsoir Yann, Désolé du retard mais j’ai préféré attendre un renouvellement chez moi (j’apporte de temps en temps des petites modif cosmétiques au script). Bizarre cette non reconnaissance par Firefox et pas sous Opéra ou autres sites. Je n’ai aucune idée sur l’origine du pb. Les paquets redémarrés sont ceux censés être concernés par le certificat renouvelé. As-tu fait une comparaison avec ta configuration des certificats (bouton configurer dans certificat) J’ai remarqué que tu as une nouvelle version de acme car sur ton log on voit que le certificat est importé dans un dossier du syno (/usr/syno/etc/certificate/system/default) et nginx redémarré , ce qui n’était pas le cas précédemment, ni chez moi actuellement. Je vais essayer de récupérer cette version. Cela n’a pas de grosses conséquences pour l’instant, car le script fait également cette copie (qui sera donc fait 2 fois). Je te joins une nouvelle version du script avec quelques modif mineures (l’installation du certificat est identique) Le renouvellement sera programmé tous les 85 jours (actuellement mis à 7 jours pour test). En cas d’échec il sera répété journellement. Si l’on atteint la péremption du certificat, la planification est supprimée, Le fichier log est modifié (plus court et plus clair) Il indique les dossiers mis à jour et les paquets relancés. Ce fichier est réinitialisé au lancement suivant un renouvellement réussi, Sinon les données des échecs précédent sont conservées. Voilà pour ce jour Bonne soirée majcertif.sh

-

Connexion Internet impossible

PPJP a répondu à un(e) sujet de Artëm Tchaikovski dans Installation, Démarrage et Configuration

Bonsoir, C'est dommage de ne pas passer par la case "présentation",c'est apprécié sur ce forum. L'erreur vient probablement du changement de fournisseur (vos screens sont inexploitable car les infos intéressantes sont masquées). Les paramètres de réseau par défaut sont: Orange: 192.168.1.x et passerelle en 192.168.1.1 Free: 192.168.0.x et passerelle en 192.168.0.254 Au vu de vos screens votre Nas est open bar sur internet. Il existe un très bon tutoriel sur la sécurité sur ce forum. Il serait souhaitable de le consulter et de l'appliquer. Bonne soirée. -

Branchement onduleur sur NAS et PC

PPJP a répondu à un(e) sujet de Wilparis dans Installation, Démarrage et Configuration

Bonsoir, N'est-ce pas contradictoire? -

Je t’embête une dernière fois. Ton dernier essai a t-il planté ta configuration ? Pourquoi cette question ? Car il faut savoir profiter de ses erreurs. La ligne exit1 ayant été désactivée la mise à jour des certificats (à l’identique) s’est faite (dont reverse proxy et paquets) Si plantage, l’anomalie est donc dans la copie de ces fichiers Sinon c’est qu’il y a d’autres fichiers à mettre à jour et/ou services à redémarrer. J’ai commencé à chercher pour cette dernière voie, mais je crains que ce ne soit pas de mon niveau ! Bonne soirée (ou nuit?)

-

Tu es joueur, j'espère que tu prends les précautions nécessaires! Erreur de renouvellement car dépassement du nombre de renouvellement autorisé. Je pense que c’est 20 par semaine. Également une erreur dans mon script (d’essai), La ligne 34 est désactivée : supprimer le # devant exit 1. Cela doit avoir eu comme conséquence de paramétrer un prochain lancement du script dans la crontab (ligne à supprimer). Le script est dans cet état car je ne sais pas quand paramétrer le lancement suivant en cas d’échec du renouvellement. Si pas de nouveau paramétrage : lancement un an après ! Si paramétrage le lendemain : les 90 jours seront dépassés Quelques heures ou minutes plus tard : risque de dépassement du nombre de renouvellement autorisé. Le exit1 désactivé il laisse le lancement à 90 jours : pas satisfaisant Quand j'aurai trouvé une solution satisfaisante la replanification prendra place avant ce exit 1 Ps: je suis surpris du peu de reverse proxy et de paquets concernés (modif pour test?) Bonne soirée

-

Erreur de ma part: Le fichier transmis est le script qui tourne pour test chez moi. Il exécute un renouvellement tous les jours (je ne suis pas patient) Il faudra corriger la ligne 19: Remplacer $(date -d "1 days" ... par $(date -d "90 days" ... Désolé

-

Merci de cette réponse. Je ne demande pas de poursuivre ces essais. Cependant si tu veux retenter, je te joins une nouvelle version. Plus propre et rien à paramétrer. Il faut juste ton certificat déclaré en certificat par défaut. majcertif.sh

-

Branchement onduleur sur NAS et PC

PPJP a répondu à un(e) sujet de Wilparis dans Installation, Démarrage et Configuration

Bonsoir Vous pouvez utiliser winnut qui fonctionne parfaitement. Une simple cherche sur ce forum vous aurais retourné: Bonne soirée -

Bonsoir Yann, J’ai bien noté que tu ne souhaites pas donner suite Je n’insiste donc pas. Cependant j’aurais apprécié d’avoir quelques infos sur " m'a planté ma config NAS" Car j’aurais aimé essayer de comprendre pourquoi un script qui tourne sans pb chez moi, a de tels effets chez toi. Je l’ai lancé à de multiples reprises avant de te le transmettre. Pour test, je l’ai mis en œuvre chez moi ( provisoirement à la place de mon script python) et tout se passe normalement. (script corrigé pour renouvellement tous les 3 jours). Pourquoi en est il autrement chez toi ? Je le modifie régulièrement afin de le rendre plus présentable (et supprimer le paramétrage du domaine). Cela m’auras donc permis de me mettre un petit peu au shell. Bonne soirée

-

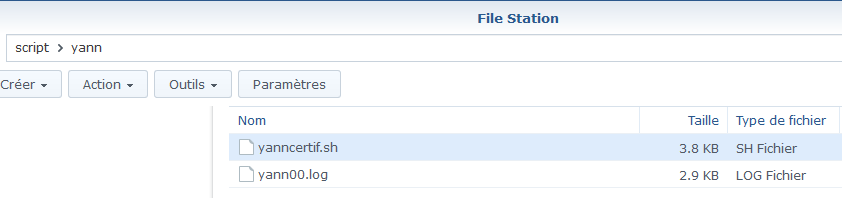

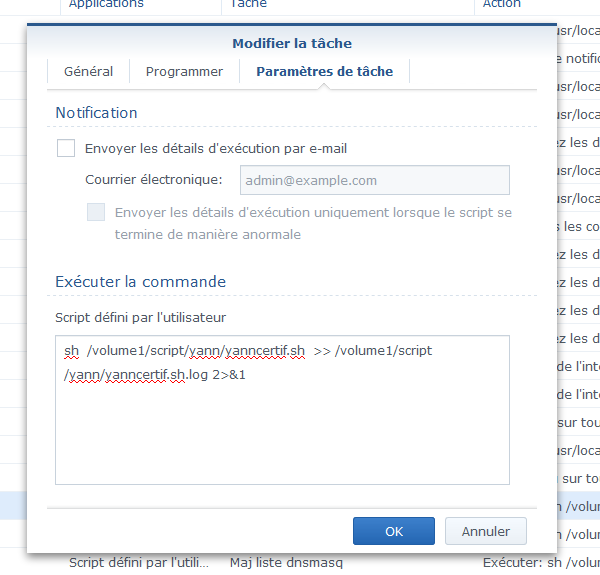

Bonjour Jean 😄, Une nouvelle version du script, qui répondra en partie à ton besoin (j’espère). Plus besoin de renseigner le CERTIR. On ne redémarre que les paquets concernés par ce certificat : Le script : #!/bin/sh # ******************************************* # Renouvellement périodique du certificat # ******************************************* # ******************************************* # ligne à personnaliser NDD="domaine_a_renouveler.tld" # ******************************************* CERTRENEWDIR="/usr/local/share/acme.sh/$NDD" CERTROOTDIR="/usr/syno/etc/certificate" PACKAGECERTROOTDIR="/usr/local/etc/certificate" CRONTAB="/etc/crontab" NEWCRONTAB="/etc/crontabnew" OLDCRONTAB="/etc/crontab.old" # ******************************************* # recherche du certificat par défaut read CERTDIR < "$CERTROOTDIR/_archive/DEFAULT" FULLCERTDIR="$CERTROOTDIR/_archive/$CERTDIR" # ******************************************* # Renouvellement du certificat via acme.sh #/usr/local/share/acme.sh/acme.sh --cron --home /usr/local/share/acme.sh/ --force # ******************************************* # Replanification cron pour prochain renouvellement dans 89 jours if [ -f $NEWCRONTAB ]; then rm $NEWCRONTAB fi oldIFS=$IFS # sauvegarde du séparateur de champ IFS=$'\n' # nouveau séparateur de champ, le caractère fin de ligne flagMaj=1 while read -r ligne; do if echo $ligne | grep $0 >/dev/null 2>&1; then #si ligne concernant la mise à jour certificat la replanifier >echo date -d "89 days" "+%M%t%H%t%d%t%m%t*%troot%tsh $0" >> "$NEWCRONTAB" flagMaj=0 else # sinon recopie de la ligne à l'identique echo "$ligne" >> "$NEWCRONTAB" fi done < $CRONTAB if [ "$flagMaj"=1 ]; then # si ligne concernant la mise à jour certificat non trouvée on la crée >echo date -d "89 days" "+%M%t%H%t%d%t%m%t*%troot%tsh $0" >> "$NEWCRONTAB" fi IFS=$oldIFS # restauration du séparateur de champ if [ -f "$OLDCRONTAB" ]; then rm "$OLDCRONTAB" fi mv "$CRONTAB" "$OLDCRONTAB" mv "$NEWCRONTAB" "$CRONTAB" chmod 644 "$CRONTAB" # ******************************************* #reload /usr/syno/sbin/synoservicectl --restart crond > /dev/null # ******************************************* # Importation des nouveaux certificats cp $CERTRENEWDIR/$NDD.cer $FULLCERTDIR/cert.pem chmod 400 $FULLCERTDIR/cert.pem cp $CERTRENEWDIR/ca.cer $FULLCERTDIR/chain.pem chmod 400 $FULLCERTDIR/chain.pem cp $CERTRENEWDIR/fullchain.cer $FULLCERTDIR/fullchain.pem chmod 400 $FULLCERTDIR/fullchain.pem # ******************************************* # ******************************************* # mise en place des fichiers de certificat # ******************************************* datePK=echo stat -c %Y "$FULLCERTDIR/privkey.pem" # ******************************************* # Recherche tous les sous-dossiers contenant cert.pem files PEMFILES=$(find $CERTROOTDIR -name privkey.pem) if [ ! -z "$PEMFILES" ]; then for DIR in $PEMFILES; do # remplace tous les certificats, sauf ceux dans le répertoire _archive if [[ $DIR != *"/_archive/"* ]]; then datePkDir=echo stat -c %Y "$DIR" # remplace les certificats, si la date de clé privée est identique if [ $datePkDir = $datePK ]; then rsync -avh "$FULLCERTDIR/" "$(dirname $DIR)/" fi fi done fi # ******************************************* # reload /usr/syno/sbin/synoservicectl --reload nginx # ******************************************* # Maj et redémarrage des paquets installés PEMFILES=$(find $PACKAGECERTROOTDIR -name privkey.pem) if [ ! -z "$PEMFILES" ]; then for DIR in $PEMFILES; do datePkDir=echo stat -c %Y "$DIR" # remplace les certificats, si la date de clé privée est identique if [ $datePkDir = $datePK ]; then rsync -avh "$FULLCERTDIR/" "$(dirname $DIR)/" # Redemarrage des paquets correspondants /usr/syno/bin/synopkg restart $(echo $DIR | awk -F/ '{print $6}') fi done fi # ******************************************* Je n’ai pas ton expérience dans les explications à fournir, donc je ne suis pas suffisamment précis. Comment l’utiliser ce script : On le met dans un fichier dans un emplacement préservé lors des maj DSM. ( pas de copie dans une tâche!) On personnalise le NDD="domaine_a_renouveler »" par le nom de domaine à renouveler uniquement (pas de *.NDD.tld). Dans panneau de configuration/Sécurité/certificat on définit ce certificat comme étant celui par défaut. ( Important car c’est là que le script va chercher le certificat à traiter) On lance ce script soit par SSH Commande du style : sh /volume1/script/yann/yanncertif.sh >> /volume1/script/yann/yann00.log 2>&1 soit par le planificateur de tâche On clique droit sur cette nouvelle tâche et on fait exécuter, On peut alors consulter le fichier de log pour vérifier que le renouvellement s’est fait correctement. La tâche peut alors être supprimée (ou simplement désactivée afin de pouvoir relancer un nouveau renouvellement si besoin était) En espérant ne rien avoir oublié et que cela fonctionne également chez toi. PS ; un petit piège Si l’on change le nom ou l’emplacement du script il faudra relancer la tâche dans planificateur ou par SSH, ET éditer /etc/crontab (par SSH ou winscp) et supprimer la ligne comportant l’ancien nom ou l’ancien emplacement du script. (sinon elle appellerait annuellement un script inexistant) Donc de préférence bien choisir ce nom et cet emplacement dès le début. Bonne soirée.

-

Bonsoir, Je viens de lire ton post et il y à 2 anomalies. La première vient du fait que tu n’as pas personnalisé deux lignes au tout début du script : # ******************************************* # lignes à personnaliser NDD="momaine_a_renouveller.tld" CERTDIR="69A1bc" # ******************************************* Et je me rends compte que le renseignement de la seconde sera difficile à expliquer dans un tuto. Il s’agit du nom (aléatoire) du dossier correspondant au certificat à renouveler. Ce dossier est dans /usr/syno/etc/certificate/_archive . Il y en a un dossier par certificat donc il faut choisir le bon ! De plus ce n’est accessible qu’en SSH. A l’occasion, je regarderai comment se passer de ce paramétrage. Ce sera facile s’il n’y a qu’un seul certificat, plus difficile sinon (considérer que c’est systématiquement le certificat par défaut que l’on renouvelle serait-il acceptable?) La seconde anomalie ( /etc/crontab: Permission denied) m’inquiète plus. Cette tâche a t’elle été lancée sous le compte root. Concernant le redémarrage des paquets, je ne pense pas qu’on puisse s’en passer. Redémarrer uniquement le serveur web ne sera pas suffisant. Je ne sais si un reboot du DSM traiterai ce renouvellement mais comme il arrêtera puis redémarrera les paquets ce sera nécessairement plus long. Désolé de ne pas encore répondre à ton besoin.

-

Bonsoir, J’ai eu un peu de temps libre, j’en ai profité pour te proposer un nouveau script plus complet. Comme je te l’ai déjà dit, je ne pratique le shell qu’exeptionnellement et je ne le connais pratiquement pas. Ce script fera sûrement hurler les connaisseurs, mais il est fonctionnel. Donc : #!/bin/sh # ******************************************* # Renouvellement périodique du certificat # ******************************************* # lignes à personnaliser NDD="momaine_a_renouveller.tld" CERTDIR="69A1bc" # ******************************************* CERTRENEWDIR="/usr/local/share/acme.sh/$NDD" CERTROOTDIR="/usr/syno/etc/certificate" PACKAGECERTROOTDIR="/usr/local/etc/certificate" FULLCERTDIR="$CERTROOTDIR/_archive/$CERTDIR" # ******************************************* # Renouvellement du certificat via acme.sh /usr/local/share/acme.sh/acme.sh --cron --home /usr/local/share/acme.sh/ --force # ******************************************* # Replanification cron pour prochain renouvellement dans 89 jours if [ -f "/etc/crontabnew" ]; then rm "/etc/crontabnew" fi oldIFS=$IFS # sauvegarde du séparateur de champ IFS=$'\n' # nouveau séparateur de champ, le caractère fin de ligne cmdCron=$(readlink -f $(dirname $0))/$0 flagMaj=1 for ligne in $("/etc/crontab") #lecture crontab ligne par ligne do if echo $ligne | grep $cmdCron0 >/dev/null 2>&1; then #si ligne concernant la mise à jour certificat la replanifier newPlanif=echo date -d "89 days" "+%M%t%H%t%d%t%m%t*%troot%tsh $cmdCron" >> "/etc/crontabnew" flagMaj=0 else # sinon recopie de la ligne à l'identique echo "$ligne" >> "/etc/crontabnew" fi done if [ "$flagMaj"=1 ];then # si ligne concernant la mise à jour certificat non trouvée on la crée newPlanif=echo date -d "89 days" "+%M%t%H%t%d%t%m%t*%troot%tsh $cmdCron" >> "/etc/crontabnew" fi IFS=$oldIFS # restauration du séparateur de champ if [ -f "/etc/crontab.old" ];then rm "/etc/crontab.old" fi mv "/etc/crontab" "/etc/crontab.old" mv "/etc/crontabnew" "/etc/crontab" chmod 644 "/etc/crontab" #reload /usr/syno/sbin/synoservicectl --restart crond > /dev/null # ******************************************* # Importation des nouveaux certificats cp $CERTRENEWDIR/$NDD.cer $FULLCERTDIR/cert.pem chmod 400 $FULLCERTDIR/cert.pem cp $CERTRENEWDIR/ca.cer $FULLCERTDIR/chain.pem chmod 400 $FULLCERTDIR/chain.pem cp $CERTRENEWDIR/fullchain.cer $FULLCERTDIR/fullchain.pem chmod 400 $FULLCERTDIR/fullchain.pem # Recherche tous les sous-dossiers contenant cert.pem files PEMFILES=$(find $CERTROOTDIR -name cert.pem) if [ ! -z "$PEMFILES" ]; then for DIR in $PEMFILES; do # remplace tous les certificats, sauf ceux dans le répertoire _archive if [[ $DIR != *"/_archive/"* ]]; then rsync -avh "$FULLCERTDIR/" "$(dirname $DIR)/" fi done fi # reload /usr/syno/sbin/synoservicectl --reload nginx # ******************************************* # Maj et redémarrage de pour tous les paquets installés PEMFILES=$(find $PACKAGECERTROOTDIR -name cert.pem) if [ ! -z "$PEMFILES" ]; then for DIR in $PEMFILES; do rsync -avh "$FULLCERTDIR/" "$(dirname $DIR)/" /usr/syno/bin/synopkg restart $(echo $DIR | awk -F/ '{print $6}') done fi Son utilisation : Il peut être installé n’importe où, pourvu que ce soit un emplacement préservé lors des Maj DSM. Il doit être lancé manuellement une seule fois, par SSH ou par une tache planifiée (qui sera ensuite supprimée, ou au minimum désactivée). Ensuite tout se déroule sans intervention supplémentaire de l’utilisateur. Si cela peut t’être utile….

-

Une connexion mensuelle n'est pas le bout du monde. Il est aussi possible de compléter le script bash par que je fais en python, c'est à dire corriger la crontab pour programmer le lancement suivant. Question de gout, pour ma part je vais tout regrouper en python, mais à l'inverse rien n’empêche de tout regrouper en bash.

-

Il n'y a pas d'inconvénient à le lancer tous les mois. En dessous de 60 jours acme ne lance pas le renouvellement. On aura donc juste remplacé les fichiers de certificats par des identiques (non renouvelés)

-

Le certificat est valable 90 jours. Si l'on lance le script tous les 3 mois le renouvellement s'excecutera tous les 91 jours si les mois sont de 30 31 30 jours 92 jours si les mois sont de 31 30 31 jours 92 jours si les mois sont de 30 31 31 jours 92 jours si les mois sont de 31 31 30 jours 90 jours si les mois sont de 31 28 31 jours Donc presque systématiquement après l"échéance du certificat. C'est pour cela q'acme lance le renouvellement à partir de 60 jours

-

non 31+30+31 92: certificat renouvelé trop tard

-

Pas possible non plus (a mon avis)

-

Non le cron ne permet pas ce genre de planification.

-

Dans ce cas tu peux directement lancer certificatupdate.sh par le cron, Le renouvellement se fera généralement vers 61 ou 62 jours. La ligne du cron ressemblera à : x x x * * root sh path_de_certificatupdate.sh/certificatupdate.sh PS ne pas oublier d’ôter le force sinon renouvellement tous les mois. PS2 si tu ne veux pas utiliser ssh, tu peux programmer le script par une tache planifiée