-

Compteur de contenus

314 -

Inscription

-

Dernière visite

-

Jours gagnés

3

Tout ce qui a été posté par CMDC

-

Mémoire additionnelle pour DS420+

CMDC a répondu à un(e) sujet de GARUDASEB dans Matériels Compatibles

Perso j'ai rajouté 16Go de mémoire histoire d'être un peu à l'aise. J'ai la flemme de chercher mais il doit y avoir sur le forum un sujet qui traite de ça -

Synology DS423 VS DS423+ : Demande d'aide premier achat NAS

CMDC a répondu à un(e) question de Onabon dans Questions avant achat

ça peut se discuter ! Si les deux sites sont équipés d'une fibre performante .... -

Remarques : À partir d'Hyper Backup 3.0.1, les nouvelles tâches de sauvegarde créées seront chiffrées à l'aide de la technologie de chiffrement ECC Curve25519. Les tâches chiffrées créées sur les versions antérieures sont toujours chiffrées à l'aide de la technologie de chiffrement RSA 2048. Peut-être une piste ? Mais alors sans garantie aucune ! EDIT> il faudrait que tu fasses un bilan avec utilisation du CPU, de la Mémoire etc... , il y a , peut-être eu un petit changement qui fait que ton NAS n'a plus la "pêche"

-

Protéger le NAS vs nécessité d'utiliser SMB1

CMDC a répondu à un(e) sujet de Doonet dans Installation, Démarrage et Configuration

Après, même le gros parano (concernant la SSI), que je suis, fait remarquer que SMB est utilisé dans le cadre d'un LAN (Local Area Network) ! On devrait réussir à maitriser non ? C'est une demi plaisanterie. Lire : L'activation de SMBv1 sur mes NAS ne va pas m'empêcher de dormir ! Néanmoins, toute plaisanterie mise à part, il vaut mieux , en CyberSécurité utiliser le modèle Zero Trust ! Ce, en quoi, l'excellent tuto de @.Shad. prend toute sa saveur -

Ou pour les désargentés qui, comme moi, n'ont pas la chance de pouvoir se payer une Freebox Je plaisante naturellement

-

Synology DS423 VS DS423+ : Demande d'aide premier achat NAS

CMDC a répondu à un(e) question de Onabon dans Questions avant achat

Une réponse très partielle et uniquement sur ton besoin de backup de ton PC : Il existe un super logiciel qui s'appelle "Active Backup for Business" qui, de mémoire, ne tourne que sur les séries plus (+) -

Besoin de conseils pour un partage de dossier entre deux NAS

CMDC a répondu à un(e) sujet de thepopol777 dans Win/Mac/NFS

Le protocole NFS utilise d'autres ports ! De plus , ce protocole est dédié au montage réseau de volumes de fichiers ....Donc à oublier ! Ton problème étant tout simplement lié à la synchronisation (duplication ?) de données ente NAS, @.Shad. t'a donné la réponse Pour info, NFS est le montage réseau entre machines UNIX, comme SMB (Samba) est le montage réseau entre machines Windows (et NAS) -

Après, personnellement, quand j'ai généré le QRCode, je l'ai scanné avec FreeOTP+ et avec Synology Secure SignIn, ça évite de se faire des nœuds au cerveau . EDIT> et pour éviter les désagrément liés à la perte ou la panne de ma phablette, j'ai dupliqué tout ça sur un PC avec Authy ... sur les conseils éclairés des participants de ce tuto My two cents

- 145 réponses

-

- configuration

- sécurité

-

(et 1 en plus)

Étiqueté avec :

-

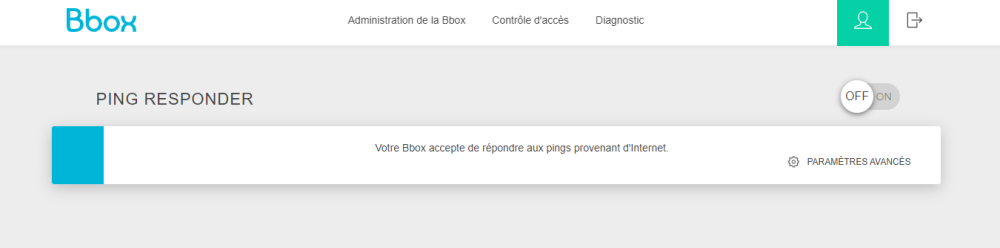

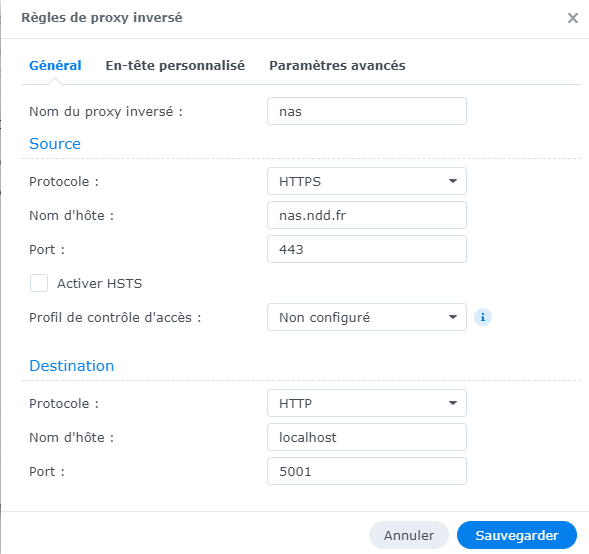

Configuration firewall

CMDC a répondu à un(e) sujet de Riingo dans Installation, Démarrage et Configuration

C'est extrêmement dangereux d'ouvrir tous les ports même pour la France ! Il ne faut ouvrir que les ports dont tu as besoin par exemple le 443 uniquement (Pour la france et les pays ou tu vas) puis jouer avec le reverse proxy. genre : et Mais peut-être que je n'ai pas compris ton besoin ? EDIT> et si 192.168.1.100 est ton NAS sur lequel tout tourne, utilise plutôt localhost exemple de reverse proxy -

Besoin d'aide ;) : téléchargement et upload lent avec mon NAS Synology relié à la Freebox Pop

CMDC a répondu à un(e) sujet de Aurore23 dans Configuration du routeur

Il n'y a pas des histoires de "seeder" et de "leecher" qui pourraient te contrarier ? En clair, as-tu aussi de mauvaises performance sur l'upload et le download d'un gros fichier ? -

Plus d'accès au NAS depuis l'ext après changement port 5001

CMDC a répondu à un(e) sujet de paddaone dans Installation, Démarrage et Configuration

Avec plaisir ! Toutafé, personnellement j'ai choisi d'utiliser le port 22 (ssh, scp ou sftp) car je l'utilise déjà pour KeepAss mais effectivement l'utilisation du VPN semble être aussi un bonne solution pour accéder aux fichiers -

Ce n'est pas mon sujet : désolé

- 145 réponses

-

- configuration

- sécurité

-

(et 1 en plus)

Étiqueté avec :

-

Plus d'accès au NAS depuis l'ext après changement port 5001

CMDC a répondu à un(e) sujet de paddaone dans Installation, Démarrage et Configuration

Peut-être un Proxy Inversé à revoir ? -

Déjà commence par sécuriser en lisant et appliquant l'excellent tuto de @.Shad. et c'est ICI

-

Si ca peut rendre service, c'est avec plaisir ! Je ne pense pas polluer le sujet en avertissant gentiment et poliment que la règle sur le réseau 10 , affectée à une interface autre que VPN est inutile et potentiellement dangereuse Point final pour ma part

- 145 réponses

-

- configuration

- sécurité

-

(et 1 en plus)

Étiqueté avec :

-

Dommage que mes remarques aient été nettoyées ! @.Shad. en assumera, j'imagine toute la responsabilité ! Justement cela concernait la règle sur le sous-réseau 10.0.0.0/255.0.0.0 qu'il ne faut en aucun cas affecter à l'interface LAN1 ; c'est un manquement grave à la sécurité du système. Par contre effectivement comme tu le suggères il faut l'affecter à l'interface VPN uniquement et vu que dans ton cas, tu n'utilises qu'OpenVpn il vaut mieux restreindre cette règle à 10.8.0.0/255.255.255.0 (je me répète à affecter à l'interface VPN UNIQUEMENT) Ensuite, pour toi, pour accéder à ton NAS, après avoir activé ta connexion VPN, tu te connectes à l'URL http://10.8.0.1:5000 (qui est l'adresse VPNisée de ton NAS) en ignorant les avertissements de sécurité car tu es chez toi et tu ne risques, théoriquement, rien . My two cents

- 145 réponses

-

- configuration

- sécurité

-

(et 1 en plus)

Étiqueté avec :

-

Besoin d'aide ;) : téléchargement et upload lent avec mon NAS Synology relié à la Freebox Pop

CMDC a répondu à un(e) sujet de Aurore23 dans Configuration du routeur

https://alexbacher.fr/objets-connectes/contourner-blocage-dns-freebox/ -

Perso, je m'en contrefout ! C'est juste pour les "noobs" qui n'arrêtent pas de poster à ce sujet

-

Besoin d'aide ;) : téléchargement et upload lent avec mon NAS Synology relié à la Freebox Pop

CMDC a répondu à un(e) sujet de Aurore23 dans Configuration du routeur

Après, les téléchargements en BT ne font pas forcément (surement?) référence ! Il faut faire des mesures de téléchargement, par exemple, d'une grosse image ISO(une distrib Ubuntu par exemple) , ou quelque chose comme ça ! -

Bonsoir à tous, Je me rend compte qu'un grand nombre d'entre nous a des problèmes au sujet du DDNS, car ils souhaitent , fort justement, se connecter à leur(s) NAS à partir du Web . Y a-t-il un sujet, voire un TUTO sur ce sujet ? Merci de vos lumières

-

Ma nouvelle Livebox6 met la pagaille dans mon réseau

CMDC a répondu à un sujet dans Internet et réseaux

En général, quand c'est le "b*rdel" sur le réseau, je coupe, en priorité, IPV6, et ensuite j'observe, je réfléchis et puis j'agis ! -

réseau [Résolu] NAS Inaccessible

CMDC a répondu à un(e) sujet de KreaNum dans Installation, Démarrage et Configuration

Je crois que chez Orange l'adresse IP publique n'est pas fixe; dans ton cas elle a peut-être changé, non ? -

Je ne comprends pas, que le mode point d'accès soit égal au mode bridge, de même que le MESH soit différent du mode point d'accès ! Peux-tu éclairer ma lanterne ? Pour ma part, ce que je crois savoir : Perso , j'ai du Netgear RBK50 en mode point d'accès avec des satellites qui sont donc, de facto, en réseau MESH . Je n'ai plus aucune fonctionnalité de routage ni de VPN, ni quoi que ce soit en dehors de la gestion du WIFI ! Seulement la gestion du WIFI, épicétou ! Le VPN est géré par un NAS et la BOX (WIFI désactivé) fait office de (petit) routeur pour gérer un (petit) réseau domestique d'environ 20 machines

-

Si tu nous balance 15 lignes d'analyse sur le première ligne de ma copie d'écran avec l'analyse des CSTATE invalid , c'est bien ! et les 214 autres ? et les intrusions en 192.168.0.0 ? Puis-je me permettre ? Humilité , humilité et enfin humilité ! Surtout ne rien négliger !

-

Je suis, à titre personnel, de part mes anciennes fonctions (SSI), extrêmement paranoïaque ! Donc, si, sur un autre fil, je combats la règle du "normalement", ici, j'applique la règle du "ceinture et bretelles" My two cents