-

Compteur de contenus

81 -

Inscription

-

Dernière visite

-

Jours gagnés

2

Audio a gagné pour la dernière fois le 28 septembre 2023

Audio a eu le contenu le plus aimé !

À propos de Audio

.png.96b3b3865e7602c8e02642dcb636f80b.png)

- Date de naissance 13 mars

Mon Profil

-

Pays / Ville

Region Centre-Val de Loire

-

Intérêts

Informatique générale - Administration réseau - Serveur web - Serveur mail - Applications photo/vidéo Synology

Visiteurs récents du profil

4976 visualisations du profil

Audio's Achievements

-

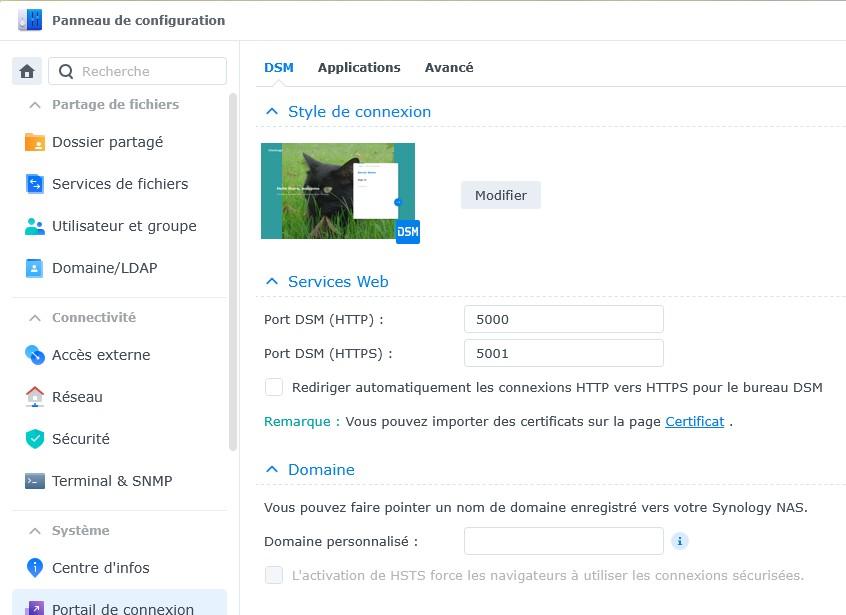

Bonsoir @Mic13710 et merci de consacrer du temps à mes petits problèmes, Sur le NAS n°1 où est implanté le Reverse proxy l'option "Redirigé automatiquement ....HTTP vers HTTPS pour le bureau DSM" n'est pas cochée. Pareil pour le NAS n°2. Sur le NAS n°1 j'ai effectivement un fichier .htaccess dans le répertoire Web : RewriteEngine On RewriteCond %{HTTPS} off RewriteRule (.*) https://%{HTTP_HOST}%{REQUEST_URI} RewriteCond %{HTTP_HOST} ^photo.mondomaine.tld$ RewriteRule ^$ https://photo.mondomaine.tld/photo [L,R=301] Ce fichier avait été créé pour permettre la connexion depuis l'extérieur à Synology Photo ou son ancêtre avant DSM 7. J'en avais trouvé les termes sur ce forum mais je ne sais plus dans quel topic. Pour ce qui est du tuto reverse proxy je l'ai suivi et mes 3 NAS en service ne redirigent pas automatiquement HTTP vers HTTPS. A+ Audio

-

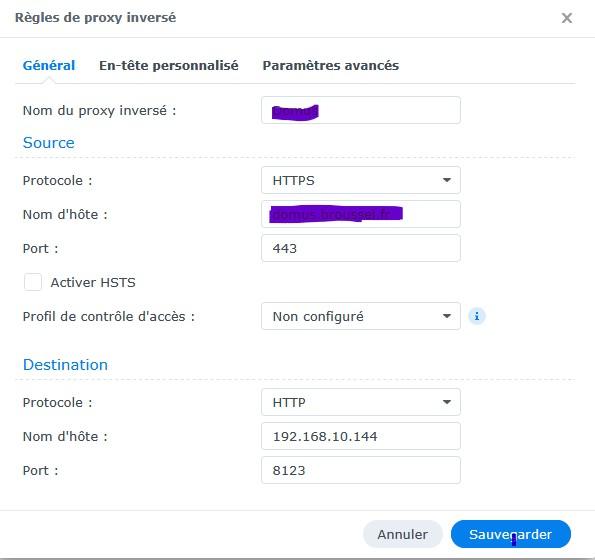

J'ai mis les entrées suivantes dans le reverse proxy du NAS n°1: Nom: Blabla Source - Nom-d'hôte = blabla.mondomaine.tld L'IP 192.168.10.144 est l'IP du site Home Assistant donné dans l'interface VMM (mon réseau local est tout en 192.168.10.xxx). Mais ça ne donne pas d'accès ni en Http ni en https (de toute manière les requêtes faites en http://blabla.mondomaine.tld sont automatiquement forcées en https. Je précise que le résultat est le même avec ou sans création de websocket dans l'en-tête personnalisé de l'entrée blabla dans le reverse proxy. Si tu as d'autres idées d'investigation je t'en remercie.

-

Merci @PiwiLAbruti de venir à notre secours. Pour ma part je confirme que le routeur ne redirige le port 443 que vers le NAS n°1. C'est le reverse proxy du NAS n°1 qui fait ensuite le "travail de re-distibution" vers les NAS 1 (localhost) ou 2 (http + Port) selon les applis ou services. A+

-

Bonjour @Hesediel Je suis dans le même cas que toi avec Home Assistant, malheureusement je n'ai pas trouvé non plus de solution. Dans mon cas: - Le Reverse proxy est installé sur le NAS n°1 vers qui pointe les CNAME déclaré dans le DNS de mon hébergeur de nom de domaine (OVH) dont un CNAME spécifique pour Home Assistant (blabla.mondomaine.tld). - Le NAS n°2 abrite un premier site web sous Web Sation ainsi que le site Home Assistant installé sous VMM. Aucun pb pour se connecter en local (http://ip-donnée-dans-VMM:8123) - Le routeur redirige les demandes en HTTPS vers le NAS qui abrite le service ou le site web demandé NAS n°1 ou NAS n°2 en HTTP avec le n° du port qui convient. J'ai ajouté une entrée A dans le DNS du Routeur (blabla.mondomaine.tld) qui pointe vers l'IP donnée par la VMM pour Home Assistant (mais pas possible de spécifier le port 8123 dans cette entrée. - Dans la VM j'ai donné le nom "blabla" au site Home assistant et déclaré "blabla" avec le port 8123 pour l'application VM dans le portail de connexion du NAS n°2. Je n'ai rien ajouté de spécifique dans mon fichier configuration.yaml du site Home Assistant pour la connexion car je pense que le problème se situe à l'interface entre le NAS n°2 et VMM. L'adresse http://nom-nas-numero2.mondomaine.tld:8123 ouvre simplement l'interface web de VMM mais pas le site web Home-Assistant. Je parcours différents forums, dont celui de Home Assistant, pour essayer de trouver des pistes. Les indices recueillis jusqu'ici sont que Home Assistant installé en VM utilise nginx et qu'il faudrait créer des headers pour l'application VMM à partir de l'entré proxy inversé de blabla. Cela ajoute 2 entrées: Upgrade $http_upgrade et Connection $connection_upgrade mais cela ne résout pas le probleme d'accès ni en https ni en https. Je pense que je ne comprends pas tout et que je fais certainement des salades dans mes configuations de NAS. Donc comme toi je sollicite l'aide de la communauté. A suivre... Audio

-

Audio a modifié sa photo de profil

-

[TUTO] Piwigo une alternative à Photo Station

Audio a répondu à un(e) sujet de Charles 69 dans Tutoriels

En forçant la connexion de bout en bout en HTTPS au travers de mon proxy j'ai récupéré la transmission des photos et vidéos sur Piwigo NG, bien que les miniatures des vidéos ne s'affichent pas (j'ai une icône "image brisée" à la place 🤒). J'ai aussi ajouté le plugin Community sur le serveur Web et défini un groupe piwigoNG avec les permissions sur les albums privés. J'ai pu faire un téléchargement de photo depuis mon portable 😃! Je retrouve la photo téléchargée sur le serveur web et sur mon portable, et je peux l'effacer. Les utilisateurs sur mon site sont tous administrateurs avec le droit de télécharger, l'un d'eux étant bien sûr webmestre. -

[TUTO] Piwigo une alternative à Photo Station

Audio a répondu à un(e) sujet de Charles 69 dans Tutoriels

Bonjour @Charles 69 Pour l'instant j'ai installé Piwigo sur un autre NAS que celui où il y a Synology Photo et mon répertoire de photos/videos (~100 Go). Je retiens l'idée d'utiliser Synology Drive Client pour le transfert d'un NAS à l'autre. Pour l'instant je fais des tests avec Piwigo. Je réussis à faire les vignettes des videos avec ffmepg installé sous Windows que je manie en console sur mon PC (c'est un peu chronophage mais enfin...) . Il faudra de toute manière que je fasse un grand ménage/restructuration avant de créer la photothèque définitive pour Piwigo, tes indications de structures me sont utiles. De mon côté je ne suis pas très à l'aise pour retoucher les photos, je n'utilise pas de logiciels style Digikam et ne travaille pas sur les fichiers raw. Il m'arrive juste de temps en temps de faire une retouche de luminosité avec Lightroom, mais pour moi c'est très compliqué à manier. Je voudrais pouvoir utiliser l'application portable Piwigo NG surtout pour faciliter la tâche des utilisateurs familiaux du site. Sur mon installation en Docker elle fonctionnait du premier coup sans rien ajouter au serveur Piwigo, mais sur mon installation par Web Station cela ne me renvoie que la structure des albums sans les photos !! Ça c'est la tuile ! Je ne sais pas si c'est une régression de la version 15.4 de Piwigo où s'il faut ajouter quelque chose comme un plugin ou autre. Bon dimanche. -

[TUTO] Piwigo une alternative à Photo Station

Audio a répondu à un(e) sujet de Charles 69 dans Tutoriels

Bonsoir @Charles 69 Je pense que nous en sommes maintenant au même point: j'arrive à lire les fichiers video mais les posters et vignettes ne sont pas présents. Pour ce faire: 1) J'ai réinstallé FFmpeg 7 en tant que paquet. La vérif par la commande ffmpeg -version avec Putty étant positive, j'ai effacé dans le fichier config_default.inc.php l'indication de répertoire précédente (/volume1/home/ffmpeg/). 2) Vu que Piwigo 15.4 est disponible à la mise à jour, j'ai effectué la MAJ. 3) j'ai relancé une synchronisation du répertoire video qui me donne accès et lecture aux vidéo mp4 mais sans vignettes. Je vais regarder la mise en place manuelle des vignettes à partir du PC. Si tu peux actualiser ton tuto ce serait bien car Piwigo a vraiment une faiblesse congénitale du côté vidéo. Bon week-end Audio -

[TUTO] Piwigo une alternative à Photo Station

Audio a répondu à un(e) sujet de Charles 69 dans Tutoriels

Merci @Charles 69 J'avais aussi essayé aussi en installant ffmpg 7 (paquet Synology Community) mais ça n'a rien donné. J'avais déclaré le répertoire @appstore dans le config_default.inc.php de Piwigo mais ce n'était peut-être pas le bon. Quel répertoire as-tu déclaré dans ton fichier de config Piwigo ? cordialement -

[TUTO] Piwigo une alternative à Photo Station

Audio a répondu à un(e) sujet de Charles 69 dans Tutoriels

Bonjour @Charles 69 Merci pour ta réponse et conseils que j'ai suivis pour une nouvelle installation Piwigo par Web Station en PHP 8.2. J'ai réussi à faire fonctionner la synchro pour les photos en important des albums en FTP dans le répertoire ./Gallery, le tout a l'air de fonctionner pour les photos, la déclaration des utilisateurs et je visualise les albums sur l'appli Piwigo Android sur mon portable. Il faudra que j'essaie avec un lien symbolique vers ma bibliothèque Photo (qui alimente Photo Station). Pour les vidéos je continue de galérer. J'ai suivi tes conseils (répertoire video avec sous-répertoire 'pwg_représentative ' où j'ai placé des miniatures .jpg des vidéos .mp4 importées avec le même nom (hors extension .mp4) que les fichiers video. Les fichiers sont reconnus à l'importation mais impossible de visualiser les video et la synchronisation renvoie invariablement La création de posters et de vignettes est désactivée car FFmpeg n'est pas installé ou son chemin d'accès est incorrect. Les métadonnées ne peuvent pas être récupérées car ExifTool, FFprobe ou MediaInfo ne sont pas installés ou leurs chemins d'accès sont incorrects. J'ai pourtant installé FFmeg et ffprobe (les exécutables 'ffmpeg' et 'ffprobe' proposé sur Github (https://github.com/Piwigo/piwigo-videojs) comme mentionné dans la doc du plugin VdeoJS) dans le répertoire /volume1/home avec la permission exécutable (chmod -x) et les même permissions que le répertoire web/piwigo. J'ai fait la déclaration du path dans le config_default.inc.php (/volume1/home/ffmpeg/ ) et j'obtiens une réponse à la commande /ffmpeg -version. J'ai aussi ajouter le code préconisé $conf['show_exif_fields'] = array( 'Make', 'Model', 'ExifVersion', 'Software', etc.etc. Rien à faire, ffmpeg et ffprobe ne semblent pas être pris en compte. Je n'ai pas installé mediainfo, je ne sais pas trop comment faire. Comment as-tu installé ffmpeg, ffprobe et mediainfo et dans quel(s) répertoire(s) ? Je n'ai pas trouvé de réponse sur le forum piwigo si ce n'est que l'appel de ffmpeg par le plugin VideoJS semblait sujet à discussion. Merci pour tes réponses. Audio -

[TUTO] Piwigo une alternative à Photo Station

Audio a répondu à un(e) sujet de Charles 69 dans Tutoriels

Bonjour à tous et merci à @Charles 69 pour ce tuto Piwigo très prometteur. Moi aussi je cherche à m'affranchir de Photo (Station) Synology qui est devenu une usine à gaz. Toutefois mon expérience très récente avec Piwigo hébergé sur un des mes NAS est un peu mitigée: - J'ai essayé l'installation par Web Station mais je n'ai pas réussi à faire fonctionner les liens vers ma bibliothèque photo pourtant présente sur le même NAS dans le même Volume. Je n'ai pas pu faire fonctionner la fameuse synchronisation de Piwigo (version 15.3.0 installée). La méthode par upload fonctionne bien néanmoins . - J'ai trouvé également à partir du site Piwigo les tutos d'installation sur NAS Synology, dont celui-ci de Charles 69, et j'ai essayé celui de Marius Hosting pour déployer Piwigo à partir de Portainer (Container Manager). L'installation est immédiate et fonctionne très bien. J'ai même pu ajouter la balise Watchtower dans le script d'installation pour mettre à jour automatiquement l'image Piwigo. Après configuration des utilisateurs Piwigo, des entrées DNS sur mon routeur et chez OVH et d'une nouvelle entrée sur le Proxy du NAS j'accède à Piwigo en HTTPS par une URL du type https://PhotoPerso.mondomaine.tld. Y compris par l'application Piwigo sur tph Android. La conf est la suivante: Piwigo 15.3.0 Dernière version ? Installé le 13 Février 2025, il y a 8 heures Système d'exploitation: Linux PHP: 8.3.15 (Montrer les informations) [2025-02-13 16:50:39] MySQL: 11.4.5-MariaDB-ubu2404 [2025-02-13 16:50:39] Bibliothèque graphique: ImageMagick ImageMagick 7.1.1-32 Taille du cache 4.92 Mo calculé il y a 5 heures Rafraîchir Le moins de cette expérience, c'est que je galère pour faire accepter à Piwigo de charger les vidéos mp4 malgré l'installation du plugin JSvidéo et les ajouts dans le fichier de conf préconisés par la doc Piwigo. Il accepte jusqu'au transfert du fichier mp4 mais à la fin du transfert il ne se passe plus rien et la vidéo n'est visiblement pas prise en compte par la base de données. Après recherches sur le forum Piwigo, il semble que PHP 8 ne soit pas pris en compte par le plugin JSVidéo. Je m'étonne donc un peu que dans le post cité en début de message préconise PHP 8.2 pour l'installation par Web Station. Peut-être @Charles 69 a du nouveau sur les moyens de charger et faire fonctionner les vidéos dans Piwigo. Je suis preneur de toute nouvelle info sur le sujet. Cordialement Audio -

Bonjour, Je viens d'installer Macvlan sur Container Manager en SSH à partir du fichier suivant: docker network create \ -d macvlan \ --subnet=192.168.10.0/24 \ --ip-range=192.168.10.240/29 \ --gateway=192.168.10.1 \ --aux-address="host_bridge=192.168.10.241" \ -o parent=eth0 \ mymacvlan Je précise que mon réseau local est configuré en 192.168.10.XX et que le DHCP de mon Routeur est configuré sur une plage d'attribution de 192.168.10.1 à 192.168.10.200. L'installation est concluante et sur Portainer comme Container Manager le réseau Macvalan existe bien. J'ai ensuite installé Jeedom vie l'outil Projet de Container Manager à partir du docker-compose suivant: version: '3' networks: default: external: name: services: jeedom: container_name: jeedom-bullseye # build : ./ image: jeedom/jeedom:4.4-bullseye privileged: false cap_add: - SYS_PTRACE - SYS_ADMIN tty: true hostname: jeedom mac_address: a0:ca:ab:cd:ef:04 networks: default: ipv4_address: 192.168.10.242 tmpfs: - /tmp/jeedom healthcheck: test: ["CMD", "curl", "-fs", "-S", "--max-time", "2", "http://localhost:80"] interval: 30s timeout: 10s retries: 5 volumes: - "/volume1/docker/jeedom-macvlan/html:/var/www/html" - "/volume1/docker/jeedom-macvlan/db:/var/lib/mysql" devices: restart: unless-stopped environment: - TZ=Europe/Paris - PUID=1030 - PGID=100 - SYSTEMD_IGNORE_CHROOT=yes - PATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin L'outil Projet de Container Manager m'a signifié de ne pas spécifier les entrées "Networks external" et "Networks name" c'est pourquoi elle sont vides dans le fichier docker-compose. L'installation s'est très bien déroulée et ensuite j'ai pu relier le conteneur Jeedom au Macvlan sans problème. J'accède à l'interface web Jeedom sans problème en http mais sur l'adresse 192.168.10.240 au lieu de l'adresse 192.168.10.242 attendue. Sur le DNS hébergé sur le routeur, j'ai créé une entrée intitulée Mydom.NDD.Tld pointant sur l'IP 192.168.10.240 pour connecter Jeddom. En http cela fonctionne très bien. Je voudrais maintenant pouvoir accéder à l'URL Mydom.NDD.Tld en https mais je ne sais quelle entrée je dois ajouter au proxy du NAS, ou autre manip, du fait de la spécificité de macvlan. Merci pour vos conseils Audio

- 9 réponses

-

- docker-compose

- docker

-

(et 1 en plus)

Étiqueté avec :

-

Bonjour @Lucka27 Oui la partie prefixe._domainkey.votredomaine.tld. 0 TXT "v=DKIM1; q=dns;p=xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx" est nécessaire sur le DNS OVH car elle participe à l'authentification du serveur mail. En l'absence d'un enregistrement DKIM complet la fonction DKIM ne sera pas effective. Bonne Année Audio

-

Bonjour @Lucka27 Sauf erreur de ma part ta zone DNS chez OVH doit comprendre un enregistrement de type MX pointant vers ton domaine, du style: mondomaine.com. 3600 MX 1 mondomaine.com [1 représente la priorité]. Il ne me parait pas obligatoire d'installer un DNS Server sur ton NAS. Ensuite il faudra paramétrer toujours dans ta zone DNS d'OVH des enregistrement de types SPF et DMARC selon tes besoins pour éviter de se faire répertorier comme source de spam. Voir le tuto pour ça. Cordialement Audio

-

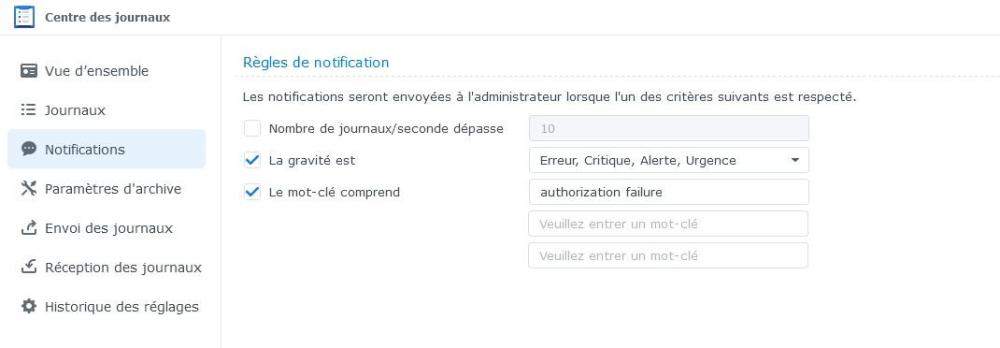

Bonjour, Effectivement dans le Centre des journaux à la rubrique Notification on peut mettre une notification d'erreur de connexion au NAS (authorization failure) comme suit: C'est ce que j'ai fait et lors de chaque attaque sur MailPlus Server (mais ça marche pour d'autres applications ouvertes à l'extérieur, y compris DSM) j'ai eu un mail d'avertissement donnant l'IP de l'attaquant ainsi que le nom d'utilisateur utilisé. Cordialement Audio

-

[TUTO] Certificat Let's Encrypt avec acme.sh & api Ovh en Docker (DSM6/7) (Update 07/09/22)

Audio a répondu à un(e) sujet de Einsteinium dans Tutoriels

Bonjour @domtous Si ton nom de domaine est bien chez OVH, tu peux utiliser aussi le DynDNS d'OVH. Je l'ai utilisé il y trois ans, ça fonctionnait très bien. Cordialement Audio