-

Compteur de contenus

5559 -

Inscription

-

Dernière visite

-

Jours gagnés

80

Tout ce qui a été posté par oracle7

-

@jouvrard Bonjour, SI tu n'es pas pressé, regardes sur Aliexpress on peut trouver ces boitiers "plexo" pour à peine 10€. J'ai pris les miens là et ils sont parfaitement conformes. Cordialement oracle7😉

-

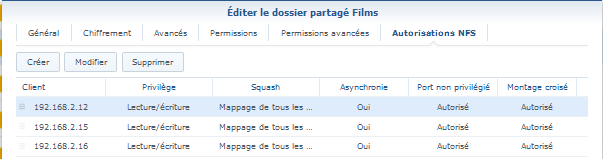

@Ging Bonjour, Comme sur tout forum, il est d'usage que les nouveaux membres passent par la rubrique [PRESENTATION] pour faire la leur. Certains ici, y sont sensibles et de plus cela facilite les réponses en fonction du niveau de compétences du membre et de ses équipements. Cela dit rassures-toi il n'est pas trop tard pour bien faire ... Pour ton problème, sur le NAS as-tu bien renseigné cet onglet dans les propriétés de ton dossier partagé ? EDIT : J'oubliais, renseignes aussi correctement l'onglet permissions pour le dossier partagé. Cordialement oracle7😉

-

@King Aloha Bonjour et bienvenue à toi sur ce forum, tu verras c'est une mine d'informations. N'hésites pas à poser tes questions dans les rubriques adéquates, il y aura toujours quelqu'un pour te donner une solution. Cordialement oracle7😉

-

rt2600ac Routeur wifi derrière une Livebox4 : est-ce envisageable pour toutes mes utilisations ?

oracle7 a répondu à un(e) sujet de MilesTEG1 dans Routeur RT2600AC

@StéphanH Bonjour, Pour ma part, je suis pas non plus encore impacté : Cela dit, la mise à jour du firmware est en cours de déploiement, elle est juste répartie sur plusieurs jours histoire de pas DDoS les serveurs de mise à jour (vu sur un forum Orange). Rassures-toi, toi et moi y passerons c'est couru d'avance ... mais peu importe, ce problème de loopback est facilement contournable avec un serveur DNS installé sur le Routeur/NAS pour gérer la zone locale. Cordialement oracle7😉 -

Fournisseurs DNS DoH/DoT NextDNS pour SRM

oracle7 a répondu à un(e) sujet de church dans Routeur RT2600AC

@church En tout cas ce qui est séduisant avec cette solution NextDNS, c'est que l'on s’affranchit aisément d'une solution du type par exemple Pi-Hole ou autre sur un RPI ou en docker sur le NAS où, il faut bien le dire, pour laquelle il est nécessaire de mettre les mains dans le cambouis ce qui n'est pas la tasse de thé d'un grand nombre. ET surtout l'interface Web d'admin de NextDNS est on ne peut plus simple et facile à mettre en œuvre. Tout cela couplé avec l'application YogaDNS et la boucle est bouclée. Encore MERCI à toi de nous avoir fait découvrir cette solution NextDNS. Cordialement oracle7😉 -

@jouvrard Bonjour, Oui du câble CAT 6a sera très bien et un injecteur POE supplée avantageusement un switch POE. La solution des CPL de @Jeff777 est aussi à prendre en compte. C'est juste une question de possibilités existantes ou non en terme d'alimentation électrique à proximité des caméras. Ahhhree : grillé par @Mic13710 pour le câble.😛 Cordialement oracle7😉

-

rt2600ac Routeur wifi derrière une Livebox4 : est-ce envisageable pour toutes mes utilisations ?

oracle7 a répondu à un(e) sujet de MilesTEG1 dans Routeur RT2600AC

@Juan luis Bonjour, Sans faire du HS, ne sachant pas comment on peut lire des vidéos du NAS à partir du décodeur Orange (mais je serai curieux de savoir), j'ai résolu le problème en installant sur un Raspberry le package Librelect + KODI. Le RPI via le réseau local, lit les vidéos stockées sur le NAS via une connexion NFS. J'ai ainsi plusieurs RPI répartis dans la maison qui partagent la même BD centralisée (gérée sous MariaDB 10 et Phpmyadmin) de films/séries/musiques sur le NAS. De cette façon, je n'ai aucun problème de codecs et autres et c'est d'expérience bien plus simple à gérer qu'un Plex installé sur le NAS. Cordialement oracle7😉 -

Fournisseurs DNS DoH/DoT NextDNS pour SRM

oracle7 a répondu à un(e) sujet de church dans Routeur RT2600AC

@church Bonjour, A toutes fins utiles voici comment activer NextDNS dans le Navigateur Web FireFox (c'est extrait de l'article "https://support.mozilla.org/fr/kb/dns-via-https-firefox"). Activation et désactivation manuelles du DNS via HTTPS Vous pouvez activer et désactiver le DoH dans les paramètres de connexion de Firefox : Cliquez sur le bouton de menu et sélectionnez Options Dans le panneau Général, descendez jusqu’à la section Paramètres réseau et cliquez sur le bouton Paramètres Dans la boîte de dialogue qui s’ouvre, descendez jusqu’à Activer le DNS via HTTPS. Activer : cocher la case à côté d’Activer le DNS via HTTPS pour l’activer. Choisissez un fournisseur ou ajoutez un fournisseur personnalisé. Désactiver : décocher la case à côté d’Activer le DNS via HTTPS pour le désactiver. Cliquez sur OK pour enregistrer vos modifications et fermer la fenêtre. Changer de fournisseur Cliquez sur le bouton de menu et sélectionnez Options Rendez-vous à la rubrique Paramètres réseau et cliquez sur le bouton Paramètres… Au bas de la fenêtre qui s’ouvre, cliquez dans le menu déroulant Utiliser le fournisseur sous Activer le DNS via HTTPS pour choisir un fournisseur. Cliquez sur le bouton OK pour valider vos modifications et fermer la fenêtre. Exclure des domaines spécifiques Vous pouvez configurer des exceptions de façon à ce que Firefox utilise le résolveur de votre système d’exploitation plutôt que le DoH : Dans la barre d’adresse de Firefox, saisissez about:config, puis appuyez sur Entrée Une page d’avertissement peut apparaître. Cliquez sur Accepter le risque et poursuivre pour accéder à la page « about:config ». Recherchez network.trr.excluded-domaines Cliquez sur le bouton Modifier à côté de la préférence. Ajoutez des domaines à la liste en les séparant par des virgules et cochez la case pour enregistrer la modification. Note : ne supprimez aucun domaine de la liste. Au sujet des sous-domaines : Firefox vérifie tous les domaines répertoriés dans la préférence network.trr.excluded-domains et leurs sous-domaines. Par exemple, si vous saisissez example.com, Firefox va aussi exclure www.example.com. Cordialement oracle7😉 -

@pompone Bonjour, Bienvenue à toi sur ce forum. Donc apprendre la musique et suivre les partitions de ton NAS ne devrait pas être trop difficile pour toi ... 😀 Cordialement oracle7😉

-

NAS, accès externe

oracle7 a répondu à un(e) sujet de Tom Sablé dans Installation, Démarrage et Configuration

@Tom Sablé Bonjour, A priori je dirai Oui, très franchement je sais si on peut utiliser un domaine en "xxxxx.synology.me" lorsque l'on a une @IP fixe. Il faut vérifier si c'est possible ou non. Comme j'ai mon propre domaine et une @IP dynamique, je ne suis pas poser la question. Toutesfois, je te suggère de regarder ce TUTO : "Pourquoi et comment utiliser un nom de domaine". Avec une @IP fixe (mais que) tu as à mon humble avis tout intérêt à prendre un nom de domaine personnalisé (à peine 10€/an chez OVH). Ainsi toutes tes connexions externes comme internes passeraient par une URL du type "xxxxx.MonDomaine.tld" qui non seulement est plus "jolie" (pour reprendre tes termes) mais surtout bien plus facile à retenir et explicite qu'une @IP pure et dure. Ensuite, si tu en viens là, alors il te faut continuer avec le reverse proxy (comme l'a fait @anthotho dans le post sus-cité. Cordialement oracle7😉 -

rt2600ac Routeur wifi derrière une Livebox4 : est-ce envisageable pour toutes mes utilisations ?

oracle7 a répondu à un(e) sujet de MilesTEG1 dans Routeur RT2600AC

@MilesTEG1 Bonjour, Ma configuration est très proche de la tienne. Je suis donc avec un RT2600ac en DMZ de la LiveBox4 comme décrit dans mon TUTO. Sauf erreur de ma part, cette configuration me parait répondre à tous tes besoins impératifs énoncés ci-avant. Tu n'auras a priori juste à reconfigurer sur le routeur la liste des réservations DHCP de tous tes clients. Pour le WiFI, c'est le jour et la nuit par rapport à la LiveBox4 (qui est déactivé). J'ai même exteriorisées les antennes du routeurs avec un pigtail et une antenne plus performante en gain (pour moins de 20€ sur aliexpress). Cela dit comme j'ai aussi pas mal de béton dans ma maison, j'ai ajouté un autre routeur Synology (un RT2200) en réseau Mesh pour prolonger la porté du Wifi. En plus il peut me servir de secours au RT2600ac pour le cas où. Pour le décodeur TV Orange comme je n'avais qu'une seule liaison filaire Ethernet depuis ma baie (dans le garage) vers le salon, j'ai donc, avec deux switchs administrables (Netgear GS108Ev3), mis en place une liaison VLAN voir ici le post avec les schémas à l'appui. Enfin, pas de problème de loopback avec la Livebox4 car j'ai implémenté DNS Serveur sur le RT pour ma zone locale. C'est nickel. Seul truc de différent par rapport à toi, je n'ai pas encore l'alarme mais cela ne va pas tarder ainsi que la domotique. Certes, on trouve et on te conseillera des routeurs double Wan moins chers, mais l'environnement SRM quasi identique à DSM est un plus formidable dans la gestion de tous les jours qui fait pencher la balance vers le RT2600. Par exemple, le routeur utilise aussi le même certificat LE juste exporté du NAS. Je ne regrette donc surtout pas mon investissement. Comme je sais que tu fais aussi du monitoring, saches que le RT est aussi "monitorable" même si on ne peut pas afficher autant de paramètres que pour le NAS. Ce sont en tous cas les mêmes MIBs et cela le fait. Donc à toi de voir ... Cordialement oracle7😉 -

@jouvrard Bonjour, Par exemples, les caméras de la gamme REOLINK RLC-410 et RLC-520 sont un bon compromis du point de vue des performances demandées pour démarrer. Si tu veux passer à la gamme au dessus, il y a les HIKVISION DS-2CDxxxxFWD-I (voir ma signature) plus chères certes mais plus performantes à mon humble avis (qui n'engage que moi !). Je suis aussi d'accord avec toi, il est bien plus sûr et performant de prendre des caméras filaires Ethernet (POE ou pas si tu peux amener l'électricité 220v à proximité) surtout quand elles sont à l'extérieur, en WiFi cela se pirate et brouille très facilement. Cordialement oracle7😉

-

Paramétrer son NAS Synology

oracle7 a répondu à un(e) sujet de Anthotho dans Installation, Démarrage et Configuration

@Anthotho Bonjour, Il n'y a pas que quoi pour les conseils, c'est gratuit 🤪 As-tu créée dans le reverse proxy une redirection du style : https://nomdomaine.synology.me vers localhost:5000 ? Si tu n'héberges pas de site Web sur ton NAS, il n'est pas utile de créer une redirection pour https://www.nomdomaine.synology.me/. Donc l'usage de cette URL n'est pas utile a priori pour toi. A moins que ... et seul toi peut le dire. Cordialement oracle7😉 -

NAS, accès externe

oracle7 a répondu à un(e) sujet de Tom Sablé dans Installation, Démarrage et Configuration

@Tom Sablé Bonjour, Si tu as une @IP externe fixe alors il ne faut pas renseigner de DDNS, c'est réservé à ceux dont l'@IP externe est dynamique (i.e. qui change régulièrement). Cordialement oracle7😉 -

Paramétrer son NAS Synology

oracle7 a répondu à un(e) sujet de Anthotho dans Installation, Démarrage et Configuration

@Anthotho Bonjour, Globalement c'est bien, seul truc qui coince c'est : Dans "Panneau de configuration / Réseau / Paramètres DSM" : il faut décocher la case "Rediriger automatiquement les connexions HTTP vers HTTPS sur le bureau DSM". En effet, si tu la laisse cochée, cela casse le processus du reverse proxy (c'est expliqué dans le TUTO, relis le). A coté de cela, il faut cocher la case "Activer HTTP/2". Normalement et sauf erreur de ma part, si ton reverse proxy fonctionne bien, il n'est plus utile de rediriger dans ta box le port 5000 vers ton NAS puisque tout passe par le 443. Ainsi celui-ci (le port 5000 s'entend) est protégé. Voilà c'est tout ... Maintenant, si toutes tes connexions extérieures vers le NAS et ton réseau local sont bien efficientes, alors tu peux commencer à réfléchir à les sécuriser avec l'usage d'un VPN. Soit tu utilises celui natif sur ta box, soit tu installes le package Synology VPN server sur ton NAS, il y a un TUTO pour cela ici. C'est toi qui vois ... J'aurais personnellement une préférence pour le VPN Synology, juste pour ne pas avoir à gérer un environnement différent que tu connais maintenant bien avec Synology, mais ce n'est que mon avis. Si besoin en est, tu peux aussi regarder à installer et configurer un serveur DNS pour ta zone locale uniquement puisque tu as une @IP externe dynamique. Ainsi tu pourras disposer des serveurs DNS de ton choix plus respectueux de la vie privée (FDN, Cloudfare, Quad9, etc ...) à la place des serveurs imposés par ta Box si toutefois bien sûr ceux-ci ne sont pas directement modifiables dans celle-ci. Voir le TUTO ici. Enfin, vis à vis du certificat, saches que la chaine de caractères qui constitue la liste des domaines couverts par celui-ci (celle qui est dans "Autres noms de l'objet") est limitée par Synology à 254 caractères. On y arrive vite en rajoutant des domaines gérés. D'où, l'utilité de créer un certificat "wilcard" pour le domaine "*.xxxx.synology.me". Encore mieux, prendre ton propre nom de domaine comme je te l'ai déjà suggéré. Mais comme toujours, c'est toi qui voit ... Cordialement oracle7😉 -

Paramétrer son NAS Synology

oracle7 a répondu à un(e) sujet de Anthotho dans Installation, Démarrage et Configuration

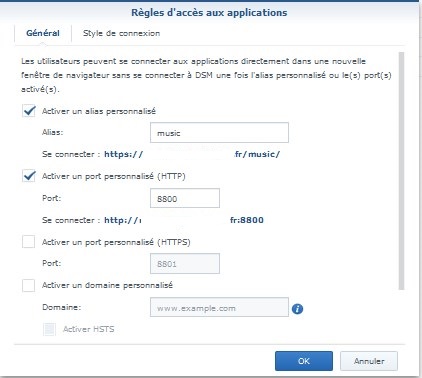

@Anthotho Bonjour, Pour la capture d'écran reverse proxy, dans le principe c'est bon. Juste qu'à mon humble avis il n'est pas utile de changer le port standard de l'application pour un autre. Bien voir que tu accèdes après la redirection au port en LOCAL donc à moins d'avoir chez toi un/des pirates en herbes, quel intérêt de le changer.En plus, cela peut entrainer des confusions lorsque tu exploiteras des docs officielles, il te faudra transcrire systématiquement donc source d'erreurs. Mais c'est toi qui vois . Je te rappelle que de l'extérieur on ne voit que le port 443 qui lui est sécurisé ! EDIT : De plus, dans le cas particulier de File Station, changer les ports standards, perturbe les liens générés lors d'un partage de fichier. Pour la capture d'écran application, je m'étonne qu'il t'affiche en URL ton @IP du NAS:port. Non pas que ce soit faux, mais chez moi j'ai à la place de l'@IP mon "domaine.tld:port". Cordialement oracle7😉 -

@mulanee Bonjour, Si tu as atteint le nombre maximal c'est que tu as dépassé la limite de 5 demandes de renouvellement par semaine du certificat Let'sEncrypt. Tu n'a plus le choix maintenant il te faut attendre une semaine complète à compter de ta dernière demande pour pourvoir en réitérer une nouvelle. Maintenant, tu ne dis pas quel était le message d'erreur AVANT que tu ne dépasses la limite des demandes, c'est plutôt cela qui importe, non ? Cordialement oracle7😉

-

find.synology.com ne fonctionne avec votre navigateur

oracle7 a répondu à un(e) sujet de firlin dans Installation, Démarrage et Configuration

@Malalamaki Bonjour, Je te confirme la suggestion de @firlin, il faut bien la première fois, brancher le NAS et le PC en direct avec un câble RJ45 sur la box. Pas d'intermédiaires du style switch ou hub. C'est étonnant mais c'est un fait. J'en avais fait les frais en son temps. Maintenant c'est toi qui vois ... Cordialement oracle7😀 -

@ric91 Bienvenue à toi sur ce forum, tu verras c'est une mine d'informations 😀

-

NAS, accès externe

oracle7 a répondu à un(e) sujet de Tom Sablé dans Installation, Démarrage et Configuration

@Tom Sablé Bonjour, Regardes ce post, tu y trouveras dans la discussions des éléments de réponses à tes questions (suite les trames décrites). Pour Quickconnect, effectivement il vaut mieux éviter de l'utiliser. Cordialement oracle7😉 -

Paramétrer son NAS Synology

oracle7 a répondu à un(e) sujet de Anthotho dans Installation, Démarrage et Configuration

@Anthotho Bonjour, Je vois que tu as bien progressé, parfait !😀 A priori, cela semble clair sur tes copies d'écran pour le reverse proxy mais pourrais-tu quand même montrer une vue détaillée d'une de tes redirections ? Juste pour bien comprendre ce qui se passe éventuellement. Sinon, non il n'y a rien à renseigner dans le Vitual Host, pas à ma connaissance du moins vis à vis du problème actuel. Cordialement oracle7😉 -

@Jemy64 Bonjour, Comme sur tout forum, il est d'usage que les nouveaux membres passent par la rubrique [PRESENTATION] pour faire la leur. Certains ici, y sont sensibles et de plus cela facilite les réponses en fonction du niveau de compétences du membre et de ses équipements. Cela dit rassures-toi il n'est pas trop tard pour bien faire ... DS-Photo contrairement aux autres applications DSxxx est la seule à utiliser les ports 80 et 443. Si ta box est une Livebox4 d'Orange, saches qu'une mise à jour récente du firmware de celle-ci, bloque le loopback. Du coup, cela peut être une explication possible a ton problème. Maintenant, j'ai regardé par curiosité le TUTO que tu as utilisé pour configurer ton DNS Server. Force est ce constater qu'il est est incomplet sur quelques points, ce qui pourrait aussi expliquer en partie ton problème. Aussi si j'étais toi, je reprendrais la configuration du DNS Server après avoir bien lu et relu le TUTO DNS Server (partie zone locale uniquement) que tu trouveras ici sur le forum. Maintenant ce n'est que mon avis, c'est toi qui vois ... Cordialement oracle7😉

-

Paramétrer son NAS Synology

oracle7 a répondu à un(e) sujet de Anthotho dans Installation, Démarrage et Configuration

@Anthotho Bonjour, Cà c'est normal car @IP du NAS est une @IP locale donc depuis l'extérieur elle n'est pas accessible. Bah Oui, réfléchi puisque tu dis que "Avec l'URL http://(nom de domaine.synology.me):5001 ça fonctionne.". Donc c'est bon. Donc si c'est clair pour la sécurisation du NAS, on peut passer à la seconde étape : Tu vas commencer par bien lire, et relire et enfin appliquer le "TUTO : Reverse Proxy" durant le quel (points 2 à 7 ci-après) : Comme tu as dans ta box redirigé le port 5000 vers l'@IP de ton NAS, tu vas rediriger les ports 80 (http) et 443(https) vers l'@IP de ton NAS. Tu vas ouvrir/autoriser les ports 80 et 443 dans le pare-feu du NAS. Tu vas configurer les applications internes du NAS que tu utiliseras selon tes besoins (Audio, Video, Fichiers, Surv, etc...) et mettre en place pour chacune les redirections HTTPS:443 de ces applications vers localhost:port_application. Le reverse proxy "écoute" en permanence le port 443 et il aiguille ensuite selon le domaine vers la bonne application en local. Dans DSM, tu vas créer un certificat SSL Let'sEncript pour ton DDNS (i.e. NomDeDomaine.synology.me) auquel tu donneras en "Autre nom de l'objet" la valeur : "*.NomDeDomaine.synology.me" (appelée aussi "wilcard" qui elle couvrira tous les domaines de niveau inférieur que tu utiliseras par la suite. Toutefois, à ce stade, je ne peux que t'inviter à lire le "TUTO : Pourquoi et comment utiliser un nom de domaine". Tu verras après cette lecture qu'il est judicieux de prendre ton propre nom de domaine (à peine 10€/an chez OVH par exemple) afin de te faciliter la vie car au final tu ne maitriseras jamais le domaine synology.me vu que tu n'en es pas le propriétaire. Donc à toi de voir ce qui est le mieux pour toi... Enfin, tu vas installer le package Synology WebStation et créer un fichier ".htaccess" afin de rediriger automatiquement toutes les requêtes HTTP vers HTTPS. Voilà le programme pour l'instant. La sécurisation des connexions extérieures vers le NAS viendra ensuite à l'aide d'un VPN mais on y est pas encore. Il n'y a rien de très compliqué en soit pour le reverse proxy. Cela demande simplement beaucoup de rigueur et d'attention pour ce faire. Arrêtes-toi et poses des questions si tu ne comprend pas un point mais n'avance surtout pas à l'aveugle ... Bon courage. Cordialement oracle7😉