-

Compteur de contenus

5559 -

Inscription

-

Dernière visite

-

Jours gagnés

80

Tout ce qui a été posté par oracle7

-

@TuringFan Installation de quoi ? je ne te comprends pas ,désolé. Pour ce qui est de la connexion avec un client WIN en externe, c'est un truc que je n'ai pas pu tester faute de moyens matériels. Je n'ai qu'un PC sur mon réseau local. Aussi je ne te serais pas d'une grande aide. J'en suis sûr il y aura bien quelqu'un ici pour donner la solution. Peut-être qu'il faut installer "OpenSSL" sur le PC. Piste à voir//suivre ? Personnellement, je l'utilise à d'autres fins : convertir les fichiers .pem des certificats en .p12 pour pouvoir charger ces certificats sur smartphone Android. A mon humble avis, le protocole SSL VPN est un protocole de communication propriétaire développé par Synology semblable à OpenVPN (qui lui, est open source et est aussi basé sur SSL). Il ne fait qu'utiliser une méthode d'authentification différente et qui lui est propre pour s'accorder plus facilement à l'environnement DSM/SRM. Pour le cryptage c'est et reste du SSLv3 standard. Il faut bien voir (pour faire simple) que ce n'est qu'un protocole donc une manière particulière de permettre à des pairs de s'authentifier entre eux à l'aide d'une clé privée partagée à l'avance, de certificats électroniques ou de couples de noms d'utilisateur/mot de passe. J'espère ne pas me tromper en disant que le serveur VPN sur le RT a lui, pour rôle de "tunneliser", de manière sécurisée et directe, des données sur un seul port TCP/UDP à travers un réseau non sûr comme Internet vers le client qui se connecte à ce serveur. Certes, il est évident que la liaison passe par des serveurs tiers mais ceux-ci ne voient que des données cryptées de bout en bout qui transitent "sous leurs yeux" et heureusement ils n'en voient pas plus. Par ailleurs, tout comme OpenVPN utilise une interface de connexion qui lui est propre, Synology a la sienne qui à mon avis est extrêmement simple et efficace. Voilà ma vision sur cet aspect sécurité du protocole et qui n'engage que moi ... Cordialement oracle7😉

-

Certificat Let's Encrypt / Domaine non valide !! ?

oracle7 a répondu à un(e) sujet de TabasKo dans Installation, Démarrage et Configuration

@TuringFan Là il faut que tu soit plus explicite pour comprendre et répondre à ta demande : c'est quoi comme périphérique ton "monMACHINBOX" ????? Avec ma petite connaissance, à part un NAS ou un Routeur, d'une je vois pas et de deux je suis pas compétent pour te répondre sur ce coup là, désolé. Cordialement oracle7😉 -

@CyberFr Bonjour, Aucun problème. Il suffit de disposer d'un nom de domaine "ndd.tld" personnel que tu obtiens par exemple chez OVH pour un dizaine d'euros par an. A partir de là, toujours chez OVH, tu vas pouvoir créer un DynHost (Dynamic Host). Ce DynHost associé à ton ndd.tld va se charger de mettre à jour automatiquement ton ndd.tld avec ton @IP externe (celle de la LiveBox) à chaque fois que celle-ci change. Ainsi ton ndd.tld pointe toujours sur la bonne @IP. Cette "astuce" si je puis dire, fait en quelque sorte, croire à ton NAS (et ou routeur) que tu as une @IP externe fixe alors qu'elle ne l'est pas dans les faits. Du coup, toujours chez OVH, tu peux alors configurer la zone DNS associée à ton ndd.tld pour que notamment tes domaines de second niveau (au passage, on ne parle pas sous-domaines même si c'est tentant, car cela n'existe pas ! mais de domaines de second niveau et ainsi de suite dans la hiérarchie du domaine) pointent sur ton domaine ndd.tld avec la bonne @IP. En espérant ne pas avoir été trop confus dans mon explication ... @alan.dub Effectivement lors de la mise en place du serveur Mail, mon @IP a été blacklistée une fois. Comme tu le précises, il faut aller sur le site en question et se déblacklister. Rien de bien compliquer à faire. La preuve, j'y suis arrivé 🤪. Sinon attention même si MailServeur te permet de disposer de cinq @Mail gratuites, personnellement j'ai été bloqué par mon abonnement de base chez OVH qui n'offre qu'une et une seule @Mail gratuite. Pour moi pas de problème car j'utilise cette @Mail unquement pour échanger à propos des données stockées sur le NAS support du serveur Mail Synology. Libre à toi d'obtenir plus d'@Mail au près d'OVH pour satisfaire tes besoins. Cordialement oracle7😉

-

@TuringFan Bonne initiative 😀 Si tu lis bien AVANT tous les échanges, il y a toutes les pistes pour y arriver J'ai fais dans la simplicité en configurant le protocole Synology VPN "SSL VPN". Pour mes besoin cela me paraît suffisant. Adieu les L2TP/IPsec, OpenVPN and co ... Cordialement oracle7😉

-

@Outimeme Bonjour, Il est d'usage pour les nouveau membre de passer par la case Pésentation dans la rubrique adéquate, certains ici y sont sensibles. Rassures-toi il n'est pas trop tard pour bien faire ... Pour ce qui de ton problème : Ne mélangeons pas les choses. - Le certificat LE te permet notamment d'éviter de recevoir des avertissements de connexion non sécurisée. - La double authentification, sécurise elle, l'accès à ton NAS lors de la connexion à celui-ci. C'est juste un plus dans la sécurisation des accès au NAS. Pour accéder de l'extérieur sans utiliser Quickconnect (passoire de sécurité), il est fortement recommandé (c'est toi qui vois !) d'utiliser ton propre nom de domaine que tu peux obtenir pour environ 10€ d'abonnement par an chez OVH (c'est pas la mer à boire ...). Ensuite quand tu as ce nom de domaine "ndd.tld" personnel, tu peux créer un certificat LE pour ce ndd.tld et l'installer sur ton NAS et les autres périphériques que tu utilises pour te connecter au NAS depuis l'extérieur (smartphone, iPhone, etc ...). Relis bien tout de même le présent Tuto, pour bien appréhender tous les tenants et aboutissants. Cordialement oracle7😉

-

Certificat Let's Encrypt / Domaine non valide !! ?

oracle7 a répondu à un(e) sujet de TabasKo dans Installation, Démarrage et Configuration

@TuringFan Pour compléter ce que t'a dit @Kramlech, je dirais que tu peux installer le même certificat LE sur le NAS et le RT. Attention toutefois, sur le RT on ne peux mettre qu'un seul certificat donc sauvegarde avant (pour le cas où) celui qui est présent. SInon, je t'invite à créé un certificat wilcard "*.ndd.tld" chez SSL For Free ça simplifie la vie ... Fait en moins de cinq minutes ... Regardes le Tuto c'est facile. Cordialement oracle7😉 -

@TuringFan Bonjour, Je crois que tu as raison sachant que ce problème de cohabitation me semble maintenant inhérent au NAS seul. Du coup face à cela, j'ai en quelque sorte changé mon fusil d'épaule. Avec l'aide de @GrOoT64 que je remercie encore ici (voir les échanges dans ce post), j'ai retiré du NAS le serveur DNS ainsi que le serveur VPN et je les ai respectivement installés directement sur le RT. Au final, à priori (je reste prudent car c'est tout nouveau) cela fonctionne sans problèmes. Avec le VPN actif via "VPN Plus" installé sur mon smartphone (qui existe aussi sur iPhone), j'ai bien accès avec des "xxxxx.ndd.tld", à mes deux NAS (dont est considéré comme principal car portant le reverse proxy) et autres périphériques du réseau local et aussi ainsi qu'à Internet en même temps. En plus, du point ce vue sécurité, j'ai pu verrouiller l'usage des "xxxxx.ndd.tld" à uniquement lorsque je suis sur le réseau local ou lorsque je suis avec une connexion VPN active pour un accès depuis l'extérieur. Dans tout autre cas depuis l'extérieur, rien abouti, donc la sécurité est assurée. Personnellement, cela me convient très bien comme cela. Voilà mon retour d'expérience. Il vaut ce qu'il vaut ... Mais pour l'instant cela marche correctement alors que demander de plus ? Cordialement oracle7🤭

-

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@GrOoT64 Bonjour, Un second p'tit retour. Installation du serveur VPN Plus sur le RT avec configuration de "SSL VPN" : cela n'a pas été sans mal mais j'y suis arrivé en changeant de port car via le port 443 : pas de connexion possible. Avec le VPN actif via "VPN Plus" installé sur mon smartphone, j'ai bien accès à tous mes NAS et ainsi qu'à Internet. Parfait de ce coté là. Je te confirme aussi qu'il faut bien avoir décocher dans "Panneau de configuration / Réseau / Paramètres de DSM" la case "Activer un domaine personnalisé" sinon cela bloque. A part cela, génial le coup d'appliquer un profil de contrôle d'accès sur certaines redirections. C'est vraiment un plus dans la sécurité. Pas d'accès hors VPN actif et c'est très bien comme cela. En tout cas pour moi ! Enfin, j'ai activé aussi le split tunneling. Au final un grand MERCI à toi pour tes indications à suivre. Cordialement oracle7🤭 -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@GrOoT64 Merci de ta réponse rapide, j'étais justement en train de configurer "SSL VPN" pour voir. Sauf qu'il me demande d'importer un certificat intermédiaire alors que je l'avais déjà fait dans SRM (lors de l'installation du RT) en important le certificat wilcard LE issu du NAS1. J'ai donc essayé de réimporter ce certificat wilcard mais maintenant il me dit que le certificat intermédiaire est illégal !!! Dur dur ... TU crois qu'il faille que je recrée un nouveau certificat wilcard LE ou que j'essaie d'importer le certificat LE genéré par Synology depuis le NAS 1 ? Cordialement oracle7🤭 -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@GrOoT64 Au secours !!! 🤭 Je comprends mieux maintenant ton "Bonne chance 😛" !!!! A peine, le paquet VPN Plus installé, je bloque pour configurer OpenVPN. Pour commencer, il ne me donne pas le choix de la plage d'@IP du client : Il n'y a que "OpenVPN" càd "172.20.0.0/24" de disponible et donc impossible d'affecter la plage d'@IP de mon LAN. Qu'à cela ne tienne, je vais dans "Objets" et je modifie l'objet "OpenVPN" en lui donnant la plage d'@IP de mon LAN. Pas de bol encore, impossible à valider car j'ai un message qui me dit que "Les sous-réseaux OpenVPN et Local Network se recouvrent". OK c'est normal vu qu'il existe un objet "Local Network" qui utilise déjà la plage en question. D'où ma question, comment as-tu fais pour affecter ton réseau LAN ? en supposant que tu ais configuré aussi OpenVPN. Cordialement oracle7😉 -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@GrOoT64 Un premier p'tit retour. Installation du serveur DNS sur le RT : pas de problèmes particuliers à part juste un truc que ne n'ai pas encore compris pourquoi. J'avais un blocage avec "nom-du-nas2.ndd.tld" qui n'aboutissait pas aussi bien en local que de l'extérieur. En fait, il a suffit sur le NAS2 de décocher dans "Panneau de configuration / Réseau / Paramètres de DSM" de décocher la case "Activer un domaine personnalisé". C'est bizarre ce comportement, car sur le NAS1, cette case est cochée et un nom de domaine est renseigné. En l'occurrence "nom-du-nas1.ndd.tld" et c'est opérationnel en local et de l'extérieur. Ton avis STP ? Sinon maintenant, je passe à la seconde phase : configuration de VPN Plus sur le RT. Je te tiens au courant. A++ Cordialement oracle7😉 -

@Jibe75 Bonjour, EN premier lieu, sais-tu qu'un petit passage par la rubrique Présentation de ce forum est appréciée et certains ici y sont même sensibles ? Mais saches qu'il n'est pas trop tard pour ce faire ... Pour ton problème, si tu est sous WIN, alors essaies ce qui suit : Touche WIN + R et taper gpedit.msc Dans la partie gauche de la fenêtre, développer successivement les niveaux : Stratégie Locale Ordinateur – Configuration Ordinateur – Modèles d’administration – Système −Système de fichiers. Dans la partie droite de la fenêtre, 2xClic sur : « Activer les noms de chemin d’accès Win32 longs » Dans la fenêtre, sélectionner : « Activer » Cliquer sur : « OK » Dans la partie droite de la fenêtre, 2xClic sur : « Activer l’évaluation d’un lien symbolique » Dans la fenêtre, sélectionner : « Activer » et cocher la case : « Lien local à une cible locale » Cliquer sur : « OK » Après cela tu n'auras plus de problèmes de chemins trop longs. Cela dit je t'invites tout de même à revoir ton arborescence de fichiers pour éviter ces désagréments. Cordialement oracle7😉

-

@TuringFan OK MERCI pour ton retour, je vais regarder cela de près et reviens vers toi après mes tests. Bonne soirée Cordialement oracle7😉

-

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@GrOoT64 Ok ça marche, bien compris. C'est pour une connexion extérieure vers le serveur VPN du RT dans ce sens uniquement et pas l'inverse. Pour la protection d'accès, tu as créé une règle qui autorise ton LAN en 192 et bloque tout le reste : OK. Mais ne pourrait-on pas aussi, à la place du LAN 192 , seulement autoriser le LAN en 10 puisqu'il couvre déjà le VPN. NON ? J'ai bon ou pas ? Car j'envisageais de créer une zone DNS dédiée (avec sa vue) au VPN sur le LAN en 10 pour cloisonner les choses si je puis dire par rapport au LAN normal en 192. Ton avis STP ? Cordialement oracle7😉 -

@TuringFan ????? Mais c'est ce que j'ai depuis le début : "dhcp-option DNS 10.8.0.1". Je suis perdu ... En fait, j'ai toujours lu cela ici et ailleurs sur le net et je dirais en plus, qu'avec OpenVPN on peut régler et notamment augmenter la clé de chiffrement, chose qu'il me semble pas possible avec L2TP/IPsec à ma connaissance (je dis cela sous réserves et je peux me tromper). Regardes cet article pour info, c'est une bonne synthèse sur ces protocoles. Cordialement oracle7😉

-

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@GrOoT64 Tu es entrains de me dire que je vais pouvoir faire l'économie d'un abonnement à un fournisseur VPN tiers. Voilà une très bonne chose ! Cordialement oracle7😉 -

@TuringFan OK, mais cette imposition manuelle de DNS n'est valable que pour L2TP, on ne peut pas agir de même en OpenVPN 😟😟😟 Tant mieux si cela marche en L2TP, mais dommage, car pour moi OpenVPN est plus sécure que L2TP/IPsec. Cordialement oracle7😉

-

@TuringFan Désolé, je vais te décevoir mais je constate toujours les mêmes comportements erratiques. En plus, j'ai même eu une connexion OpenVPN établie en IPv6 avec un DNS Ipv6 et une IP locale en IPv6. Arrêt connexion et relancée, cette fois une connexion IPv4 s'est faite. A ce moment là j'ai tapé "https://10.8.0.1:5001" et j'ai eu un message comme quoi la connexion n'était pas sécurisée (normal mon certificat LE n'intègre pas d'@IP en 10.x.x.x) j'ai donc passé outre et là connexion établie avec le NAS. Ensuite comme par hazard, après avoir tué cette connexion "réussie", j'ai relancer une nouvelle connexion et là nouvel échec ! Il y a bien un problème quelque part ! mais je suis obstiné (mais pas têtu !) et avec toi et d'autres, on finira bien par trouver LA solution. Cordialement oracle7😉

-

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@GrOoT64 Je te remercie vivement de ton avant dernière réponse. En y réfléchissant bien, c'est peut-être bien la meilleure configuration à adopter dans ce contexte particulier de RT derrière une LB en DMZ. Ma configuration actuelle avec le serveur DNS sur le NAS1 est en fait "historique" càd avant l'arrivée du NAS2 et je ne te parles parles de ce que cela aurait été avec l'arrivée d'un futur NAS3 mais distant celui là ! Je vais donc regarder de près cette configuration avec le serveur DNS sur le RT et le reverse proxy qui lui doit rester sur le NAS1 puisque sauf erreur de ma part, on ne peut pas configurer un reverse proxy sur le RT. Mais, d'ors et déjà j'aurais quelques questions quant à cette nouvelle (pour moi) configuration : Lorsque tu veux accéder aux NAS depuis l'extérieur, utilises-tu un VPN ? si oui, où as-tu installé le serveur VPN du le RT ou sur un des NAS ? si non, te contentes-tu d'une simple connexion du type "xxxxx.ndd;tld" (ou selon "xxxxxx.ndd.tld:443") ? A l'inverse, je suppose que dans ce cas de figure, si je veux accéder Internet à partir de mon PC (client du réseau local) en passant par un VPN, alors l'utilisation d'un fournisseur tiers de VPN (NordVPN, HMA, etc ...) est requise. Comment fais-tu dans ce cas précis ? Cordialement oracle7😉 -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@GrOoT64 Bonjour, Non plus maintenant la Zone locale du DNS a été consérablement allégée des lignes CNAME redondantes avec celle en "*.ndd.tld" OUI et OUI c'est bien le NAS2 qui monte. Si tu regardes bien la copie d'écran que j'ai fourni précédemment, ce n'est pas le cas. Cordialement oracle7😉 -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

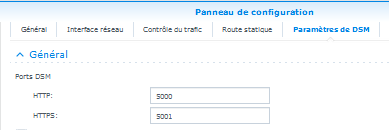

@Jeff777 Pas de soucis. donc voilà pour les paramètres DSM (identiques sur les deux NAS) Cordialement oracle7😉 -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

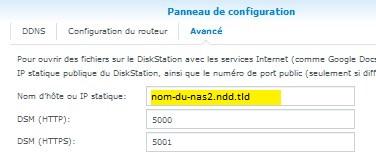

@Jeff777 Voilà pour le NAS2 : Pour ton information, c'est la même chose sur le NAS1 au nom du NAS près. Cordialement oracle7😉 -

@TuringFan et @Juan luis A l'instant avec une connexion OpenVPN établie depuis mon smartphone et en tapant "https://10.8.0.1:5001" dans un navigateur j'ai pu me connecter à DSM. N'en croyant mes yeux, j'ai tué la connexion et je l'ai relancée pour voir sa reproductibilié. Je vous le donne en mille : cela n'a pas marché, la connexion reste maintenant bloquée à 80% d'avancement. Après 2 minutes je l'ai arrêtée. J'ai comme l'impression que c'est le NAS qui ne répond pas bien, mais ce n'est qu'une impression .... Par ailleurs, avec la connexion OpenVPN établie, j'ai aussi essayé une URL internet mais là pareil : rien ne marche : message de FireFox : "connexion échouée" ! Voilà pour un retour d'expérience. Cordialement oracle7😉

-

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

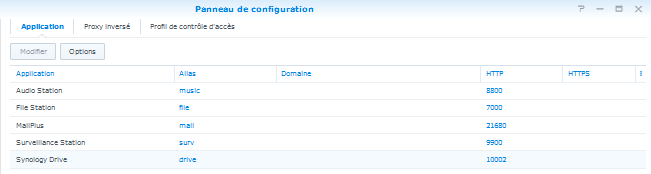

@Kramlech Non, voici ce que j'ai : Question : pour ces applications à l'image de ta copie d'écran, il faudrait leur donner un domaine et les retirer du proxy inversé ? ????? @Kawamashi n'en parle pas dans sont Tuto. Cordialement oracle7😉 -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@Jeff777 J'ai supprimé dans la Zone DNS du NAS1 la ligne "nom-du-nas1.ndd.tld A 86400 192.168.2.10" qui finalement était inutile et en plus je n'ai pas vu de changement. De toutes façons, il me semble inutile de vouloir créer par ailleurs une redirection pour le NAS1 dans le reverse proxy étant donné que cela marche déjà en local et de l'extérieur pour le NAS1 avec "nom-du-nas1.ndd.tld". Non, le problème est avec le NAS2 où "nom-du-nas2.ndd.tld" ne fonctionne pas même avec une redirection dans le reverse proxy du NAS1 vers "192.168.2.11:5000" (@IP du NAS2). Cordialement oracle7😉