-

Compteur de contenus

5559 -

Inscription

-

Dernière visite

-

Jours gagnés

80

Tout ce qui a été posté par oracle7

-

@TuringFan Je confirme, j'ai exactement les mêmes symptômes de dysfonctionnement. Je suis donc avec attention toute proposition de solution viable qui sera apportée à ces problèmes. Seule différence avec @TuringFan, je n'ai pas d'iPhone, donc c'est perdu pour l'appli "Réseau". Existe-t-il l'équivalent sous Android ? Sachant par ailleurs, qu'une fois la connexion OpenVPN établie, dans les paramètres d'infos OpenVPN sur le smartphone, je vois bien l'@IP du smartphone en 10.8.0.x et que il m'est impossible de me connecter à internet et pas plus à mon NAS depuis le smartphone. Cordialement oracle7😉

-

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@Jeff777 Je ne comprends pas ta démarche, supprimer les noms n'aurait plus aucun intérêt, si on les nomme ce n'est tout de même pas pour rien. Non, je ne crois pas que le problème soit là, il y a forcément autre chose. Juste à trouver quoi ...🤥 Cordialement oracle7😉 -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

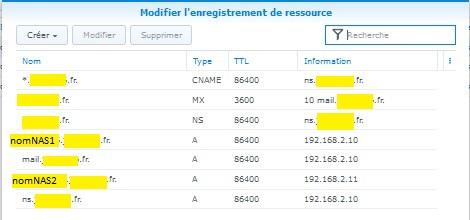

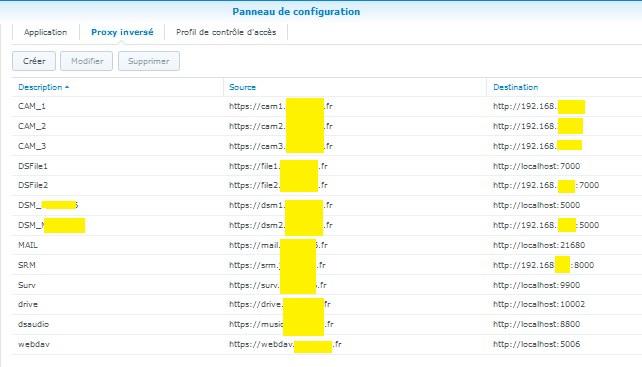

@Jeff777 et @Kramlech Bonjour, Voici donc la nouvelle Zone DNS locale du NAS1 : (effectivement c'est plus clean !) En ce qui concerne le reverse proxy : Impossible de créer et de valider une ligne "nom-du-nas1.ndd.tld" vers "localhost:5000" : j'ai le message "le nom de domaine est déjà utilisé". Par contre quand je tape "nom-du-nas1.ndd.tld" dans un navigateur, cela fonctionne aussi bien en local que depuis l'extérieur et j'arrive bien sur le DSM du NAS1. J'ai créé une ligne "nom-du-nas2.ndd.tld" pointant vers "192.168.2.11:5000" MAIS cela ne fonctionne pas que ce soit : en local où j'arrive ici : que de l'extérieur où j'arrive ici : Ce qui est étonnant, c'est que cela marche avec "alias-nom-du-nas2.ndd.tld" pointant vers "192.168.2.11:5000" et que cela ne marche pas avec "nom-du-nas2.ndd.tld" pointant vers "192.168.2.11:5000", d'où mon incompréhension. Votre avis ? Voilà où j'en suis. Cordialement oracle7😉 -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@Jeff777 Je ne sais pas, tu as sûrement raison. Donc il faudrait tous les supprimer et garder seulement *.ndd.tld ? Sinon le reste est bon pour toi ? Cordialement oracle7 😏 -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@Kramlech Merci de ta patience à m'aider. Donc ci-après des copies d'écran de la zone DNS locale du serveur DNS du NAS1 et à la fin le reverse proxy du NAS1. En espérant que ce sera plus clair comme cela. A noter qu'il n'y a pas de ligne CNAME pour "nom-du-nas2.ndd.tld" parce que ne sais vers où la faire pointer "ns.ndd.tld" ou "@.IP.du.nas2". Sachant aussi que "nom-du-nas1.ndd.tld" pointe vers "ns.ndd.tld" qui lui même pointe vers "@.IP.du.nas1". Cordialement oracle7😉 -

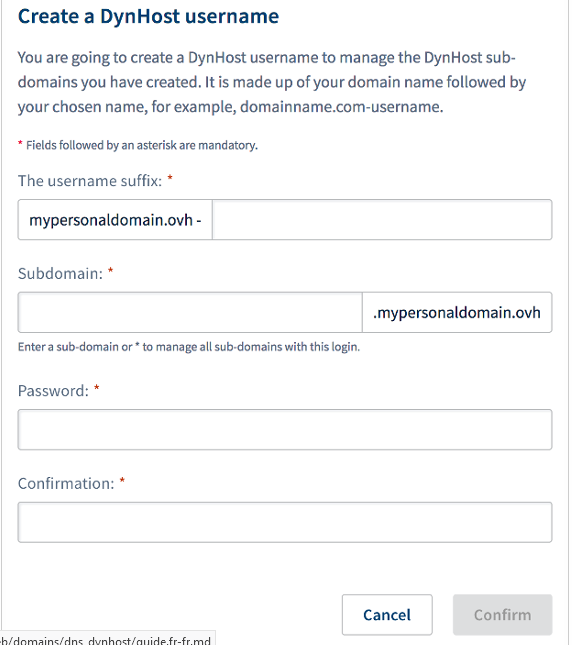

@firlin Je me suis sûrement mal exprimé, excuse m'en, j'ai essayé de t'expliquer à la vue des infos que moi j'avais de renseignées dans l'écran Synology de mon NAS. En fait, il faut que tu recopies les infos que tu as saisies lors de la création du dynhost chez OVH. Ce sont celles de cet écran : "Create a DynHost username" Donc sur le NAS : dans le champ Nom d'utilisateur/courrier : "confinent.ovh-username_suffix" dans le champ Mot de passe/clé : "Password" Valeurs issues de l'écran OVH ci-dessus. Cordialement oracle7😉

-

@firlin Bonjour, Si je ne dis pas de bêtises, dans le champ Nom d'utilisateur/courrier tu devrais avoir quelque chose comme "confinent.ovh-ddns" et dans le champ Mot de passe/clé : "le_mdp_donné_par_ovh" ou celui que tu as fournis lors de la création du DDNS chez OVH. Je te dis cela de mémoire, cela date un peu pour moi ... Cordialement oracle7😉

-

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

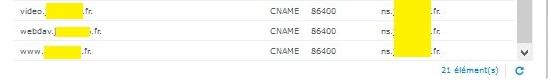

@Kramlech Merci de tes réponses. Tout bêtement parce que c'est le nom du NAS. Plus facile peut-être à retenir ... Le problème apparaît dans les deux types de connexion : locale et depuis l'extérieur. Dans le reverse proxy (installé sur le NAS1) il n'y a que les redirections avec des alias respectivement "nas1.ndd.fr" et "nas2.ndd.fr" vers chacun des deux NAS 1&2. Ces deux redirections marchent très bien, elles ne sont pas le problème. Je n'ai pas créé de redirection en utilisant les noms des NAS car cela marchait déjà très bien pour le NAS1 (en local et de l’extérieur) sans redirection donc j'ai cru que faire pareil pour le NAS2 marcherait aussi, ce qui manifestement n'est pas le cas. Et maintenant je comprends de moins en moins, si j'ajoute une redirection "https://nom-du-nas2.ndd.tld @.IP.locale.nas2:5000" dans le reverse proxy j'obtiens cette page : Donc c'est pas bon. Le problème d'accès (en local et par l'extérieur) au routeur est réglé, cela marche maintenant (j'avais simplement une erreur de frappe dans la zone DNS, mais tu sais bien que passé un moment on ne vois plus ce qui nous crève les yeux !). C'est donc corrigé et tout est OK pour le routeur. Maintenant, ce que je regarde, c'est l'accès à ce NAS2 que j'ai simplement connecté au réseau local du routeur comme n'importe quel autre périphérique. J'accède (en local et par l'extérieur) à ce NAS2 avec un alias et je pourrais très bien m'en contenter MAIS j'aurais préféré que ce soit en utilisant son nom tout simplement. C'est sûr ce doit être une bricole toute bête qui me bloque, mais quoi ? @Jeff777 Dans la zone DNS je n'ai qu'une ligne concernant le NAS2 : "nom-du-nas2.ndd.tld CNAME 86400 ns.ndd.tld" Du coup j'ai un doute : ne faudrait-il pas supprimer cette au profit d'une ligne "nom-du-nas2.ndd.tld A 86400 @.IP.locale.nas2" ? Ton avis STP ? Cordialement oracle7😉 -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

Je me répond à moi même pour une partie de mon problème. Après avoir remis un peu d'ordre et fait le ménage dans ma Zone DNS chez OVH ainsi que dans ma zone DNS sur le NAS1 (principal), plus de problèmes, j’accède bien maintenant aussi bien en local que de l'extérieur en tapant un simple "xxxxxx.ndd.fr" dans un navigateur WEB. Mais, eh oui il y a un mais cela aurait été trop beau ! En effet, autant j'accède sans problème à un second NAS installé sur le réseau local en tapant "nas2.ndd.fr" autant il m'est impossible d'y accéder en tapant "nom-du-nas2.ndd.fr" avec "nomdu-nas2" étant le nom donné dans "Panneau de configuration / Réseau / Général / Nom du serveur". J'arrive systématiquement sur la fameuse page WEB citée précédemment. Ce qui est bizarre , c'est que lorsque je tape "nom-du-nas1.ndd.fr" j'accède sans problème à mon NAS principal support du serveur DNS et du reverse proxy. Je ne comprends pas et je bute sur ce point. Pourquoi cela ne marche-t-il pas avec le nom du NAS2 alors que cela se passe bien avec "nom-du-nas1" pour le NAS1 ainsi qu'avec un alias "nas2" pour le NAS2 (défini dans la zone DNS et utilisé dans le reverse proxy) ? Si vous avez des idées à me suggérer ... D'avance merci. Cordialement oracle7😉 -

@maxou56 Ah OK, merci, je dormirais mon "bête" ce soir ...😀 Cordialement oracle7😀

-

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@pikeupe Bonjour, Je ne souhaite pas (pour l'instant du moins) accéder au routeur via VPN, je souhaite y accéder et ce sera très très ponctuel, en tapant tout simplement "monRT.ndd.tld" dans un navigateur WEB. Pas plus compliqué .... Cordialement oracle7😉 -

@maxou56 Bonjour, Pardonne mon ignorance, mais c'est quoi cette version DDSM ? Cordialement oracle7😉

-

Copie des caméras sur disque dur externe

oracle7 a répondu à un(e) sujet de sebiseba dans Surveillance Station

@sebiseba Depuis le client Synology Drive, tu peux créer une tâche de sauvegarde vers ton NAS ... Cà ne répond pas à ton besoin ? Cordialement oracle7😉 -

Besoin d'aide pour choisir une camera ip

oracle7 a répondu à un(e) sujet de Warp59 dans Surveillance Station

@sebiseba Bonjour, De quels paramètres tu parles ? Précises STP ... Sinon, il y la paquet Surveillance Station qui te permet de gérer très simplement tes caméras et leurs enregistrements des flux vidéos. Avec le DS918+ tu 2 licences gratuites disponibles pour cela. Cordialement oracle7😉 -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

-

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@Juan luis Bonjour, Entre la box (en DMZ) et le NAS (client du réseau local). Il n'y a pas à ma connaissance de possibilité de configurer un reverse proxy sur le routeur RT2600ac. On ne peut le faire que sur le NAS. Si d'aventures tu sais comment faire, alors je serai expressément preneur de tes explications de configuration. Cordialement oracle7😉 -

Bonjour, J'ai installé depuis pas mal de temps déjà sur un NAS (avec son DNS Server installé), un reverse proxy selon le Tuto de @Kawamashi (au passage grand merci à lui) et jusqu'à présent, tout fonctionne à merveille. J'accède aussi bien en local ou de l'extérieur à tous mes périphérique en tapant "xxxxx.ndd.tld" (ou "xxxxx.ndd.tld:443" avec un smartphone°). Je souhaitais donc utiliser ce reverse proxy pour me permettre un accès ponctuel (de l'extérieur notamment) à mon routeur RT2600ac. J'ai donc naturellement ajouté une ligne du type : "https://monRT.ndd.tld @.IP.locale.monRT:8000" dans le reverse proxy du NAS. Problème : en tapant "monRT.ndd.tld" dans un navigateur j'atterris sur la fameuse page Web : Si quelqu'un a une idée de solution, il en sera le bienvenue (je sais que cela intéresse aussi @TuringFan qui a le même problème). EDIT : J'ai aussi ajouté un NAS supplémentaire dans le réseau local et j'ai de la même façon, ajouté une ligne du type : "https://nas2.ndd.tld @.IP.locale.nas2:5000" dans le reverse proxy du NAS principal. Même problème : en tapant "nas2.ndd.tld" dans un navigateur j'atterris aussi sur la fameuse page Web. D'avance merci de vos réponses. Cordialement oracle7😉

-

@Juan luis Ok Merci pour ta réponse mais cela me paraît bien compliqué ... Cordialement oracle7😉

-

Bonjour, Voici un petit retour. Je viens de contrôler 3 disques WD 40EFRX en même temps. Sachant que j'ai 12Go de mémoire sur le NAS, j'ai donc calculé la valeur maximum à affecter au paramètre "-c" avec les indications du lien donné par @apossium dans sa réponse précédente. Donc, pour 3 disques en parallèle : 131072. et j'ai lancé les commandes sous PuTTy : Au final après environ 30 heures de test, j'ai récupéré mes 3 disques sans erreurs. Cordialement oracle7 😉

-

@Juan luis Je n'ai rien compris ????? Tu peux être plus clair STP .... Cordialement oracle7😉

-

[Onduleur] Demande conseil pour choix

oracle7 a répondu à un(e) question de Stigmate101 dans Questions avant achat

@Stigmate101 Bonjour, Avec 2 NAS (2 x 22w), 4 RPI4 (4 x 5w) , 2 switch (2x60w), 1PC (150w), 1 écran LCD 27" (75w) = 409W x (cos Phi 0.66) = 270VA maxi. Ce qui me laisse en réalité environ 20 à 25 minutes d'autonomie car les équipements sont très loin d'être à pleine charge. Du coup, en programmant l'arrêt dans les 3 minutes suivant la coupure de courant, je suis serein sur un arrêt en toute sécurité et mes données, ce qui est le plus important, sont ainsi protégées. Sans problème. Désolé, non mais par ex tu as ceci comme configurateur chez Eaton, chez APC on doit aussi trouver quelque chose d'équivalent. Edit : Il y a cela aussi. Cordialement oracle7😉 -

Vous n'êtes pas autorisé à utiliser ce service.

oracle7 a répondu à un(e) sujet de cumuluss dans Système d'exploitation

@cumuluss Si Chrome est le problème, tu peux aussi essayer de le désinstaller "complétement" avec un outil du style RevoUninstaller (ou autre du même genre mais PAS par la fonction standart de WIN qui elle fait les choses de façon incomplète car elle laisse toujours des traces dans la base de registre WIN) pour effacer correctement toutes traces et après reboot du PC, réinstaller Chrome. Je sais cela fait beaucoup de manipulations mais je ne vois que cela pour dédouaner Chrome. Et qu'est-ce que cela donne avec FireFox par exemple ? Cordialement oracle7😉 -

Vous n'êtes pas autorisé à utiliser ce service.

oracle7 a répondu à un(e) sujet de cumuluss dans Système d'exploitation

@cumuluss Bonjour, Essaies aussi de réinitialiser les paramètres d'internet Explorer sous WIN : Panneau de configuration / Options Internet / Onglet Avancé / Réinitialiser ... (cela s'applique à tous les navigateurs installés sur le PC). Cordialement oracle7😉 -

Vous n'êtes pas autorisé à utiliser ce service.

oracle7 a répondu à un(e) sujet de cumuluss dans Système d'exploitation

@cumuluss Essaies de changer l'@IP de ton PC "bloqué" (si tu es en DHCP, mets lui alors une @IP fixe) pour voir car je pense vraiment que c'est l'@IP du PC qui est blacklistée quelque part (tout le problème est de trouver où 🤔), je ne vois que cela pour l'instant. Cordialement oracle7😉