-

Compteur de contenus

5559 -

Inscription

-

Dernière visite

-

Jours gagnés

80

Tout ce qui a été posté par oracle7

-

Mails et Dynhost

oracle7 a répondu à un(e) sujet de Jcdusse44 dans Installation, Démarrage et Configuration

@Thierry94 Désolé pour le retard à te répondre, j'étais en train de reprendre la configuration selon tes conseils de ta précédentes réponse synthétique. De plus, installer un client sur le smartphone a été un peu galère, enfin je te passes les détails. Résultat : le relais SMTP ne fonctionne que pour smtp.orange.fr ou smtp.wanadoo.fr, avec le port 587 en TLS. Pour le client type Outlook sur smartphone ou PC, tes préconisations sont bonnes à part juste le chiffrement pour le serveur sortant qui n'est passé qu'en automatique uniquement. Au final, j’émets bien les mails vers orange et gmail et je reçois bien les mails émis par orange et gmail (avec une reception plus rapide pour ceux venant de gmail (va savoir pourquoi ?) Je ne crie pas victoire pour autant car lorsque j'ai recoché la case d'activation du moteur antiSpam, alors là, plus aucune réception de mails d'où qu'ils viennent. Je pense que c'est cela en fait qui me bloquait déjà la réception des mails lors de nos premiers échanges. Donc, maintenant que je sais que la configuration de MailPlus Server est par ailleurs bonne, il me faut trouver les bons réglages pour ce moteur antiSpam qui semble rejeter tous les mails qui arrivent sur le serveur mail du NAS. Aurais-tu par hasard une ou des idées ? Je préférerais tout de même pouvoir l'activer pour me protéger un tant soit peu ces ces pouriels. Sinon, énorme MERCI pour l'aide et les explications que tu as pris le temps de me fournir. Cordialement oracle7😉 -

Mails et Dynhost

oracle7 a répondu à un(e) sujet de Jcdusse44 dans Installation, Démarrage et Configuration

@Thierry94 Je n'avais pas vu que tu avais compléter une de tes réponses précédentes. Je vais donc clarifier les choses quant à mon souhait et besoin. Tu vas aisément comprendre mon soucis de cloisonnement des boites mail. Aujourd'hui, j'ai une boite mail principale chez orange pour des usages strictement privés, que je souhaite conserver telle quel. J'ai aussi une autre boite mail gmail dite "poubelle" pour les usages notamment commerciaux et divers afin de ne pas polluer la messagerie rivée. Maintenant, pour des usages uniquement liés au NAS et aux données hébergées sur celui-ci, j'aurais aimé pouvoir configurer une boite mail sur le NAS et pouvoir y accéder de n'importe quel périphérique. D'où ma tentative de configuration de MailPLus Server et de MailPlus client (avec ce dernier au moins depuis un PC de mon réseau local, après on verra ...). J'ai aussi crée la boite mail chez OVH, croyant (peut-être à tord) qu'elle entrait dans la configuration de MailPlus Serveur et en fait finalement non. Si j'ai bien compris seuls les enregistrements MX liés aux serveurs mail d'OVH, sont nécessaires pour assurer le secours de la boite mail du NAS. Toujours si j'ai bien compris, ce qui porte à confusion dans tout cela c'est que pour que cette sauvegarde marche, l'@mail sur le NAS et l'@mail de la boite OVH doivent être identiques; c'est ce que tu semblais dire. J'ai bon dans cette analyse ? O/N ? Enfin à ce stade, seule la moitié du chemin est parcourue, je peux envoyer via le NAS à partir du PC local. Il reste à pouvoir recevoir des mails sur cette boite mail du NAS et les lire depuis le PC local, c'est cette réception qui bloque pour l'instant car les mails que j'envoie vers cette boite du NAS, n'arrivent pas. D'où nos échanges. Cordialement oracle7😉 -

Mails et Dynhost

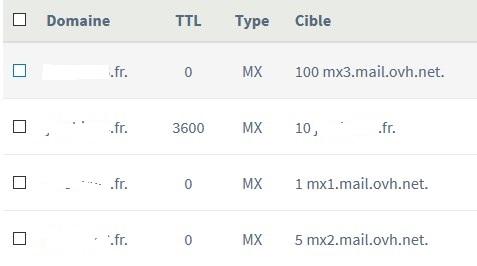

oracle7 a répondu à un(e) sujet de Jcdusse44 dans Installation, Démarrage et Configuration

@Thierry94 Je crains que OUI et là je suis plus que perdu et je ne voudrais pas abuser de ta patience à m'aider. Maintenant j'avais crée cette boite (offerte avec l'offre Smart10) pour (comme tu l'avais expliqué) ne pas perdre les mails au cas où mon serveur NAS serait indisponible. D'où aussi les lignes MX supplémentaires vers les serveurs mail OVH dans la zone DNS OVH. (voir la copie d'écran ci-avant). Du coup vis à vis de cela, je la garde ou je la supprime chez OVH ? Si je la supprime cela signifie qu'il faudrait aussi supprimer les sus-citées lignes MX et donc plus de sauvegarde des mails E/S durant l'indisponibilité du NAS. Nota : J'ai aussi rétabli la ligne MX dans la zone DNS du NAS "ndd.tld 3600 MX 10 mail.ndd.tld". Je n'avais pas vu de différence avec et sans. Cordialement oracle7😉 @Thierry94 Je viens de tester avec cette configuration de serveur SMTP : Cela ne marche pas chez moi. Les mails n'arrivent pas chez le destinataire. Je suis donc revenu à cette configuration là : Serveur : smtp.wanadoo.fr Port : 587 Pas de Connexion sécurisée TLS Authentification requise (mon compte et mot de passe orange) qui au moins me permet d'envoyer des mails à défaut de pouvoir en recevoir pour l'instant. Cordialement oracle7😉 -

Mails et Dynhost

oracle7 a répondu à un(e) sujet de Jcdusse44 dans Installation, Démarrage et Configuration

@Thierry94 et @Jcdusse44 Manifestement, les mails que j'essaie d'envoyer vers "userNAS@ndd.tld" depuis mon client orange restent dans la boite chez OVH. Je reçois même l'AR chez le client orange. Cordialement oracle7😉 -

Mails et Dynhost

oracle7 a répondu à un(e) sujet de Jcdusse44 dans Installation, Démarrage et Configuration

@Jcdusse44 Là je suis perdu 😪 J'ai bien configuré le relai SMTP pour l'envoi de mail sur le port 587 avec l'authentification de mon FAI orange. Mais pour la réception de mail, rien ne marche et je ne comprends pas.🤔 Dans MailPlus, dans les paramètres de l'utilisateur, il y a bien de quoi configurer une réception pop3 mais je ne sais pas quoi mettre comme serveur Pop3. Celui de chez OVH ? As-tu aussi configurer cela ? Cordialement oracle7😉 -

Mails et Dynhost

oracle7 a répondu à un(e) sujet de Jcdusse44 dans Installation, Démarrage et Configuration

@Thierry94 OK, tu as raison, je les supprime. Pas d'autre idée par rapport au blocage par le serveur SMTP de mon FAI ? Cordialement oracle7😉 -

@TuringFan Merci à mon tour pour ces infos. Bon, je teste la chose mais maintenant sans grande conviction ... Cordialement oracle7😉

-

Mails et Dynhost

oracle7 a répondu à un(e) sujet de Jcdusse44 dans Installation, Démarrage et Configuration

@Jcdusse44 Je viens de tester avec mail-tester.com. C'est pas bon (-4 rouge) dans le sens où mon message n'est pas signé DKIM, ni DMARC et où le serveur smtp de mon FAI n'autorise pas l'usage de mon @mail "userNas@ndd.tld". Cela dit aussi : Ce que nous avons retenu comme votre enregistrement SPF actuel est : v=spf1 include:mx.ovh.com ~all Cela devrait être changé en : v=spf1 include:mx.ovh.com ip4:@IP_du_serveur_SMTP_de_mon_FAI ~all Il faut corriger cela aussi chez OVH ? Je passe sur les autres points marqués en orange mais qui ne me sembles pas importants. Cordialement oracle7😉 -

Mails et Dynhost

oracle7 a répondu à un(e) sujet de Jcdusse44 dans Installation, Démarrage et Configuration

@Thierry94 J'ai tout cela On est bien d'accord "1 enregistrement CNAME qui associe mail.ndd.fr à ndd.fr (si tu as utilisé mail.ndd.fr dans le nom d'hôte)" c'est chez OVH ? C'est fait Les ports 25, 110, 143, 465, 587, 993 et 955 sont : ouverts sur la box (qui est en DMZ) ouverts dans le parefeu sur le routeur et transmis vers le NAS dans le routeur. ouverts dans le parfeu du NAS DKIM et DMARC ne sont pas cochés dans MailPlus Server. Uniquement SPF est coché dans Authentification. Cordialement oracle7😉 -

Mails et Dynhost

oracle7 a répondu à un(e) sujet de Jcdusse44 dans Installation, Démarrage et Configuration

@Jcdusse44 Bonjour, Oui, lorsque je réponds au mail envoyé par le NAS, mon client Outlook sous WIN10, je viens de trouver dans les Spam (???) un message "toto@ndd.tld : Recipient address rejected: User unknown". Donc le problème serait chez OVH ??? Cordialement oracle7😉 @Thierry94 Je viens d'éditer mon précédant message car une image (celle de la zone DNS OVH) s'était perdue en route (???). La copie d'écran dont tu parles dans ta réponse précédante, est celle de la Zone DNS du NAS. Cordialement oracle7😉 -

@TuringFan Juste une aparté avant de te répondre : regardes ce post qui devrait t'intéresser. C'est un échange sur la configuration de MailPlus Serveur que je croyais impossible sans avoir d'@IP fixe, alors qu'en fait il semble que l'on peut le faire aussi avec comme nous, une @IP dynamique. Pour l'instant, j'arrive à envoyer des mails depuis le NAS mais pas encore l'inverse. J'ai bon espoir toutefois. Si cela peut te rassurer, chez moi cela ne fonctionne plus non plus. Je croyais un moment avoir résolu le problème en décochant la fameuse case des passerelles multiples mais cela a marché pour une connexion ou deux, depuis impossible à reproduire. Donc je continue à chercher ... Il doit traîner autre chose ... En fait lors de la connexion au VPN, ton client "perd" son @IP du réseau où il est conecté au profit d'une @IP spécifique. C'est pourquoi tu vois par ex ton client en OpenVPN connecté avec une adresse en 10.8.0.x (avec x<>1). Avec le VPN actif ton NAS a lui alors l'@IP 10.8.01 et tout le traffic transite alors dans ce tunnel spécifique qui "bypass" la liaison standard "en clair". Ce mécanisme répond aussi à tes questions suivantes. Cordialement oracle7😉

-

Mails et Dynhost

oracle7 a répondu à un(e) sujet de Jcdusse44 dans Installation, Démarrage et Configuration

@Thierry94 Merci pour la synthèse, c'est bien de préciser comme cela c'est bien clair. Cà j'ai et c'est opérationnel, preuve le revers proxy marche à merveille. Sur le NAS j'ai cela : Chez OVH j'ai cela : C'est fait, j'espère que c'est correct pour le paramétrage. C'est aussi fait sur ce point dans MailPlus Serveur mais cela ne fonctionne qu'en émission de mails, pas en réception. POur info, chez mon FAI, avec Outlook sous WIN10 j'utilise pour le courrier entrant, un serveur pop en ssl (d'où le pourquoi de ma question précédente). Je crois là que c'est bon à la vue de la copie d'écran de chez OVH. Donc, qu'est-ce qui peut coincer pour la réception des mails ? Sur ce coup là, je m'arrache les cheveux et déjà qu'il n'y en a plus beaucoup 🤪 Cordialement oracle7😉 -

Mails et Dynhost

oracle7 a répondu à un(e) sujet de Jcdusse44 dans Installation, Démarrage et Configuration

@Thierry94 Bonjour, Je viens aussi juste de modifier l'@mail déclarée sur OVH pour la faire correspondre avec un user du NAS. Il ne fallait pas ? Justement oui, mais tu met mets le doute, j'ai peur de ne plus comprendre. Avec la configuration de MailPlus Server que je viens de faire, la boite mail est bien sur le NAS. Non ? Cordialement oracle7😉 -

Mails et Dynhost

oracle7 a répondu à un(e) sujet de Jcdusse44 dans Installation, Démarrage et Configuration

@Thierry94 et @Jcdusse44 J'ai donc installé et configuré MailPlus Serveur et le client MailPlus sur le NAS. J'ai configuré ma zone DNS et ai activé une @mail du type "mailNAS@ndd.tld" chez OVH. J'arrive à envoyer des messages via MailPlus avec un compte utilisateur de mon NAS avec une @mail du type "user1@ndd.tld" vers des destinataires qui reçoivent bien ces messages. Jusque là çà va. C'est une première étape de franchie. Maintenant le problème est que lorsque je réponds à ces messages en envoyant vers "user1@ndd.tld" ou vers "mailNAS@ndd.tld" avec un autre compte mail externe : soit sur Outlook sous WIN10 avec "toto@orange.fr", soit via Google avec "tutu@gmail.com", rien n'arrive dans la boite de réception de MailPlus sur le NAS. J'ai raté quelque chose mais quoi ? Vous avez peut-être une piste à suivre ? Je n'ai rien vu non plus dans MailPlus Server (à part activer les protocoles pop3, imap, etc..) pour configuer la réception des messages, à savoir par ex : fixer le serveur pop3 et son port SSL à utiliser. Est-ce qu'il faut aussi que je crée un utilisateur NAS du type "mailNAS" qui n'existe pas aujourd'hui ? Cordialement oracle7😉 -

Mails et Dynhost

oracle7 a répondu à un(e) sujet de Jcdusse44 dans Installation, Démarrage et Configuration

@Thierry94 Bonjour, Merci de ta confirmation, c'est bien ce que je pensais. Cordialement oracle7😉 -

Mails et Dynhost

oracle7 a répondu à un(e) sujet de Jcdusse44 dans Installation, Démarrage et Configuration

@Jcdusse44 Merci de ton retour, je vais donc me lancer sans arrières pensées ... Cordialement oracle7😉 @Thierry94 et @Jcdusse44 Chez OVH j'ai un enregistrement CNAME dans ma zone DNS : "mail.ndd.tld 0 CNAME ssl0.ovh.net." ne devrait-il pas être plutôt : "mail.ndd.tld 0 CNAME ndd.tld." ? Cordialement oracle7😉 -

Mails et Dynhost

oracle7 a répondu à un(e) sujet de Jcdusse44 dans Installation, Démarrage et Configuration

@Thierry94 OK MERCI du tuyau, je viens de regarder chez OVH et j'ai pu effectivement activer la fonction eMail et créer une @eMail . Je vais maintenant regarder de près le Tuto : Serveur MailPlus DSM6 en espérant qu'il est applicable dans le cas présent avec une @IP dynamique malgré qu'il dise en condition préalable qu'il est nécessaire avoir une @IP fixe. Tu confirmes ? Cordialement oracle7😉 -

Impossible de connecter un lecteur réseau pour mon NAS

oracle7 a répondu à un(e) sujet de Gibson dans Accès à vos données

@Gibson Parce que sur le NAS ce sont des dossiers particuliers dans le sens où leur création sur le NAS en tant que "dossiers partagés" répond à un processus spécifique Synology qui, à ma connaissance, est différent de ce que l'on rencontre sous WIN par ex. même si visuellement dans l'interface cela semble pareil dans les deux environnements (NAS vs WIN/Mac). Désolé, je n'en sais guère plus. Sans garantie mais je crois que non. Par contre, via File Station (sur le NAS) ou avec DSFile (depuis un smartphone) cela se fait sans problème. Cordialement oracle7😉 -

Impossible de connecter un lecteur réseau pour mon NAS

oracle7 a répondu à un(e) sujet de Gibson dans Accès à vos données

@Gibson Bonjour, Lorsque tu crées ton lecteur réseau, indiquer seulement le nom du serveur (\\atom) n'est pas suffisant (c'est ce que tu sembles faire à la vue du message d'erreur). Tu dois impérativement préciser un sous-dossier de ce serveur tel que : "\\atom\mon_dossier". Sachant que "mon-dossier" est un dossier partagé du NAS (présent dans VolumeX - X=1 ou autre selon). Cordialement oracle7😉 -

Mails et Dynhost

oracle7 a répondu à un(e) sujet de Jcdusse44 dans Installation, Démarrage et Configuration

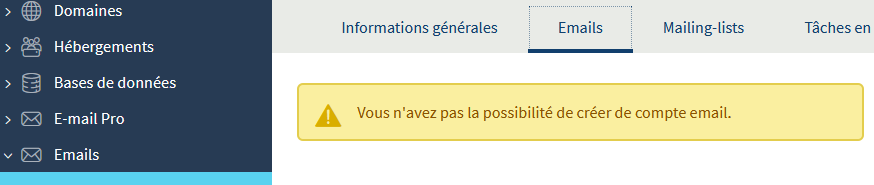

@Thierry94 Ok pour créer les 3 lignes MX que tu indiques mais qu'est-ce que je fais de celle déjà existante ("mondomaine.tld 0 MX 1 redirect.ovh.net.") ? il faut la supprimer O/N ? On formalise cela où chez OVH ?, car de mon coté quand je vais dans la rubrique eMails de mon domaine je récupère ce message : Cordialement oracle7😉 -

Mails et Dynhost

oracle7 a répondu à un(e) sujet de Jcdusse44 dans Installation, Démarrage et Configuration

@Thierry94 Bonjour, Pourrais-tu préciser STP la tête de cet enregistrement MX ? Pour ma part, le seul enregistrement MX présent dans ma zone DNS chez OVH est : "mondomaine.tld 0 MX 1 redirect.ovh.net." Si je te suit bien il faudrait une ligne supplémentaire du style : "mondomaine.tld 0 MX xxx.yyy.zzz.zzz" avec "xxx.yyy.zzz.zzz" = @IP du moment ? Et là on peut espérer pourvoir installer son propre serveur de mails ? J'ai bon ou pas ? Cordialement oracle7😉 -

Pb accés appli android; alias, port, reverse proxy

oracle7 a répondu à un(e) sujet de Jake309 dans Installation, Démarrage et Configuration

@Jake309 Bonjour, NON, toutes ces lignes sont automatiquement ajoutées lors de la création de ton domaine par OVH. Elles ne gênent pas. Par contre, désolé mais la seule que tu as ajoutée, n'est pas bonne : ligne 5 --> "*.ndd.ovh. 0 CNAME dynhost.ndd.ovh." tu devrais avoir : "*.ndd.ovh. 0 CNAME ndd.ovh." Alors il te faut créer une ligne par exemple : "mon_nas.ndd.ovh. 0 CNAME ndd.ovh." dans cette zone DNS chez OVH. De cette façon tu pourras accéder directement à ton NAS en tapant "mon_nas.ndd.ovh" dans un navigateur WEB. Il faudra faire de même pour tout autre périphérique et/ou application du NAS auquel/à laquelle tu souhaites accéder depuis l'extérieur : càd remplaces l'alias "mon_nas" par l'alias correspondant de ton choix (par ex "fichiers" pour l'application File Station) Dans le reverse proxy cela donne : NAS https://mon_nas.ndd.ovh http://localhost:5000 File Station https://fichiers.ndd.ovh http://localhost:7000 Cordialement oracle7😉 -

Pb accés appli android; alias, port, reverse proxy

oracle7 a répondu à un(e) sujet de Jake309 dans Installation, Démarrage et Configuration

@Jake309 Certes oui, une seule me sert d'accès principal mais TOUTES les autres sont verrouillées, je te le garantie ! Je crains que tu n'ai pas vraiment d'autre choix, c'est quelque part une contrainte "cachée" lorsque on utilise un NAS. Tu trouveras sur ce forum tous les Tuto nécessaires et n'hésites pas à venir demander de l'aide si tu as besoin. Bon courage. Cordialement oracle7😉 -

Routage entre deux LAN via VPN

oracle7 a répondu à un(e) sujet de StéphanH dans Installation, Démarrage et Configuration

@StéphanH Bonjour, J'imagine que tu as vérifié la configuration de ton routeur, sinon il se pourrait que des paramètres aient été réinitialisés avec l'arrivée du nouveau firmware. C'est une piste, elle vaut ce qu'elle vaut ... Cordialement oracle7😉 -

Pb accés appli android; alias, port, reverse proxy

oracle7 a répondu à un(e) sujet de Jake309 dans Installation, Démarrage et Configuration

@Jake309 Bonjour, Sauf que avec une telle facilité que tu t'accordes, tu accordes en fait par le même temps encore plus de facilités pour te pirater depuis l'extérieur. Plus il y a de portes et fenêtres chez toi, plus il a de possibilités d'entrer chez toi, cqfd. Maintenant, c'est toi qui vois .... Le fait d'utiliser ici le reverse proxy est qu'il n'y a QU'UNE ET UNE SEULE PORTE d'ouverte chez toi, en l'occurence le port 443 qui il me semble est utilisé habituellement pour de la communication sécurisée, Non ? Cordialement oracle7😉