-

Compteur de contenus

5559 -

Inscription

-

Dernière visite

-

Jours gagnés

80

Tout ce qui a été posté par oracle7

-

Erreur survenue cette action n'est pas prise en charge

oracle7 a répondu à un(e) sujet de mattx38 dans Installation, Démarrage et Configuration

@SODEJO Bonjour, As-tu essayé d'intercaler un HUB USB avec alimentation externe, souvent cela pallie le manque de puissance des ports USB (tension et/ou ampérage trop faibles) et supporte plus facilement les disques durs externes très gourmands de ce point de vue. Cordialement oracle7😉 -

Acces externe et redirection de ports

oracle7 a répondu à un(e) sujet de mbdrlp dans Installation, Démarrage et Configuration

@mbdrlp Bonjour, La solution à ce souhait est dans l'application du TUTO sur le reverse proxy disponible ici. Cordialement oracle7😉 -

@chauffrut Bonjour, Sans garantie, essaies en ajoutant une ligne au début du fichier host (dans C:\Windows\System32\drivers\etc) de chacun de tes PC avec : @IP_du_PC Nom_du_PC Attention : le fichier host est un fichier caché par le système WIN. Il te faut un outil tel que 'rsthost v2.0' pour l'ouvrir et le modifier. Cordialement oracle7😉

-

@TuringFan Effectivement et ce n'est pas la doc en ligne Synology qui est d'un grand secours pour nous expliquer ces subtilités. OK mais là il faut que tu sois plus explicite : Quand ? Dans quelles conditions ? etc ... Cordialement oracle7😉

-

Accès externe sans QuickCOnnect

oracle7 a répondu à un(e) sujet de AngesMortel dans Installation, Démarrage et Configuration

@AngesMortel Désolé, je ne sais te répondre car j'utilise le VPN du NAS UNIQUEMENT dans le sens Extérieur vers les NAS. Je n'ai jamais testé dans le sens inverse. Cordialement oracle7😉 -

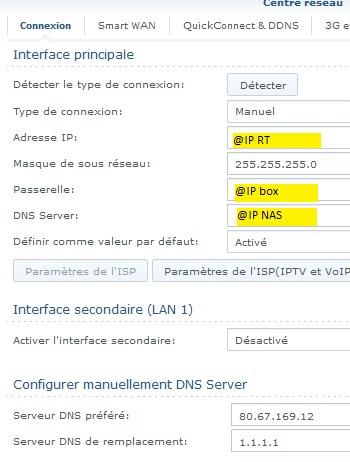

@TuringFan Désolé, mais j'ai un peu de mal à te comprendre, (peut-être la fin de journée ...). Pourrais-tu STP reformuler. Si tu fais un simple nslookup sans paramètres, il doit te donner serveur : unknow et l'@IP du serveur DNS donc celle du NAS. avec nslookup google.fr : idem précédemment + l'@IP de google.fr C'est bien cela ? Sur le RT onglet Internet, est-ce que tu as quelque chose comme cela : Cordialement oracle7😉

-

@Einsteinium Si c'est à moi que tu t'adressais, saches que non, ces serveurs ne sont pas ouvert à l'internet sur le routeur. Seuls les services correspondants sont activés sur le routeur. Cordialement oracle7😉

-

RT2600AC en DMZ derrière Livebox4 et Configuration IPTV

oracle7 a répondu à un(e) sujet de oracle7 dans Routeur RT2600AC

@TuringFan C'est ce que j'ai fait. Encore une bonne question que voilà ... Peut-être via le gestionnaire de tâches (jamais encore mis en œuvre). Cordialement oracle7😉 -

RT2600AC en DMZ derrière Livebox4 et Configuration IPTV

oracle7 a répondu à un(e) sujet de oracle7 dans Routeur RT2600AC

@TuringFan Non, les deux sont nécessaires à la pleine communication avec les serveurs de validation de LE. Désolé, je n'en sais guère plus. Bonne question s'il en est, je pense qu'il y a ici plus compétent que moi pour réaliser ce genre de chose. En espérant que quelqu'un passera par ici pour éclairer notre lanterne. Sinon, tu peux toujours créer un post sur le sujet. Cela dit dans les échanges à propos des certificats LE, je n'ai rien vu qui évoque ce besoin. Pour ma part, je regarde actuellement comment automatiser le renouvellement du certificat LE généré avec la méthode acme.sh et initiée il y a un an environ entre @unPixel et @PPJP ici avec un script spécifique qui est à actualiser. Cordialement oracle7😉 -

Bonjour, Je serais aussi intéressé par vos réponses aux précédentes questions de @TuringFan. Merci Cordialement oracle7😉

-

RT2600AC en DMZ derrière Livebox4 et Configuration IPTV

oracle7 a répondu à un(e) sujet de oracle7 dans Routeur RT2600AC

@TuringFan Tout simplement pour les certificats Let'sEncrypt et leur mise à jour. A ce propos, saches que tu peux après export, appliquer le certificat LE du NAS au RT en l'important dans celui-ci (c'est simple à faire). MAIS comme ce dernier n'acceptant qu'un et un seul certificat, il te faut avant tout exporter celui du RT pour sauvegarde au cas où. (Merci à maxou56 pour l'astuce) Indirectement, OUI mais cet accès est plutôt destiné en priorité à atteindre les NAS. J'avoue ne pas avoir encore testé l'accès au RT, rien de prévu au reverse proxy pour l'instant car pas de réel besoin identifié à ce jour. De toutes façons, si besoin en était, ce serait d'office via VPN. En attendant, l'accès au RT se fait via le réseau local, ce qui me suffit. Cordialement oracle7😉 -

RT2600AC en DMZ derrière Livebox4 et Configuration IPTV

oracle7 a répondu à un(e) sujet de oracle7 dans Routeur RT2600AC

@Einsteinium Ouf (provisoire) je n'utilise pas ces paquets 🤭 Cordialement oracle7😉 -

RT2600AC en DMZ derrière Livebox4 et Configuration IPTV

oracle7 a répondu à un(e) sujet de oracle7 dans Routeur RT2600AC

@TuringFan Je constate que comme moi tu as eu droit à de multiples reboot usine pour y arriver. Quelque part cela me rassure et c'est bien un problème d'initialisation Synology et pas de notre fait. On se demande ce qui est fait car vu le temps que cela prend ! X ne peut être <> 1 mais forcément = 1 vu que la LB est en 192.168.1.1. Tu veux donc dire une " privée @IP internet" en 192.168.1.Y. N'oublies pas que le RT est un client du sous-réseau local de la LB. Dans la configuration Internet du RT, cela peut effectivement paraître bizarre de mettre une @IP privé pour joindre internet, je prends cela pour juste un abus de langage. Vers le RT. N'oublies pas non plus d'inclure le transfert des ports 80 et 443. OUI, puisque c'est celui du RT qui fait maintenant le boulot à la place de la LB. Sinon tes nouveaux clients de ton réseau local ne se verront pas attribuer d'@IP automatiquement. De plus si tu laisses deux serveurs DHCP actifs sur le même sous-réseau local, cela ne va pas le faire, tu auras des conflits d'@IP. Donc DHCP du RT = ACTIF et DHCP du NAS = INACTIF. Chez OVH, ndd.eu doit pointer (enregistrement A de mémoire) vers @IP externe de la LB (c'est le point d'entrée vers chez toi). Il n'y a rien à faire de plus sauf erreur de ma part (i.e. si tout est configuré correctement comme tu viens de le faire). C'est moi qui maintenant espère ne rien oublier ... Il faut avouer que ce n'est quand même pas simple tout cela, beaucoup de notions à intégrer en même temps, mais on y arrive avec un peu de méthode.😂 Cordialement oracle7😉 -

Accès externe sans QuickCOnnect

oracle7 a répondu à un(e) sujet de AngesMortel dans Installation, Démarrage et Configuration

@AngesMortel Comme quoi un p'tit reboot parfois peu aider ...😅 Je n'en suis pas sûr et ne voudrais pas te raconter de bêtises (à vérifier donc) mais quand tu tapes \\mon_nas sous WIN, 'nom_nas' est recensé dans les noms NETBIOS et est donc associé à l'@IP locale du NAS (en 192.168.x.x). En mode VPN, ton NAS à une @IP toute autre (en 10.8.0.x) donc différente de celle enregistrée en NETBIOS donc WIN ne peut trouver via ce nom 'mon_nas' ... Dans ce cas tu accèdes au NAS en saisissant \\10.8.0.x sous WIN. Cordialement oracle7😉 -

Accès externe sans QuickCOnnect

oracle7 a répondu à un(e) sujet de AngesMortel dans Installation, Démarrage et Configuration

@AngesMortel C'est tout ce qu'il y a dans ton fichier '.ovpn' ? ta copie d'écran est sûrement incomplète. Refais-la, sans bien évidemment ce qu'il y a entre les lignes '-----BEGIN CERTIFICATE-----' et '-----END CERTIFICATE-----'. Pour le port 1194 déjà utilisé, effectivement ce n'est pas normal. C'est normalement lui qui doit être utilisé pour OpenVPN. Essaies à tout hasard un reboot de la LB et de ton NAS (arrêt propre et marche) et vérifie s'il est toujours occupé. Cordialement oracle7😉 -

Accès externe sans QuickCOnnect

oracle7 a répondu à un(e) sujet de AngesMortel dans Installation, Démarrage et Configuration

@AngesMortel Dans le parefeu du NAS vérifie les ports désignés par la ligne 'VPN Server, VNP Server, ...', je crains que cette ligne ne fasse doublon avec celle existant pour le port 1194. Limites aussi cette dernière à la France à moins que tu ne te connectes depuis l'étranger. Une seule ligne d'ouverture de port 1194 ou 1195 suffit, cela en cohérence avec ton fichier de configuration '.ovpn'. Mettre en accord le NAT/PAT dans la LB. Dans la configuration OpenVPN du serveur VPN, il me semblait qu'il fallait être cohérent entre les niveaux de chiffrement et d'authentification, alors pourquoi mettre authentification 'SHA512' pour un chiffrement 'AES-256-CBC' ? Ré-exportes alors la configuration OpenVPN et reprends ton fichier de configuration '.ovpn'. Après je penses que cela devrait aller mieux. @PPJP Désolé à mon tour, nos réponses se sont croisées ... Cordialement oracle7😉 -

Accès externe sans QuickCOnnect

oracle7 a répondu à un(e) sujet de AngesMortel dans Installation, Démarrage et Configuration

@PPJP Bonjour, Sauf s'il a paramétré aussi un serveur VPN L2PT/IPsec. Sinon vous avez raison. Cordialement oracle7😉 -

Accès externe sans QuickCOnnect

oracle7 a répondu à un(e) sujet de AngesMortel dans Installation, Démarrage et Configuration

@AngesMortel Bonjour, Quelques remarques : Je suppose que tu as modifié le port 1194 OpenVPN pour mettre autre chose : ce n'est pas une bonne idée car c'est le port de communication normal, d'où peut-être tes soucis. Il faut limiter à la France, l'ouverture des ports VPN : c'est déjà plus sûr ! Je vois que tu as ouvert aux "quatre vents" de l'extérieur ton port SSH. Là aussi TRES mauvaise idée. Ne t'étonne pas d'être rapidement attaqué depuis la Chine notamment et entre autres. Pour ta sécurité, ce port n'est à ouvrir que ponctuellement, le temps de faire la manipulation dont tu as besoin puis tu le refermes et désactives aussi le service SSH. Maintenant tu es seul maître de tes données ... Je ne vois pas l’intérêt sauf à avoir un certificat personnalisé (est-tu sûr ?), le certificat standard est déjà présent dans le fichier de configuration '.opvn' et est bien suffisant à mon sens. Par ailleurs, seule cette ligne d'ajoutée ?, je ne suis pas sûr mais je crains que ce ne soit incomplet. A vérifier dans la doc OpenVPN ... Relis bien ton mes message d'erreur (dernière ligne), la solution est là me semble-t-il ... Cordialement oracle7😉 -

@tchoumi23 Bonjour, Tu trouveras des éléments de réponse ici Cordialement oracle7😉

-

Accès externe sans QuickCOnnect

oracle7 a répondu à un(e) sujet de AngesMortel dans Installation, Démarrage et Configuration

@AngesMortel l'@IP locale de ton NAS, puisque tu ouvres de l'extérieur vers l'intérieur. logique, non ? Si tu ne veux pas t'attirer "les foudres" d'un modo, évites aussi de citer tout le contenu des messages précédents. C'est très pénible visuellement et ça surcharge inutilement le sujet. Ne cites que la partie utile. Si tu veux interpeler quelqu'un, il suffit de commencer par "@" et les premières lettres du pseudo pour trouver et valider la personne concernée dans le popup qui apparait alors. Cordialement oracle7😉 -

Accès externe sans QuickCOnnect

oracle7 a répondu à un(e) sujet de AngesMortel dans Installation, Démarrage et Configuration

@AngesMortel Bonsoir, Tu te connectes en mode admin à la LB Dans Réseau - NAT/PAT : Tu sélectionnes dans le popup, le service pour le quel tu veux ouvrir le port ou bien tu sélectionnes 'nouveau' et tu donnes un nom à ta convenance. Puis dans l'ordre port interne, port externe : tu sais le N° du port (le même pour les deux !). Tu sélectionnes ensuite le protocole à appliquer : TCP ou UDP ou les Deux Enfin tu saisis l'@IP de ton NAS ou son nom si tu l'as auparavant nommé dans 'Mes Équipements connectés' TU cliques sur créer pour valider ta saisie. Tu refais cela pour chaque port à ouvrir. Ce n'est pas plus compliqué ... Cordialement oracle7😉 -

@Thierry94 Bien vu, je n'avais pas percuté ! Cordialement oracle7😉

-

@Jcdusse44 Bonjour, Tu ne dis pas grand chose sur ce que tu as fais avant (tu ne facilites pas les réponses), toutefois, cette copie d'écran semble en elle même correcte si tu es certain d'avoir affecté précédemment le port 45000 à l'application Audio station, pour mémoire son port natif est normalement le 8800, mais pourquoi pas. Si c'est bien le cas, alors il te faut être cohérent avec ce que tu as renseigné dans l'onglet 'Application' pour l'application Audio Station. Cordialement oracle7😉

-

RT2600AC en DMZ derrière Livebox4 et Configuration IPTV

oracle7 a répondu à un(e) sujet de oracle7 dans Routeur RT2600AC

@TuringFan Pour bien comprendre tes soucis et pouvoir te donner la bonne réponse, il faudrait STP que tu me précises quelques points : Sur quel sous-réseau est ta LB ? 192.168.1.0 si tu as suivi la trame Quel sous-réseau est géré par ton routeur ? 192.168.2.0 si tu as suivi la trame As-tu créé un sous-réseau spécifique pour le WIFI invité ? Normalement si tu as suivi la trame, tu aurais dû avoir le message de recouvrement, c'est obligé ! Sinon, c'est le pourquoi de mes questions précédentes. Ce n'est pas que cela serve précisément à quelque chose, c'est plutôt une correction de configuration qu'il faut apporter. Néanmoins, saches que la réattribution d'@IP dans le réseau local est la conséquence de l’existence d'un recouvrement de réseau WAN et LAN. C'est la façon utilisée par l'assistant Synology pour remédier automatiquement à ce recouvrement. Pour éviter ce recouvrement, il attribue un sous-réseau LAN par ex en 10.x.y.z qui est par essence différent du sous-réseau WAN ( le WAN du RT est ici en fait le LAN de la LB) que l'on avait précédemment fixé soit 192.168.1.2 (pour mémoire à ce moment là le RT avait pour @IP LAN 192.168.1.1 et on fixait l'@IP 192.168.1.2 comme @IP WAN d'accès à Internet, en fait c'est aussi son @IPLAN dans le sous-réseau de la LB). D'où le recouvrement. Je sais c'est pas simple à appréhender ... Juste de la logique réseau. Je te conseille de faire un schéma avec les @IP, tu y verras tout de suite plus clair. OUI, puisque je suppose que le PC que tu utilises pour faire cela, est sur le sous-réseau LAN du routeur (i.e. il a une @IP 192.168.2.x). Ton routeur sert de passerelle qui te permet d'accéder à la LB. Dans le sens inverse, il faudrait que ton PC soit sur le sous-réseau LAN de la LB (i.e. qu'il ai une @IP 192.168.1.x) pour voir le RT mais il ne devrait pas voir plus loin en aval du RT. (à tester avec des ping pour confirmer) Cela, par contre, ne me parait pas normal. Le WIFI étant délivré par le RT, c'est le sous-réseau du RT qui s'applique donc en 192.168.2.0. Ou alors, c'est que tu utilises le WIFI invité du RT que tu aurais configuré, lui, en 10.x.y.z. Je ne vois que cette explication.🤔 Cordialement oracle7😉 -

@Mic13710 Je ne peux que t'approuver Cordialement oracle7😉