-

Compteur de contenus

5559 -

Inscription

-

Dernière visite

-

Jours gagnés

80

Tout ce qui a été posté par oracle7

-

[Résolu]Impossible d’accéder à mon Nas depuis l'exterieur

oracle7 a répondu à un(e) sujet de tommyleedragonfly dans Installation, Démarrage et Configuration

@tommyleedragonfly Pourquoi as-tu besoin d'effacer les anciennes PJ ? Je ne comprends pas ton problème : tu copies/colles simplement dans le corps de texte du post les images JPG de tes copies d'écrans. Cordialement oracle7 😉 -

[Résolu]Impossible d’accéder à mon Nas depuis l'exterieur

oracle7 a répondu à un(e) sujet de tommyleedragonfly dans Installation, Démarrage et Configuration

@tommyleedragonfly A tout hasard, tu as bien aussi saisi une @IP statique (celle de ta box) dans l'onglet "Avancé" ? (plus tard tu pourras la remplacer par un nom d'hôte quand ton DDNS sera opérationnel, attention toutefois en attendant, elle peut évoluer dans le temps au gré de ton fournisseur internet, il te faudra alors ressaisir la nouvelle @IP de ta box à chaque changement). Essaies de nouveau de récréer ton DDNS après avoir redémarré ton NAS (éventuellement fais un "reset" simple) ? Si là, cela ne marche pas alors je suis désolé mais je ne vois pas ce qui peux coincer ... 🤔 Par ailleurs, je te conseilles de prendre un nom de domaine personnel chez OVH (une dizaine d'euros par an pour un ".fr") pour établir ton DDNS plutôt que s'excrimer avec synonolgy.me qui, à mon sens n'est pas le mieux pour gérer les accès extérieurs (mais cela n'engage que moi !). Il y a un TUTO très bien fait ici : qui t'expliquera tout le processus. Cordialement oracle7 😉 -

[Résolu]Impossible d’accéder à mon Nas depuis l'exterieur

oracle7 a répondu à un(e) sujet de tommyleedragonfly dans Installation, Démarrage et Configuration

@tommyleedragonfly D'après ta copie d'écran, je ne vois pas d'@IP externe de renseignée, il te faut mettre l'@IPv4 externe de ta box (tu peux laisser vide l'@IPv6). Cordialement oracle7 😉 -

[Résolu]Impossible d’accéder à mon Nas depuis l'exterieur

oracle7 a répondu à un(e) sujet de tommyleedragonfly dans Installation, Démarrage et Configuration

@tommyleedragonfly Essaies donc maintenant de récréer ton DDNS avec ces éléments (attention à la syntaxe !) Cordialement oracle7 😉 -

Bonjour, Je suis vivement aussi intéressé par la demande de @NY152 Cordialement oracle7 😉

-

[Résolu]Impossible d’accéder à mon Nas depuis l'exterieur

oracle7 a répondu à un(e) sujet de tommyleedragonfly dans Installation, Démarrage et Configuration

@tommyleedragonfly Bonjour, l'onglet profil serait plus indiqué non ? Cordialement oracle7 😉 -

[Résolu]Mettre un petit mot de passe sur MariaDB et sur phpMyAdmin

oracle7 a répondu à un(e) sujet de Zebulon7 dans Installation, Démarrage et Configuration

@Zebulon7 A mon humble avis la sécurité informatique pour un professionnel n'a pas de prix, ne cherches pas à passer outre sinon tu pourrais bien t'en mordre les doigts un jour et tout cela pour ne pas avoir voulu changer de simples mots de passe faciles à déchiffrer par n'importe quel pirate ! Il faut rester sérieux. Je te conseille donc vivement de changer aussi tous tes mots de passe au bureau. Ce serait une sage résolution d'autant plus que la contrainte qu'apporte la mise à jour de Mariadb10 n'est pas si importante que cela. Mais c'est toi qui vois .... A bon entendeur ....🤔 Cordialement -

[Résolu]Mettre un petit mot de passe sur MariaDB et sur phpMyAdmin

oracle7 a répondu à un(e) sujet de Zebulon7 dans Installation, Démarrage et Configuration

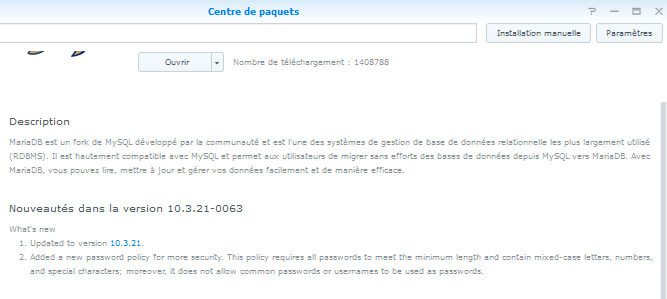

@Zebulon7 Bonjour, C'est normal, puisque la toute dernière et récente version de Mariadb 10 a renforcé cette fonctionnalité : Cordialement oracle7 😉 -

[Résolu]Impossible d’accéder à mon Nas depuis l'exterieur

oracle7 a répondu à un(e) sujet de tommyleedragonfly dans Installation, Démarrage et Configuration

@tommyleedragonfly Il suffit simplement de saisir le bon nom d'hôte i.e. celui que tu as donné lors de la création de ton compte Synology. Difficile de t'en dire plus ... Comme pour un mot de passe attention à la syntaxe. Cordialement oracle7 😉 -

@fred95 C'est vrai que cela coûte un bras mais il semble que ce soit le top. Du coup avant d'investir je cherche des retours convaincants, je ne veux pas me rater sur ce coup là ! Cordialement oracle7 😉

-

[Résolu]Impossible d’accéder à mon Nas depuis l'exterieur

oracle7 a répondu à un(e) sujet de tommyleedragonfly dans Installation, Démarrage et Configuration

Bonjour @tommyleedragonfly As-tu fais un test de connexion ? Es-tu sûr de la saisie de ton nom d'hôte et de ton adresse eMail ? car la réponse du serveur Synology est claire : il ne trouve pas l'un et/ou l'autre. Cordialement oracle7 😉 -

Script SHELL

oracle7 a répondu à un(e) sujet de Arthur Gorbana dans Installation, Démarrage et Configuration

@Arthur Gorbana Là tu te moques !!!!! De fait, c'était ta dernière chance, au revoir. -

Script SHELL

oracle7 a répondu à un(e) sujet de Arthur Gorbana dans Installation, Démarrage et Configuration

@.Shad. Laissons lui une dernière chance ... -

Script SHELL

oracle7 a répondu à un(e) sujet de Arthur Gorbana dans Installation, Démarrage et Configuration

Bonjour @Arthur Gorbana Sérieusement, tu n'as manifestement pas beaucoup cherché ! En moins de 3 secondes mon ami Google m'a fourni tout un tas de tutos sur le shell UNIX. Par ailleurs, saches qu'il ne sert à rien de demander de l'aide si toi-même tu ne fais pas un minimum de recherches. Cela dit ... Comme je suis trop gentil (cela me perdra !) commence par lire ce tuto (tu trouveras difficilement mieux) pour apprendre ainsi, ce qu'est le shell UNIX (quelle que soit la déclinaison de celui-ci,- je parle d'UNIX en général bien évidemment), après tu auras peut-être les compétences pour faire ce que tu demandes 🤔 Cordialement oracle7 😉 -

[Résolu]Accès impossible à phpMyAdmin après installation

oracle7 a répondu à un(e) sujet de byothe dans phpMyAdmin

@byothe A mon tour d'essayer de te décoder, tu peux précisé ta pensée ? 🤔 Cordialement oracle7 😉 -

DS218Play transfert de fichier lent ?

oracle7 a répondu à un(e) sujet de Kévin Pagani dans Installation, Démarrage et Configuration

@Kévin Pagani Regardes du coté des caractéristiques de tes disques, c'est peut-être eux qui plafonnent à 17 Mo/s en écriture ... Par ailleurs, @pluton212+ a raison, passes tout en Ethernet avec des câbles minimum Cat 6a puisque ta box est Déjà Gigabit (avec Du Cat 5e tu plafonnes à 100 Mbit/s) Cordialement orackle7 😉 -

[Résolu]Accès impossible à phpMyAdmin après installation

oracle7 a répondu à un(e) sujet de byothe dans phpMyAdmin

@byothe Si j'ai bien compris ce qu'a voulu dire @daffy : Au moins pour le "où" de ta question : regardes dans Paramètres PHP, sélectionnes ton profil PHP et ensuite clique sur modifier. Puis tu vas dans l'onglet "Coeur" et là dans le popup tu sélectionnes un item qui commence par "mysql". Après dans la liste des paramètres qui t'est affichée tu modifies les valeurs qui vont bien ... Cordialement oracle7 😉 -

[Résolu]Accès impossible à phpMyAdmin après installation

oracle7 a répondu à un(e) sujet de byothe dans phpMyAdmin

Bonsoir @byothe J'ai le même problème que toi lorsque je clique sur le raccourci phpmyadmin sur le bureau de dsm et je m'en sors en ajoutant /index.php à l'URL dans le navigateur. Pour information, le problème est apparu avec la dernière mise à jour du paquet php. Cordialement oracle7 -

Impossible de générer mon certificat Let's Encrypt

oracle7 a répondu à un(e) sujet de Nihydas dans Installation, Démarrage et Configuration

@maxou56 Bah c'est à rien y comprendre ! J'ai relancé le renouvellement avec le port 80 ouvert à les vents (le port 443 l'était déjà) et là cela semble être passé car la date d'expiration a changé Cordialement oracle7 😉 -

Impossible de générer mon certificat Let's Encrypt

oracle7 a répondu à un(e) sujet de Nihydas dans Installation, Démarrage et Configuration

@pluton212+ Forcément, s'il faut passer son temps à surveiller le bon renouvellement de son certificat ... C'est pas gagné ! Par ailleurs, je pose benoitement la question : est-on vraiment obligé de passer par Let'sEncrypt ? N'y-a-t-il pas d'autres organismes, tout aussi gratuits s'entend, capables de nous fournir un certificat de sécurité (j'avoue que je n'ai pas cherché) ? Cordialement oracle7 😉 -

Impossible de générer mon certificat Let's Encrypt

oracle7 a répondu à un(e) sujet de Nihydas dans Installation, Démarrage et Configuration

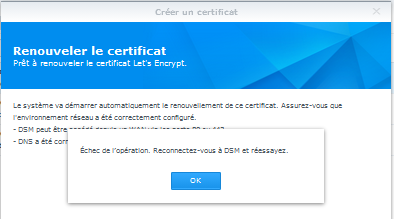

Bonjour @pluton212+ Eh bien pas chez moi, je récupère quand m^me le message d'échec de l'opération 😟 Codialement oracle7 😉 -

Impossible de générer mon certificat Let's Encrypt

oracle7 a répondu à un(e) sujet de Nihydas dans Installation, Démarrage et Configuration

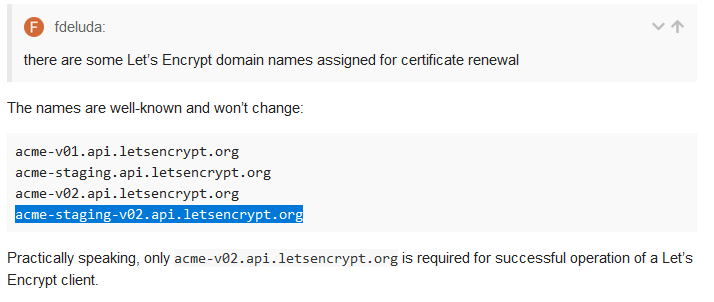

Bonjour @maxou56 Merci pour l'info, je n'avais pas vu le post de @Mic13710. En fouillant la toile j'ai trouvé ceci : Du coup, je me dis si ces URL ne changent pas, peut-être que leur @IP associées "actuelles" doivent fonctionner dans le parfeu du NAS. J'ai donc fais un tracert des deux dernières URL pour trouver les @IP correspondantes. Cela donne respectivement : 172.65.32.248 et 172.65.46.172. (Edit : c'est les mêmes @IP pour les deux premières URL) Mais malheureusement en ouvrant le port 80 du NAS sur ces deux @IP, pas de renouvellement du certificat. J'espère que les spécialistes réseau de ce forum sauront nous dire comment remplacer des URL "fixes" par des @IP valides 🤔 Cordialement oracle7 😉 -

Impossible de générer mon certificat Let's Encrypt

oracle7 a répondu à un(e) sujet de Nihydas dans Installation, Démarrage et Configuration

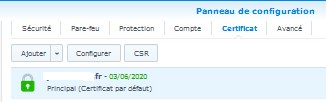

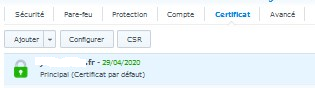

Bonjour, Désolé de m'incruster dans ce post mais j'ai aussi le même problème que @Nihydas. Dans un premier temps je souhaitais renouveler mon certificat suite à la révocation de celui-ci annoncée par Let'sEncrypt mais là impossible. Je reçois le message suivant : Je me suis alors tourné vers la solution de créer un nouveau certificat mais là aussi comme @Nihydas impossible de créer le dit certificat. Je précise que jusqu'à présent le renouvellement automatique se faisait sans problème tous les trois mois avec le port 80 ouvert dans le parfeu du NAS sur les adresses des serveurs Let'Encrypt. Par ailleurs, ce que je ne comprends pas c'est que mon certificat existant "semble" valide (tout est vert donc tout est clair !) alors faut-il tout de même le renouveler si ce n'a déjà pas été fait automatiquement : Du coup je suis dans l'expectative... Donc si quelqu'un à une solution ce serait super ! Cordialement oracle7 😉 -

Bonjour @fred95 Quand tu auras installé ton visiophone Doorbird, je serai intéressé par un retour de ta part si tu le veux bien. Merci d'avance. Cordialement oracle7😉

-

@Antimousse Il suffit de regarder tout simplement du coté AXIS, BOSCH, HIKVISION, PROVISION-ISR pour ne citer que les principales sur le marché. Ce n'est pas pour rien que la majorité des installateurs PRO utilisent ce type de matériel. Maintenant, cela nécessite un budget, comme tu le dis, un peu plus voir même plus confortable mais lorsque l'on veut faire de la surveillance vidéo DIY (comme beaucoup ici la pratique) et que l'on a un budget aussi serré, il n'y a à mon humble avis que les marques d'origine chinoise qui peuvent convenir mais et il y a bien un mais : on en a pour son argent et pas plus ! que ce soit en termes de qualité d'optique et fiabilité en général. Cordialement oracle7 😉