-

Compteur de contenus

1624 -

Inscription

-

Dernière visite

-

Jours gagnés

22

Tout ce qui a été posté par _DR64_

-

Problème avec redirection et ajout de 5000/5001

_DR64_ a répondu à un(e) sujet de Guillaume C dans Installation, Démarrage et Configuration

Bonjour @oracle7, Je suis trop fière de cette métaphore mdr -

Problème avec redirection et ajout de 5000/5001

_DR64_ a répondu à un(e) sujet de Guillaume C dans Installation, Démarrage et Configuration

Merci @DaffY 😉 -

Problème avec redirection et ajout de 5000/5001

_DR64_ a répondu à un(e) sujet de Guillaume C dans Installation, Démarrage et Configuration

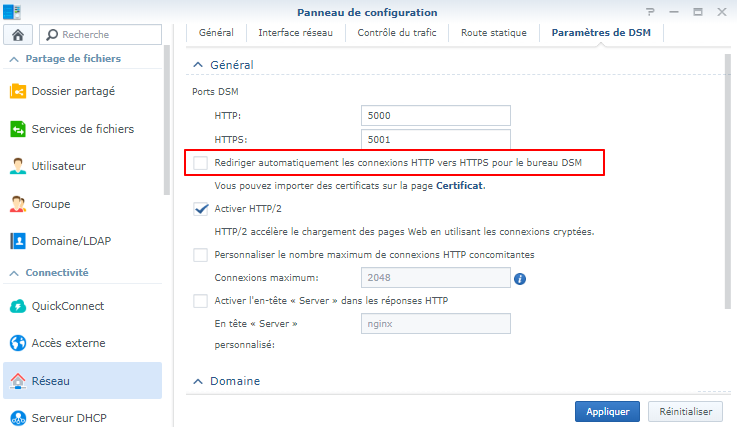

Bonjour @Guillaume C, Ton sujet n'est pas vraiment à la bonne place (Si un Modo peut le déplacer) Après pour rentrer dans les détails : LA BASE : Si tu tapes : nas.ndd.tld OU http://nas.ndd.tld (c'est la même chose en fait) dans ton explorateur internet, tu utilises le port 80 vers l'IP publique (WAN) de ta box (si tu en as une), qui redirige vers ton RT1900ac, qui redirige vers l'IP locale (LAN) du NAS (Le port 80 doit donc être ouvert vers l'IP de NAS sur ton RT1900ac) Si tu tapes : https://nas.ndd.tld (taper https est obligatoire dans ce cas là) dans ton explorateur internet, tu utilises le port 443 vers l'IP publique (WAN) de ta box (toujours si tu en as une), qui redirige vers ton RT1900ac, qui redirige vers l'IP locale (LAN) du NAS (Le port 443 doit donc être ouvert vers l'IP de NAS sur ton RT1900ac). En gros, il faut voir un ton réseau comme une énorme voie ferrée où chaque port est une locomotive transportant tes données (les wagons)... Tu as des avec agents SNCF pour avoir les informations sur les DNS (Domain Name System) qui t'indiquent quel train prendre. Des gares pour les redirections (les routeurs) pour envoyer les trains au bon endroit. COMPORTEMENT DU NAS De base, les port http et https du NAS sont respectivement 5000 pour le http et 5001 pour le https. Si tu tapes : http://nas.ndd.tld -----> port 80 vers IP.DU.NAS et le NAS redirige le port 80 en 5000 (Le port 5000 doit donc être ouvert vers l'IP de NAS sur ton RT1900ac). Si tu tapes : httpS://nas.ndd.tld -----> port 443 vers IP.DU.NAS et le NAS redirige le port 443 en 5001 (Le port 5001 doit donc être ouvert vers l'IP de NAS sur ton RT1900ac) Tu noteras que tu peux aussi cocher la case ci-dessous pour que ton NAS redirige automatiquement les entrées en 80 ou 5000 vers le port 5001 et donc toujours être en https Dans ta config du moment, il faut donc que tes ports : 80,443,5000 et 5001 soient ouverts sur ton routeur et qu'ils pointent vers ton NAS (avec une IP LAN fixe). J'espère avoir été clair je débauche juste j'en peux plus mdr :x -

Bonjour @Toms974 bienvenue à toi sur le forum !

-

Bonjour @David P bienvenue parmi nous sur le forum !

-

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

_DR64_ a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

Oui oui pour les tests mais si @TuringFan essaye sans faire ça et depuis le LAN, c'est normal que ça ne fonctionne pas. -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

_DR64_ a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

Je viens de pense un truc à la con. Si tu es chez toi, tu ne peux pas te connecter à ton VPN (logique tu es déjà chez toi) -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

_DR64_ a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

Chaque application à un port par défaut. Exemple : 22 SSH Tu peux modifier ce port en 54321 si tu veux (et c'est conseillé! Pas forcément le 54321 hein !). Ce port devient un port privé. Comme je l'ai dis juste au dessus, chaque application ou protocoles à son (ou ses) port(s) attribué(s) De ce fait, si tu veux faire du SSL VPN tu ne pourra jamais passer par le port 1194 qui lui est dédié à OpenVPN. Même principe pour le HTTP et HTTPS : Si tu joins un site en HTTP tu passeras forcément via le port 80 contre le 443 pour du HTTPS. -

Pas besoin ! Tu te connectes à (https://ndd.tld:4443) pour toi et ton routeur devrait te proposer d'installer ce qu'il faut. (en gros une carte réseau virtuelle dédiée au VPN)

-

Bonjour @pieyo0 bienvenue à toi sur le forum!

-

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

_DR64_ a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

Tu t'en sers qu'en local ? Si oui, ferme. Pour la suite je te réponds demain ma femme gueule mdr 😄 -

Bonjour @TuringFan bienvenue à toi sur le forum! 😉

-

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

_DR64_ a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

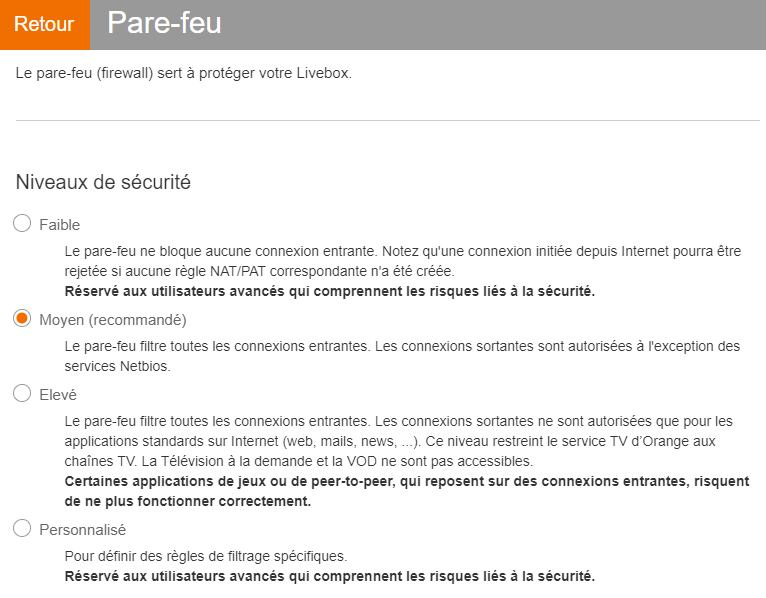

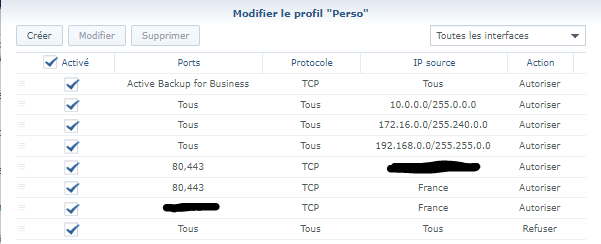

Dans mon cas : Pare-Feu LiveBox et DMZ vers le RT. Pare-feu RT SSL VPN : ouvert pour tous Remote desktop : ouvert pour tous 80 : ouvert pour tous 443 : ouvert pour tous SFTP : ouvert pour tous Active Backup : ouvert pour tous Port forwarding 80 : vers NAS1 443 : vers NAS1 SFTP : vers NAS1 Active Backup : vers NAS1 Pare-feu NAS1 -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

_DR64_ a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

Si ton RT est en DMZ de ta livebox, les ports 80 et 443 n'ont pas besoin d'être ouverts car ils passent forcément via la DMZ (DMZ = Tous les ports ouverts vers ton routeur SSL VPN : ok DNS serveur : Pourquoi faire ? Port 50 : C'est quoi ? Impec là tu es prêt pour paramétrage Reverse proxy Surtout pas le port 22 ouvert sur toute la France ! Le reste OK Pour les IPs en 127 si tu t'en a pas il n'y a pas de raison 😄 La réponse est dans la question. Tu es en LOCAL donc tu as accès à TOUT en natif. -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

_DR64_ a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

Au passage @TuringFan, il serait bien d'aller faire un petit tour dans la section "présentation" du forum avec de nous faire la tienne (comme ça on pourra un peu mieux t'aiguiller) -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

_DR64_ a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

A ma connaissance non. Mais je ne travaille pas chez Synology 😛 Pour tes ports : si tu veux être au plus simple on va dire : tu devrais avoir ouvert le port 80 et 443 vers le NAS ET C'EST TOUT <<- mais pour ça c'est reverse proxy obligé ! Si je comprend bien ce que tu me dis, toi tu as ouvert : 80 (let's encrypt) 5000 et 5001 vers le NAS c'est ça ? -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

_DR64_ a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

Là je suis pas d'accord, QuickConnect, grâce à un MONNAS.synology.ME te connecte à tout (c'est la porte ouverte à toutes les fenêtres j'ai envie de dire.) Sur PC, quand tu connectes ton VPN, soit tu as forcément un client OpenVPN. J'ai testé avec Windows seul (En bas à droite/VPN/ etc...) ça ne fonctionne pas en natif (et j'ai W10 Pro) tu es obligé d'aller bidouiller des lignes de registre pour que ça marche! Là avec SSL VPN tu te connecte, tu télécharges les paramètres réseau (car c'est ça en gros) et ça marche. Simple / rapide / efficace. Avant tout, pour joindre ton NAS depuis l'extérieur, tu rentres un domaine ou un sous domaine ? nas.mondomaine.fr ou mondomaine.fr ? -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

_DR64_ a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

Bonjour @TuringFan Juste pour le NAS, tu exporte ensuites ton certificat sur le RT. (je mentionne de nouveau par la même occasion que j'ai les ports 80 et 443 ouverts seulement sur la France et que malgrès une erreur quand je renouvelle le certificat, cela fonctionne quand même !) L'accès aux sous domaines (reverse proxy) se paramètre dans ton NAS pour que seulement tes plages IP LAN/VPN soient autorisées. -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

_DR64_ a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

Effectivement, j'ai oublié de te dire ça 😁 mais c'est précisé dans la conifg. Du coup maintenant tu as accès à ton routeur même ton NAS éteint et tu peux le redémarrer avec ds router 😉 ça peu servir ! -

C'est compliqué au début comme la vie en couple mais après sa s'arrange 😄

-

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

_DR64_ a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

Moi c'est le certificat LE du NAS1 que j'ai importé. Je n'ai pas de Wildcard -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

_DR64_ a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

J'ai mis en place le VPN de synology, il est très bien, tu as même l'application VPN Plus sur mobile ! Il faut activer toutes les Licenses (en bas à gauche de la photo) c'est gratuit jusqu'en septembre ! profite PS : Si le split tunneling n'est pas activé, le client VPN va prendre l'adresse IP publique de ta box et va avoir accès à toute ton architecture réseau (vraiment comme si tu été branché au cul de ton routeur) Si le split tunneling est activé tu va avoir l'IP Publique de l'endroit où tu te trouve physiquement et tu va seulement avoir accès aux plages d'ip que tu aura enregistrée. De ce fait: Sans split tunneling, TOUT passe par ton VPN. Même quand tu navigues sur internet Avec split tunneling, SEULEMENT les plages d'ip enregistrée au préalable passeront par ton VPN. C'est une façon de cloisonner un peu en quelque sorte. -

Reverse Proxy / Accès externe à un RT2600ac / Configuration VPN Plus

_DR64_ a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

Je ne sais pas trop sur le coup car de mon côté la case est restée décochée. N'oublie pas par contre de faire un ipconfig/flushdns dans ton invite de commande quand tu changes tes paramètres. Bonne chance 😛 -

bonjour @amanette bienvenue à toi sur le forum! il n'est pas présent dans tes paquet ? Le téléchargement se met en erreur ?

-

Bonjour @Jibe75 bienvenue à toi sur le forum!