TuringFan

Membres-

Compteur de contenus

388 -

Inscription

-

Dernière visite

-

Jours gagnés

1

Tout ce qui a été posté par TuringFan

-

-

@oracle7 : mais si je comprends bien cela est valable pour un VPN sur un NAS (qui est derrière un RT). Quid de la situation où on souhaiterait accéder au RT via VPN (il ne serait donc protéger par aucun pare-feu en dehors du sien car en DMZ de la LiveBox) mais le 1701 devrait être ouvert poour le fonctionnement du VPn non ? @Juan luis Pas certain de comprendre (voire certain de ne pas comprendre) ?

-

@Juan luis Merci pour ta réponse éclairante, j'avais donc cette fois-ci à peu près bien cerné le concept. du coup dans cette configuration comment devons nous régler le parefeu : avec une ouverture 1701 ou non ? Fenrir indique explicitement qu'il ne faut pas l'ouvrir ou transférer sur le routeur mais dans ce cas c'est le routeur qui héberge le serveur VPN et non plus le NAS ! As tu une idée ?

-

Certificat Let's Encrypt / Domaine non valide !! ?

TuringFan a répondu à un(e) sujet de TabasKo dans Installation, Démarrage et Configuration

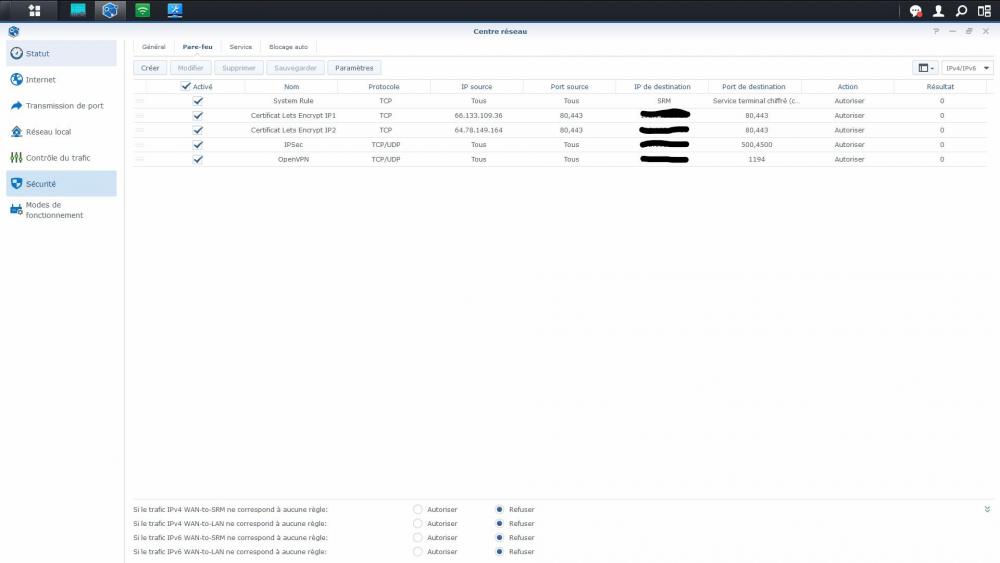

Oui, bien vu : j'ai volontairement décoché cette option poour avoir plus de possibilité sur les règles per-feu, notamment faire de la discrimination d'IP sources. Par ailleurs en tapant uniquement nas.ndd.eu le port 5001 est automatiquement ajouté et j'arrive sur la page du DSM en revanche je dois mettre le port pour le routeur, rt.ndd.eu. je ne comprends pas cette dissymétrie de comportement entre nas.ndd.eu et rt.ndd.eu tant au niveau du certificat que du port ajouté seul par le navigateur ? Au fait @oracle7 as tu résussi à utiliser le nom de domaine depuis un accès VPN sans décocher l'option de "passerelles multiples" sur le NAS ? Merci encore, -

Certificat Let's Encrypt / Domaine non valide !! ?

TuringFan a répondu à un(e) sujet de TabasKo dans Installation, Démarrage et Configuration

TOP @oracle7, Tu m'as encore aidé à résoudre un problème ! un merci de plus donc ! PS : si je n'accède qu'en local ou en VPN à mon NAS y a t il une contre indication à désactiver les règles 443/80 sur le RT et le NAS ou à contrario à les laisser toujours actives ? Merci encore ! Je viens également de me rendre compte que pour que mon navigateur ne m'inique pas la page comme dangereuse il fallait supprimer le certificat par défaut en synology.me. Après relecture c'était bien indiqué dans le tuto de fenrir sur la sécurisation. En revanche lors de la certification de mon ndd;eu j'ai également fait certifié de "sous domaine" (abu de langage car grâce à ce forum nous savons que ça n'existe pas) en nas.ndd.eu et en rt.ndd.eu : celui en nas.ndd.eu apparait comme sécurisé mai pas celui en rt.ndd.eu ! As tu une idée du problème ? -

Bonjour, Question d'un novice : Que faire dans le cas où l'on souhaiterait avoir un accès en VPN à son routeur (Synology utilisant VPN Plus Server) monté en DMZ derrière sa Livebox ? Je crois en effet comprendre que le pare-feu de la Livebox est complètement transparent pour tous les éléments en DMZ. Existe t il un tuto sur VPN Plus Server (serveur VPN pour routeur Synology). Je vois en effet qu'il propose beaucoup d'autres choses que je ne maitrise pas comme des bureaux distants, des web VPN, des VPN SSL, SSTP, etc. Même pour les protocoles standards il y a des aspects supplémentaires, la plage IP du client par exemple : à quoi cela correspond ? On peut également choisir son DNS en L2TP, comment le faire avec VPN Server (sur NAS) ? Merci d'avance pour vos retours,

-

Certificat Let's Encrypt / Domaine non valide !! ?

TuringFan a répondu à un(e) sujet de TabasKo dans Installation, Démarrage et Configuration

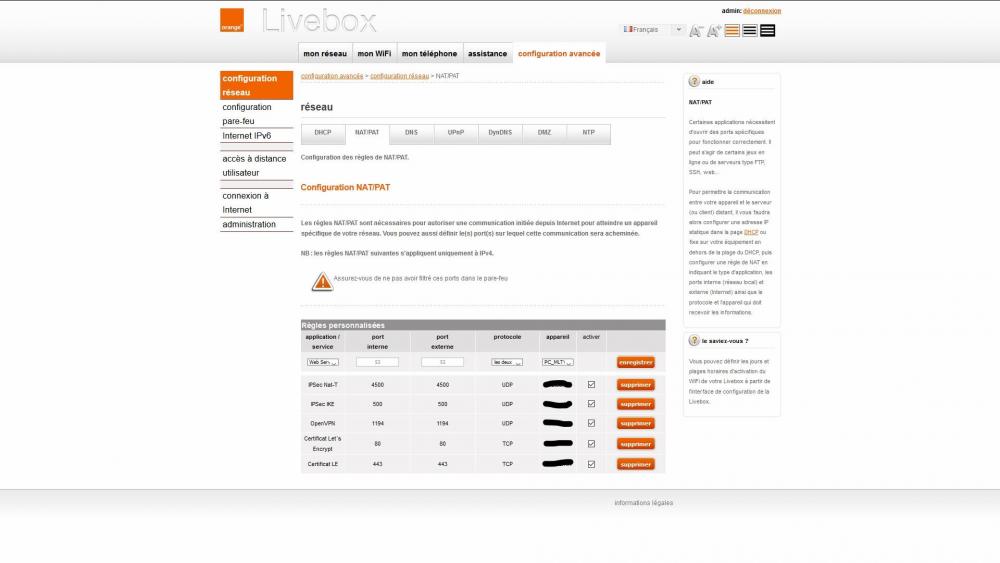

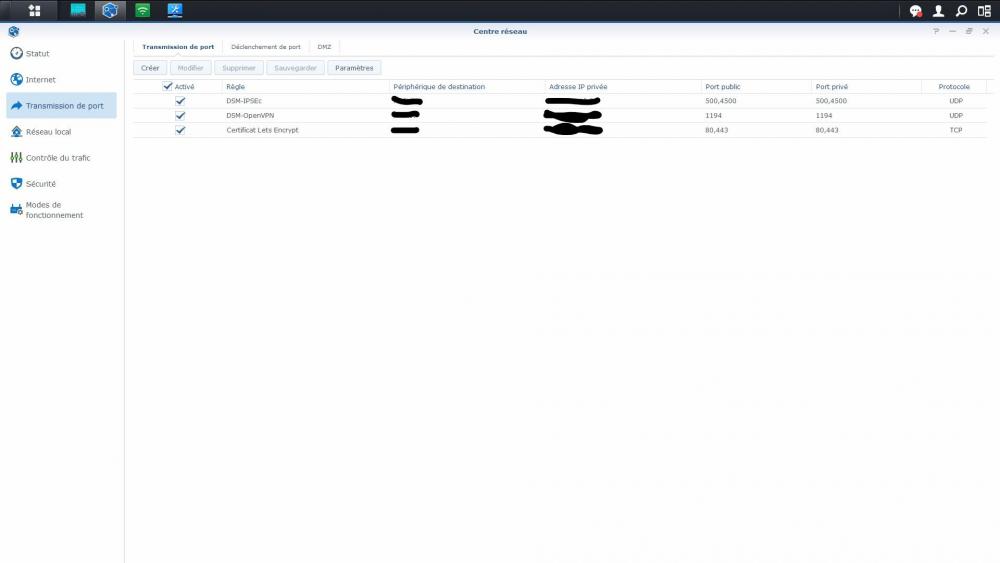

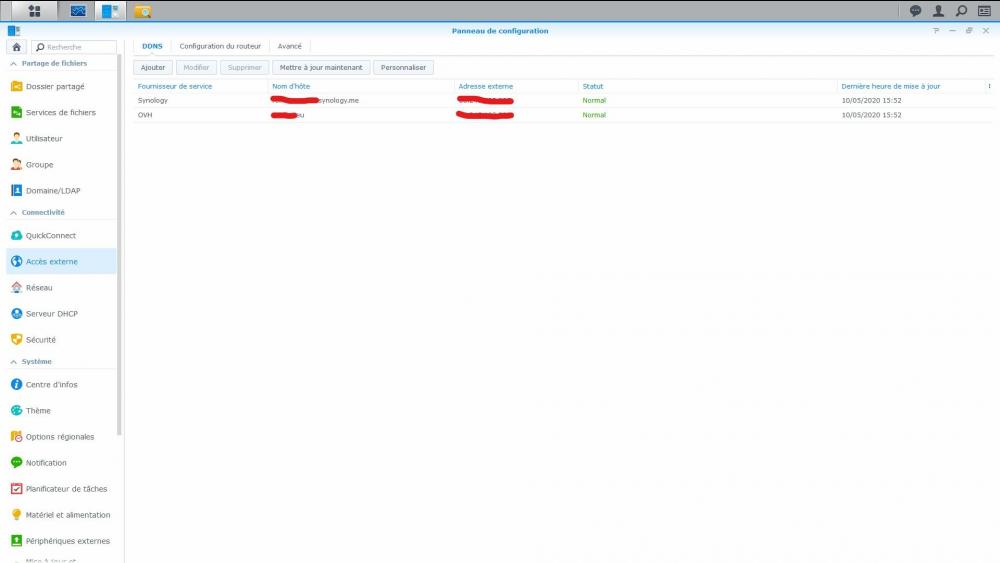

Bonjour @Mic13710 et @Dimebag Darrell, Je suis novice en réseau et je suis face au même problème : "Echec de la connexion à Let's Encrypt. Assurez-vous que le nom de domaine est valide" quand j'essaie de créer un certificat pour ndd.eu. J'ai attendu plus d'une dizaine de jours avant de renouveler mon test. J'ai également testé mon domaine ici et j'ai bien mon IP qui est affichée. J'avais historiquement créé un certificat sur mon domaine en synology.me (en intégrant ndd.eu en domaine supplémentaire) lorsque j'avais suivi le tuto de sécurisation de Fenrir : aucun problème alors. Je me dis que c'est probablement moi qui ai fait une mauvaise configuration, j'ai mon NAS derrière un routeur Synology en DMZ de ma Livebox. Ci-après les captures d'écran de mes configurations. Merci d'avance pour votre éventuelle aide car je sèche complètement. -

Bonsoir @Juan luis, merci pour ta réponse. Oui aucun problème d'accès internet. Très bon point @Einsteinium Justement pas clair pour moi car dans le centre réseau de mon routeur Synology j'ai différents champs : DNS Server (dans le menu connexion du volet internet) : j'ai indiqué l'IP privée de mon NAS Configurer manuellement DNS Server (dans le menu connexion du volet internet) : j'ai indiqué les IP publique des serveurs DNS FDN. DNS principal et secondaire (dans le menu DHCP du volet réseau local) : j'ai indiqué l'IP privée de mon NAS puis l'IP privée de mon routeur (qui fait passerelle). Dans quel champs dois-je mettre quoi ?

-

Bonjour, Je me permets de vous écrire pour solliciter votre aide sur un problème que je n'arrive pas à résoudre et sur lequel nous avons déjà échangé avec @oracle7. Grace au super tuto VPN de Fenrir je peux me connecter avec succès à mon NAS en VPN L2TP/IPSec et OpenVPN. Grace à ce super tuto DNS je peux accéder en local à mon NAS via nas.ndd.eu (loué chez OVH). Or après connexion en VPN je ne peux me connecter à mon NAs qu'avec son IP privvée mais pas en utilisant nas.ndd.eu. NB : Mon NAS est monté derrière un routeur lui-même en DMZ de ma Livebox, le DHCP du routeur indique comme DNS principal l'IP privée de mon NAS. L'option DoH est désactivée car j'ai l'impression qu'en l'activant je ne peux plus choisir mon DNS principal). J'ai indiqué l'IP locale de mon NAS dans le champ "Serveur DNS préféré" du menu "Général" du volet "réseaux" du panneau de configuration de mon NAS. J'ai cliqué sur "définir la configuration réseau automatiquement (DHCP)" du menu "Interface utilisateur" du volet "réseaux" du panneau de configuration de mon NAS. J'ai remarqué un impact erratique de l'option "Activer les passerelles multiples" dans les paramètres avancés du du menu "Général" du volet "réseaux" du panneau de configuration de mon NAS : en cliquant activant cette option l'accès via nas.ndd.eu fonctionne un temps pour le L2TP/IPSec puis cela échoue de nouveau m'obligeant à repasser par l'IP privée du NAS : peut être une inertie générée par un changement d'IP dynamique qui se fait rarement ou un TTL élevé ? Je redirige tout mon trafic dan sle VPN, que ce soit en L2TP/IPSec (pas le choix) ou en OpenVPN (redirect-gateway def1 décommenté dans le fichier de configuration). Aujourd'hui, je souhaiterais pouvoir accéder à mon NAS en OpenVPN et/ou L2TP/IPSec via nas.ndd.eu de façon pérenne et en ayant l'option "passerelle multiple" activée (car je comprends qu'elle est indispensable pour que le NAS soit client VPN : ce que je veux également faire). La résolution de ce problème m'aiderait beaucoup à titre personnel mais probablement beaucoup d'autres personnes aussi comme @oracle7. @maxou56, @PiwiLAbruti, @Einsteinium, @Jeff777 qui m'avez déjà souvent aidé, auriez-vous une solution ?

-

@oracle7, Comme d'habitude merci pour toutes tes explications : je vais investiguer sur cette histoire de DNS depuis un VPN mais ça doit être faisable, @Fenrir le mentionne explicitement dans son tuto : Je vais regarder avec attention ton lien mais sans vouloir être pessimiste j'ai lu dans différentes sources qu'herberger un serveur email en IP dynamique était effective possible mais que cela était moins fiable. comprendre que tu pourras très probablement envoyer des emails mais que certains serveurs vont te black lister et tu risque donc de tous simplement pas recevoir certains emails. j'imagine que si tu mets un serveur email sur ton NAS c'est plutôt pour des emails sérieux voire important que pour de la pub, un système non fiable est dans ce contexte rédhibitoire. Eléments formalisés par Synology dans leur tuto : "Un système de messagerie doit impérativement posséder une adresse IP statique externe. Bien qu'il soit possible de faire fonctionner un système de messagerie avec une adresse IP dynamique, cette solution n'est pas aussi fiable qu'une adresse IP statique. Par conséquent, nous vous recommandons d'enregistrer une adresse IP statique externe pour votre système de messagerie. " J'espère vivement me tromper !

-

@oracle7 Je reviens tardivement sur ce sujet. En local mon DNS fonctionne. Mes accès VPN OpenVPN et L2TP/IPSec sont fonctionnels. J'ai supprimé les IP en 10. dans la zone (unique) et la vue (unique) que j'avais créé. J'ai créé une zone et une vue spécifiques à OpenVPn qui ont pour IP source 10.0.0.0/255.0.0.0 et qui pointe vers 10.8.0.1 J'ai créé une zone et une vue spécifiques à L2TP/IPSec qui ont pour IP source 10.0.0.0/255.0.0.0 et qui pointe vers 10.2.0.0 En local mon DNS fonctionne toujours mais en VPN cela ne fonctionne toujours pas. Après un flushdns je vosi que mon DNS par défaut en VPN est une IP en 172.20 : je ne vois pas du tout ce que c'est ? Ai-je mal fait quelque chose ? Par ailleurs comment le serveur DNS fait il la différence entre mes clients OpenVPN et L2TP/IPSec si les IP sources sont les mêmes ? Par ailleurs quand je me connecte avec OpenVPN il m'assigne une adresse en 10.8.0.x (avec x<>1) : je comprends que le 10.8.0.1 est l'adresse de début des IP OpenVPn et qu'en fonction du nombre ed connexions celles-si peuvent varier en s'incrémentant à partir de celle-là, est-ce correct ? Dans la configuration basique (celle du tuto) les IP sources en 10.0.0.0/255.0.0.0 ne permettent elles pas de gérer également les clients VPN au même titre que les locaux ? pourquoi faut il des règles spécifiques aux VPN ? Merci d'avance,

-

Bonjour, Quelles en sont les potentielles conséquences. Merci d'avance,

-

VPN Routeur vs VPN NAS

TuringFan a répondu à un(e) sujet de TuringFan dans Installation, Démarrage et Configuration

@Einsteinium Post à jour pour t'inclure LOL. Merci pour ton retour. Je ne maitrise pas les VPS, peux tu stp m'expliquer rapidement l'intérêt de cette configuration ? Concernant les VPN NAS/RT as tu des arguments techniques ? Je manque vraiment de connaissance pour répondre à ma question et mes différents sujets ... Merci d'avance, -

VPN Routeur vs VPN NAS

TuringFan a répondu à un(e) sujet de TuringFan dans Installation, Démarrage et Configuration

@.Shad., @unPixel, @maxou56, @Jeff777, @nathann60, @PiwiLAbruti, @Einsteinium je me permets de vous inviter dans ce débat puisque vous êtes des contributeurs populaires sur le super tuto VPN Server de @Fenrir -

VPN avec routeur ou avec Syno ?

TuringFan a répondu à un(e) sujet de declencher dans Installation, Démarrage et Configuration

Bonjour @declencher, Finalement quel choix as tu fait et pourquoi ? Il y a un sujet dédié ici. Cordialement, -

Pour info j'ai créé un sujet dédié ici.

-

Bonjour, Avant tout je suis novice en réseau et avec les forums : pardon d'avance si ce sujet a déjà été traité et/ou qu'il n'est pas au bon endroit. Contexte Je dispose d'un NAS DS418 et d'un routeur MR2200ac. Je souhaiterais (i) accéder à mon NAS à distance via un VPN et (ii) le cacher en configurant mon NAS comme client d'un fournisseur de VPN tiers. Ces modèles de NAS et Routeur permettent tous les deux d'héberger un serveur VPN et/ou d'être client VPN. Questions Selon vous, dans le cas général (pour que cela réponde au plus grand nombre), quelle est la meilleure combinaison ? C1 : serveur VPN sur le routeur & client VPN sur le routeur C2 : serveur VPN sur le routeur & client VPN sur le NAS C1 : serveur VPN sur le NAS & client VPN sur le routeur C1 : serveur VPN sur le NAS & client VPN sur le NAS Dans le cas des choix C1 et C2 comment configurer le port 1701 (Fenrir indique en effet dans son tuto VPN que celui ci doit être ouvert sur la machine qui porte le serveur VPN mais fermé / non forwardé sur le routeu) ? Et pourquoi ? Remarques Je n'ai pas les compétences pour répondre seul à cette questions mais j'ai déjà pensé à plusieurs sujets qui pourraient rentrer en compte. Sujet #1 : accès à toutes les machines du réseau Probablement plus naturel via un VPN routeur. Ce qui peut-être vu au choix comme une fonction de plus du réseau ou comme une augmentation de la "surface" et donc un risque plus grand pour la sécurise. Je crois para ailleurs que cela est également faisable avec l'option "autoriser les client a accéder au serveur LAN" du NAS. Sujet #2 : être taillé pour un VPN Je me dis qu'un NAS est probablement mieux taillé (hardware, software) pour faire serveur VPN ? Peut-être des sujets de débit aussi ? Sujet #3 : Web VPN Je crois comprendre que le paquet VPN Plus Server du routeur permet un accès VPN depuis un navigateur et donc sans configuration des clients ? Je n'ai rien lu de tel sur les paquets NAS. Est-ce également possible ? Quel est l'impact d'un point de vue sécurité ? Sujet 4# : option passerelle multiple Comme déjà évoqué sur ce forum, il semblerait que l'option "passerelle multiple" soit indispensable pour que le NAS soit client d'un VPN or elle semble amener des anomalies dans le comportement su serveur VPN sur le NAS pour les clients OpenVPN. Sujet 5# : compatibilité serveur VPN et client VPN Sauf erreur de ma part, j'ai cru lire que le fait d'avoir un serveur VPN sur votre machine (NAS ou Routeur) pouvait nous imposer de devoir être client VPN (si le client est cette même machine) en utilisant un protocole différent du serveur VPN. Exemple OpenVPN pour le serveur impose l'utilisation du L2TP/IPSec en tant que client et vis-versa. Est-ce correct ? Si oui, il a probablement un intérêt à avoir une première machine en tant que serveur VPN et la seconde en tant que client afin de laisser plus de flexibilité sur le serveur VPN en proposant à ses clients OpenVPN et L2TP/IPSec ? Sujet 6# : autres appareils du réseau Dans le cas où l'on souhaiterait cacher d'autres appareils de son réseau (box domotiques, caméra IP, etc.) un accès VPN sur le routeur pourrait peut-être permettre d'accéder à ces appareils même en cas de bannissement internet (de ces appareils par le routeur) : l'option serveur VPN sur le routeur semblerait alors intéressante. Alternativement, on pourrait conserver un accès à internet à ces appareils (pour les MAJ notamment) mais en les cachant via une configuration en client VPN du routeur. Enfin forcer certains appareils à être derrière un VPN en tant que client (via le routeur) pourrait être contrariant ou à contrario avantageux (TV géolocalisée dans un autre pays et obligeant/permettant une utilisation d'un service de VOD d'un autre pays). Un routeur en client VPN pourrait également permettre de faire bénéficier tous les appareils du réseau d'un antipub. Sujet 7# : tous ce à quoi je ne pense pas mais vous si ! In fine je pense que la réponse sera à géométrie variable en fonction des besoins et contraintes de chacun mais cela ne dispense pas de nourrir préalablement cette réflexion d'arguments factuels sur chaque sujet, d'autant plus qu'il y probablement beaucoup de sujet non anticipés dans ce post. Pour info, un premier élément de réponse a été apporté par @Mic13710 dans ce message. @oracle7 semble également intéressé par ce sujet selon ce post. A vos claviers et merci d'avance à tous ceux qui pourrons apporter des arguments en faveur d'une configuration ou d'une autre et ainsi nous permettre de faire un choix "éclairé" !

-

Je me réponds car une première réponse a notamment été proposé par @Mic13710 ici. @Mic13710 dans la cas d'un NAS Synology et d'un routeur Synology (qui fait donc serveur VPN au moins en OpenVPN et en L2TP/IPSec) quel serait ton conseil ? Argument #1 : accès à toutes les machines du réseau Probablement plus naturel via un VPN routeur. Ce qui peut-être vu au choix comme une fonction de plus du réseau ou comme une augmentation de la "surface" et donc un risque plus grand pour la sécurite. Je crois para ailleurs que cela est également faisable avec l'option "autoriser les client a accéder au serveur LAN" du NAS. Argument #2 : être taillé pour un VPN Je me dis qu'un NAS est probablement mieux taillé (hardware, software) pour faire serveur VPN ? Peut-être des sujets de débit ? Argument #3 : Web VPN Je crois comprendre que le paquet VPN Plus Server du routeur permet un accès VPN depuis un navigateur et donc sans configuration ds clients ? Je n'ai rien lu de tel sur les paquets NAS. Est-ce également possible ? Quel est l'impact d'un point de vue sécurité ? Argument 4# : option passerelle multiple Comme déjà évoqué sur ce forum, il semblerait que l'option "passerelle multiple" soit indipensable pour que le NAS soit client d'un VPN or elle semble amener des anomalies dans le comportement de l'OpenVPN. Dans le cas ou nous utiliserions des clients en OpenVPN pour nous connecter à notre réseau local (via routeur ou NAS justement) et mettre son NAS en client d'un fournisseur de VPN tier peut être faudrait il alors qu'un appareil (routeur ou NAS) soit client VPN et que l'autre soit serveur VPN (NAS ou routeur) ? EN bref ne pas avoir client VPN et serveur VPN sur la même machine. Argument 5# : tous ce à quoi je ne pense pas mais vous si ! Preneur de vos éventuels commentaires sur tous ces points.

-

Bonjour, J'ai suivi ce tuto avec succès pour le L2TP/IPSec et l'OpenVPN. Aujourd'hui j'ai un problème le L2TP/IPSec fonctionne très bien mais quand je lance l'OpenVPN le montage du tunnel semble fonctionner (connexion active dans la liste des connexions VPN Server + "Sequence Completed" dans les log de l'OpenVPN) pourtant impossible de me connecter au NAS en tapant l'IP dans le navigateur (comme je le fais avec le L2TP/IPSec). Une idée de ce qui pourrait générer ce problème ? NB : mon NAS est derrière un Routeur en DMZ de ma Livebox Merci d'avance pour toute aide,

-

@oracle7 Non j'avais @IP RT à la place de @IP NAS mais dans les deux cas ça me donne la même chose : Un nslookup + google.fr est correctement résolu sur un DNS dont l'IP est celle du RT ! Un nslookup + google.fr + @IP NAS est correctement résolu sur un DNS dont l'IP est celle du NAS (logique). Un nslookup + nas.ndd.eu est correctement résolu sur un DNS dont l'IP est celle du RT. Hors le pointage de nas.ndd.eu n'est défini que sur le DNS du NAS : je comprends donc que par défaut mon PC (en tant que client du sous réseau de mon RT) interoge le DNS du RT qui lui même renvoie vers celui du NAS. Mon DNS par défaut affiché est donc celui du RT mais celui qui fait la résolution est celui du NAS. En effet l'IP de mon NAS est indiqué dans le DNS préférentiel de mon RT dans le réseau local. Je ne maitrise pas bien la différence entre le DNS indiqué dans internet et celui indiqué dans réseau local, surtout que dans la partie Internet il y a aussi la partie configurer manuellement DNS Server ... Bref trois champs de DNS ... Un peu perdu mais ça marche (avec @IP NAS ou @ IP RT dans ton troisième champs jaune d'aiileurs). Reste maintenant à voir le comportement du DNS en wifi invité et en VPN. J'espère avoir été plus clair. Voici ce que j'observe : Résolution correcte de nas.ndd.eu Impossibilité d'accéder au RT Impossibilité d'accéder au NAS

-

@oracle7 c'est bon, je pense avoir compris Facialement mon serveur DNS par défaut est bien celui de mon routeur car il gère mon sous réseau mais celui-ci renvoie bien vers le DNS de mon NAS. J'ai donc une bonne résolution de mon nas.ndd.eu vers l'IP locale de mon NAS. En local OK donc, reste à voir pour le VPN.

-

@oracle7 De retour sur ce sujet après la mission DMZ ... Sur mon routeur j'ai bien indiqué l'IP locale (sur le sous réseau de mon RT) de mon NAS en 192.168.X.y en tant que DNS principal (j'ai été obligé de décocher l'option DoH pour ça d’ailleurs). Mon NAS est bien accessible via cette IP. Mais quand je fais un nslookup sur mon client (paramétré par défaut) mon DNS est celui de mon routeur en 192.168.X.1 bien que j'ai visiblement accès au DNS de mon NAS pour faire une résolution (nslookup résolu sans problème en précisant l'IP locale de mon NAS). Bref, je ne comprends pas pourquoi mon DNS par défaut n'est pas celui de mon NAS ?

-

RT2600AC en DMZ derrière Livebox4 et Configuration IPTV

TuringFan a répondu à un(e) sujet de oracle7 dans Routeur RT2600AC

OK je vais donc créer deux règles NAT sur ma Livebox. Dois-je aussi rajouter ces deux règles sur le Routeur ? Question bien plus pertinente en fait ! Coté ouverture/fermeture j'ai vu qu'il y avait du port triggering sur le routeur , peut être une piste ... Coté script, une question très bête mais où devons nous les écrire ? -

Bonjour, Merci pour ce super tuto ! Je comprends que cette option est incompatible avec le choix d'un DNS préférentiel qui serait celui hebergé par un NAS du sous réseau géré par le routeur ? Est-ce exact ? Cordialement,

-

RT2600AC en DMZ derrière Livebox4 et Configuration IPTV

TuringFan a répondu à un(e) sujet de oracle7 dans Routeur RT2600AC

@Einsteinium merci pour ces précisions Peut être utile pour permettre l'arbitrage de cette question ? Au regard de tes remarques peut-être plus pertinent de tout mettre sur le NAS ?