Tout ce qui a été posté par TuringFan

- [TUTO] [Pas-à-pas] Sécurisation du NAS - pour DSM 7

-

[TUTO] DNS Server

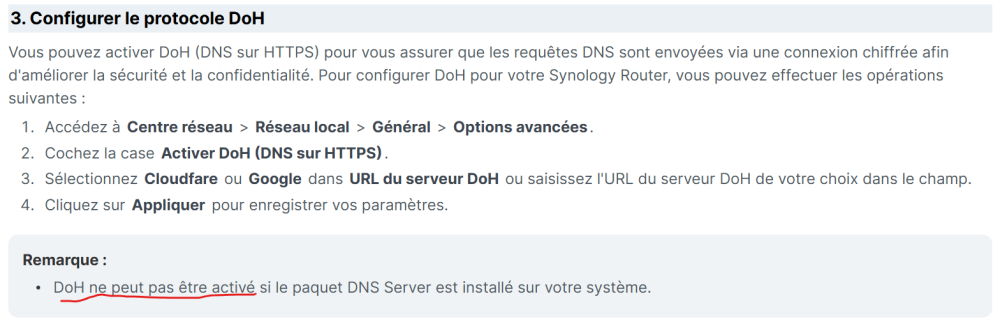

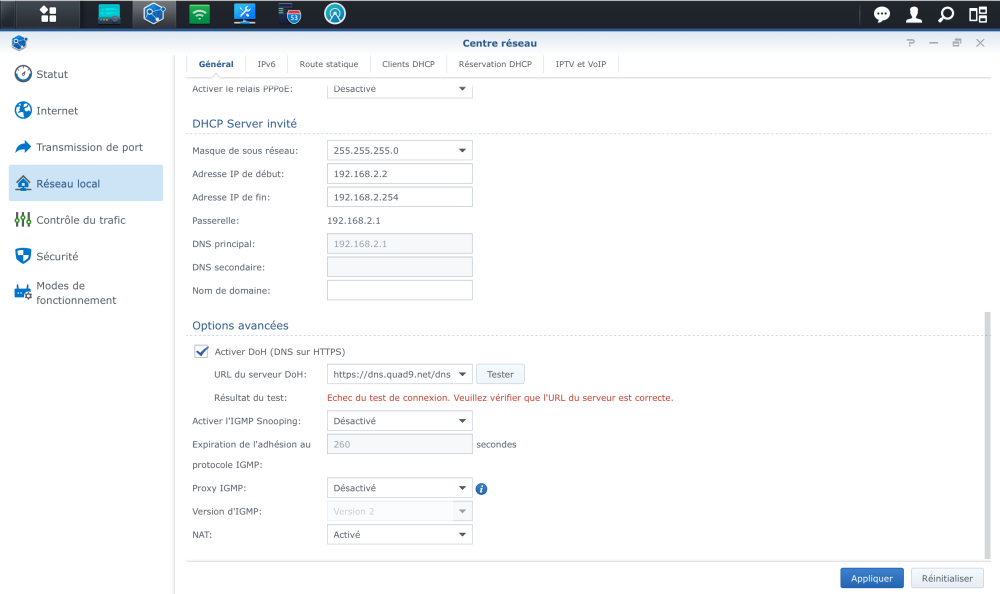

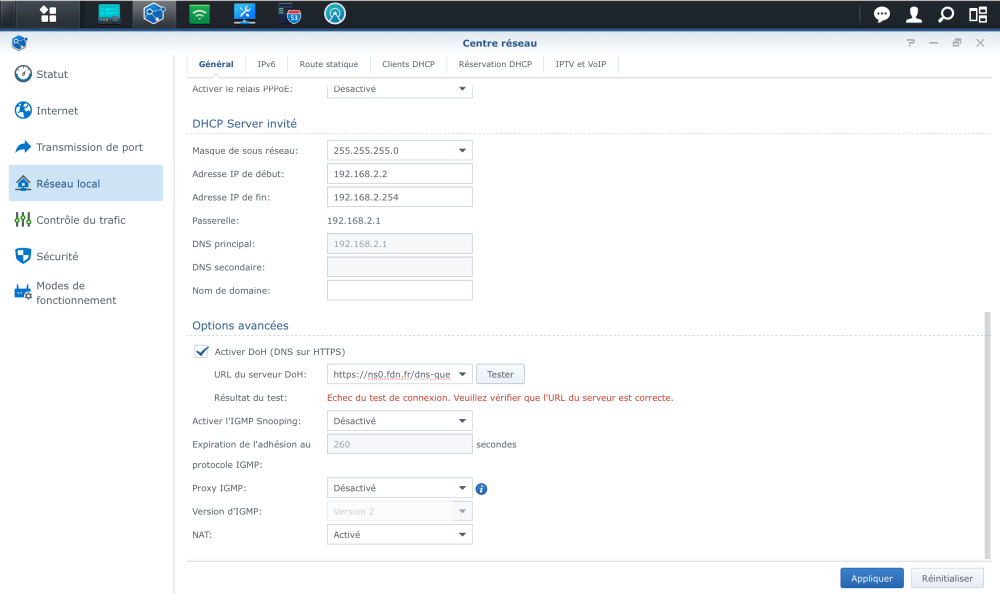

Bonjour à tous, J'ai mis en place ce tuto mais à l'occasion de problèmes (a priori maintenant résolus) sur les serveurs FDN rencontrés ils y a quelques semaines j'ai regardé de nouveau ce sujet et aujourd'hui je suis un peu perdu entre les différents paramètres de configurations disponibles dans Synology. Mon réseau est administré par un routeur Synology et j'ai également un NAS Synology dessus. Sur mon routeur est par ailleurs installé le paquet DNS Server. Configuration du routeur Le centre de réseau permet de renseigner : un serveur DNS préféré et un serveur DNS de remplacement dans la section Internet. une URL pour utiliser un DoH dans la section réseau local. Le paquet DNS Server permet de renseigner : deux redirecteurs DNS dans la section résolution. Configuration NAS Le panneau de configuration permet de renseigner un serveur DNS préféré et un serveur DNS de remplacement dans la section Réseau du menu Connectivité. Mes observations Je comprends de la documentation Synology que l'utilisation du DNS Server sur le routeur est incompatible avec l'activation du DoH (cf. capture d'écran ci-dessous). Malgré cela j'ai remarqué un fonctionnement erratique du DoH : que le test de connexion du DoH fonctionne très bien si ont utilise le service DoH Cloudfare et qu'on indique 1.1.1.1 en adresse IP du serveur DNS préféré (ce qui correspond à un DNS également géré par Cloudfare) mais qu'en revanche si une autre adresse IP de serveur DNS préféré est indiquée (comme ceux de FDN) alors le test de connexion échoue systématiquement que les tests de connexion du DoH échoue systématiquement avec d'autres services DoH tels que Google ou ceux de FDN. Mes questions Faut il abandonner définitivement l'usage d'un DoH si nous utilisons le paquet DNS Server ou existe-t-il une solution de contournement. Quelle est la bonne configuration du routeur (idéalement qui apporte aussi de la confidentialité) ? Quelle adresse IP de DNS préféré mettre ? La même que la passerelle ? Indiquer celle de serveurs tiers (FDN, Cloudfare, etc.) ? Faut il désactiver complètement le DoH sur le centre de réseau du routeur ? Quid des redirecteurs du paquet DNS Server ? A quoi servent les redirecteurs ? Quelle est la différence entre la stratégie "rediriger d'abord" et "transférer uniquement" ? Faut il activer les redirecteurs ? Quelles adresses de redirecteur indiquer ? Quelle est la bonne configuration du NAS (idéalement qui apporte aussi de la confidentialité) ? Faut-il bien indiquer l'IP locale du routeur (sur lequel DNS Server est installé) en tant que DNS du NAS ? Merci d'avance pour votre aide,

-

[TUTO] Certificat Let's Encrypt avec acme.sh & api Ovh en Docker (DSM6/7) (Update 07/09/22)

Bonjour @Norm, De mon côté je reçois toujours cette notification et plus globalement mes taches planifiées ne semblent pas permettre la création puis le déploiement du certificat. Je le fais donc manuellement à l'approche du renouvellement en exécutant la tache de création via le gestionnaire de tache puis je vais directement chercher les fichiers via WinSCP et fait un import sur mon NAS. Cette solution est loin d'être optimale mais je dois mettre à jour mon certificat sur mon NAS mais aussi mon Routeur ainsi que sur un autre couple NAS / Routeur (qui me sert à faire des backups automatiques avec hyperbackup) sur un réseau distant auquel j'accède via VPN. Bref dans tous les cas je ne savais pas comment automatiser le déploiement dans cette configuration. De mon côté ce qui aiderait vraiment c'est surtout avoir des certificats qui durent plus longtemps que 3 mois. Désolé car ça ne doit pas bcp t'aider.

-

[TUTO] DNS Server

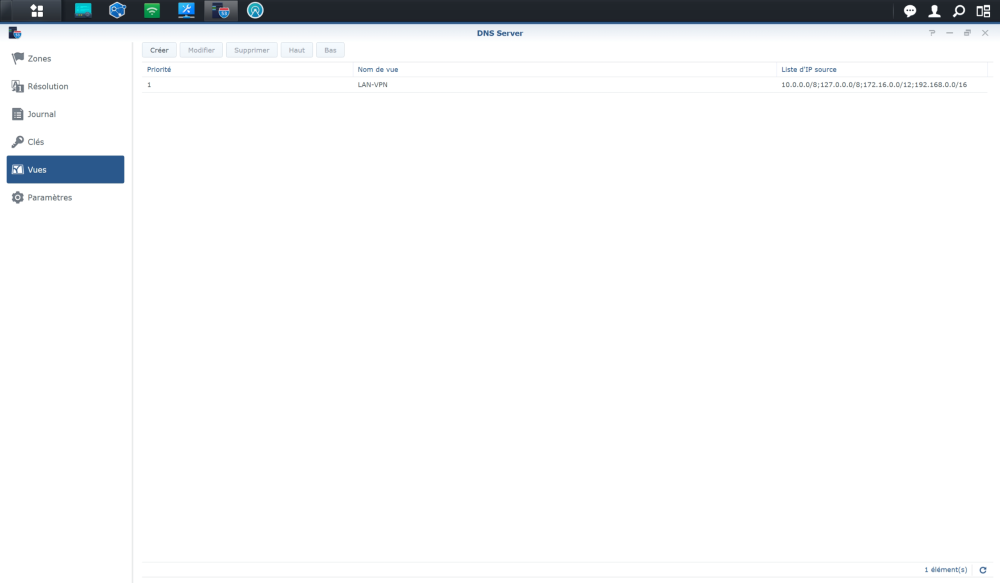

Aujourd'hui je semble avoir récupéré un accès fonctionnel à internet sauf le cas ci-dessous. Comme évoqué dans mon précédent message j'ai de nombreux "raccourcis" du type service.ndd.tld qui me permemnt d'accéder à différents services (souvent des paquet sur mon NAS) et correspondent à des entrées du type : service.ndd.tld CNAME 0 ndd.tld sur le DNS de mon registrar (OVH) pour les IP sources du WAN service.ndd.tld A 86400 192.168.10.21 sur le paquet DNS Server (installé sur mon routeur) pour les IP sources du LAN https://service.ndd.tld:443 vers http://localhost:X sur mon reverse proxy (installé sur mon NAS) pour les IP sources du LAN/VPN/WAN avec parfois des contrôles d'accès sur certaines entrées du reverse proxy qui imposent d'utiliser une IP source sur une plage LAN/VPN J'observe alors que je n'ai aucun problème dans la majorité des cas sauf pour les entrées avec contrôle d'accès imposant une IP source LAN / VPN ! Evidemment depuis mon LAN en remplaçant par l'IP du NAS et le bon port cela fonctionne ! Avez-vous une idée de ce qui cloche ?

-

[TUTO] DNS Server

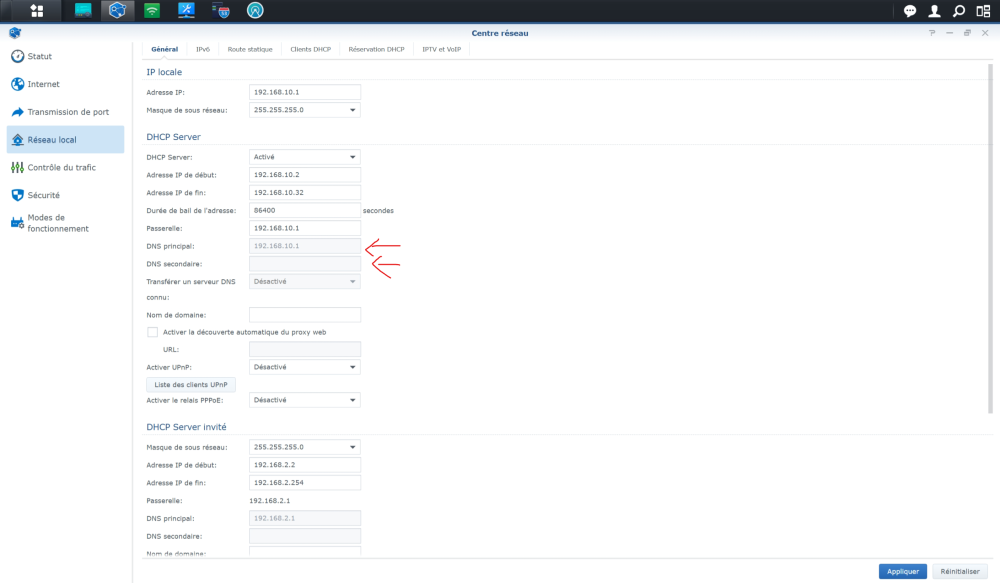

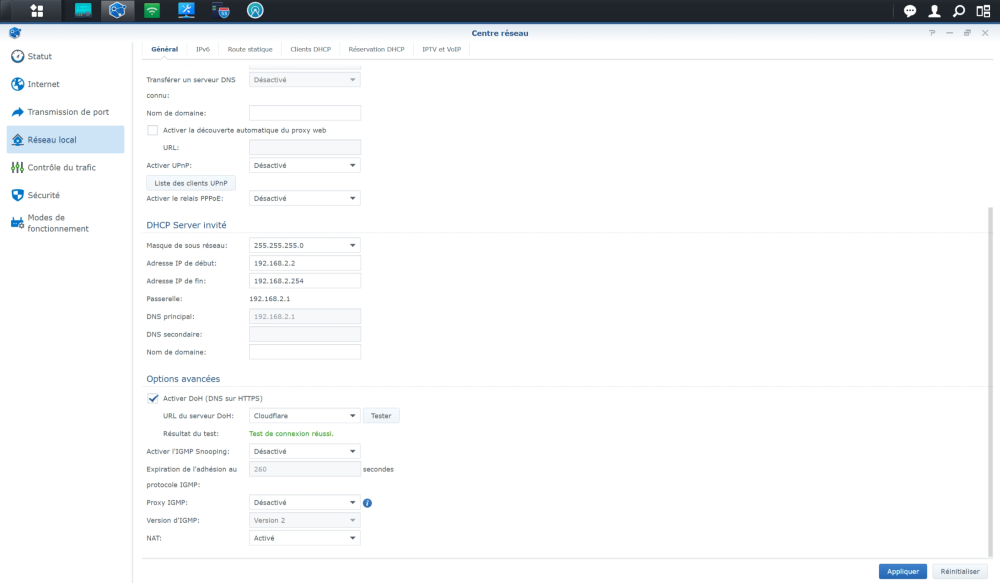

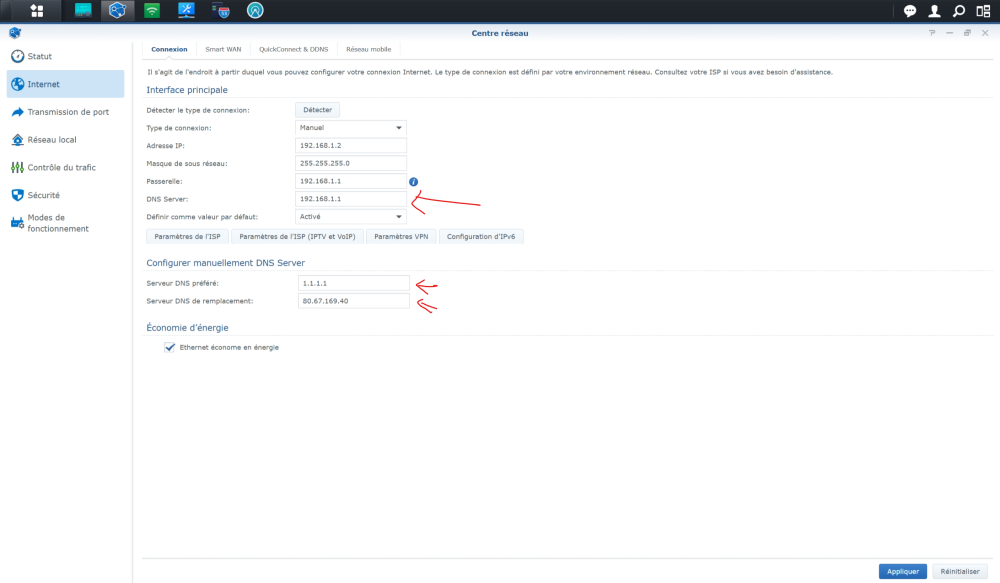

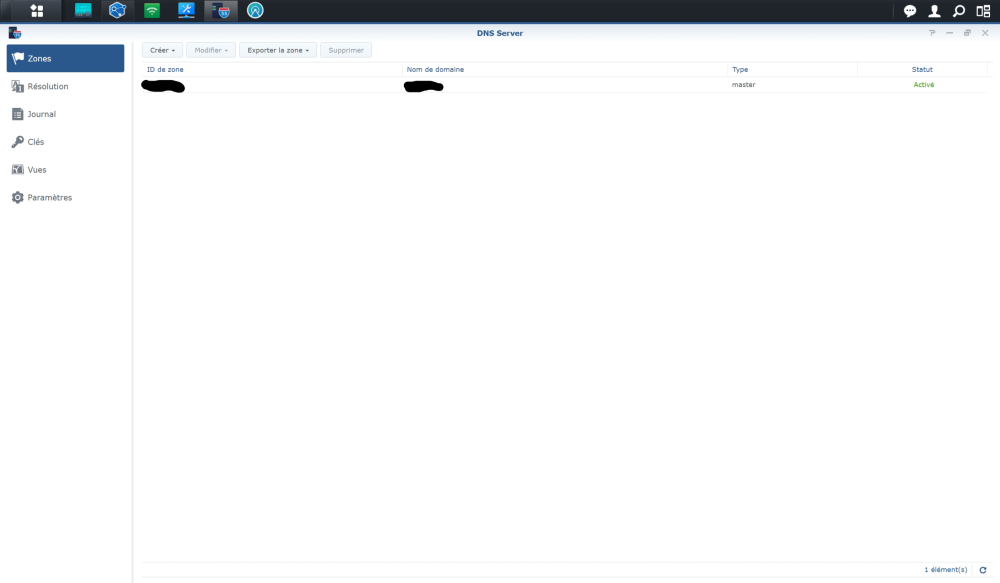

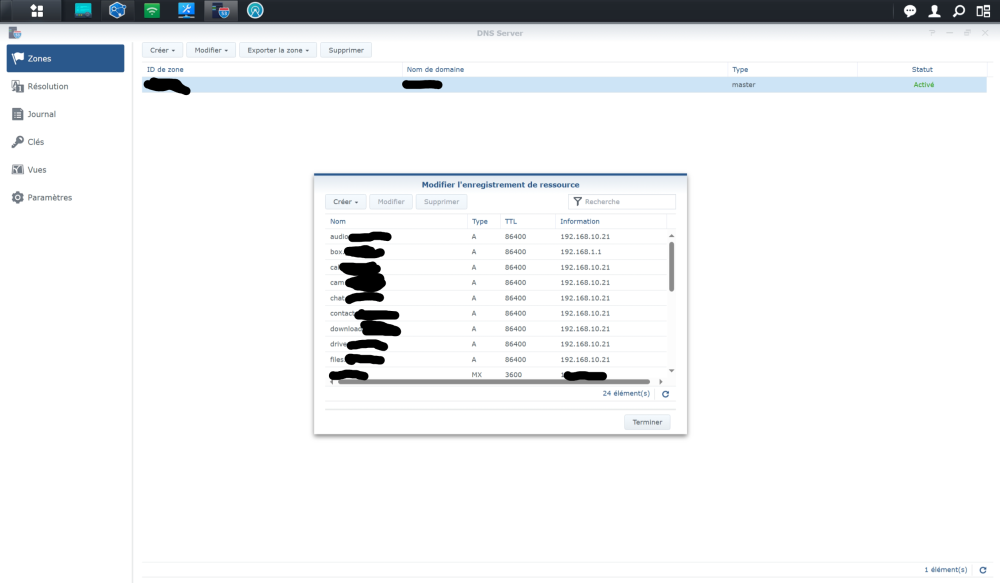

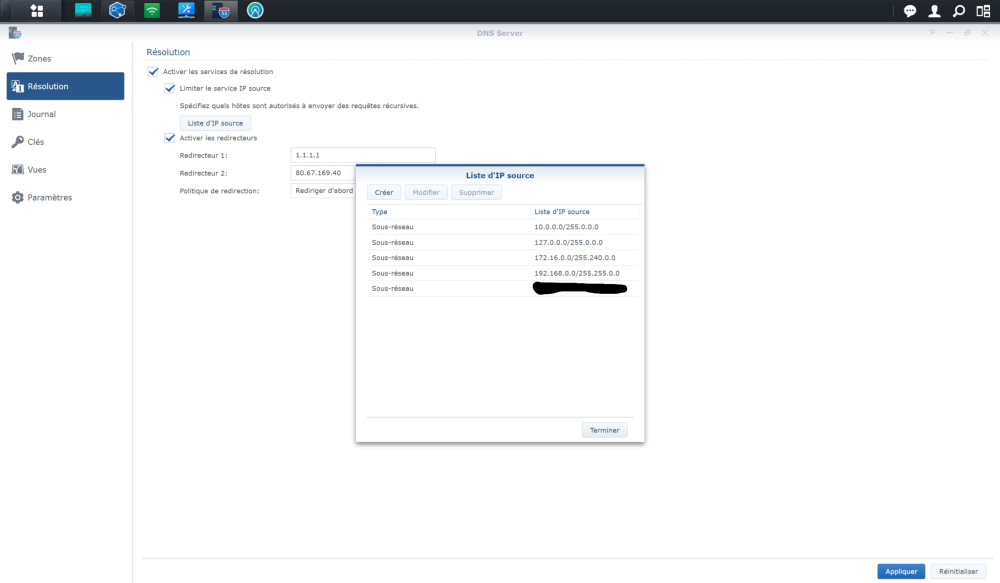

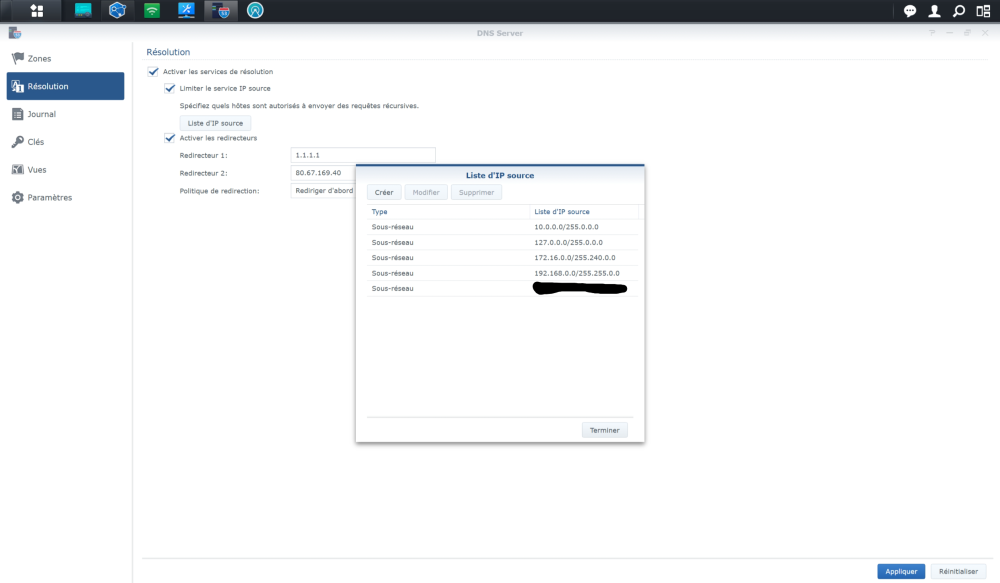

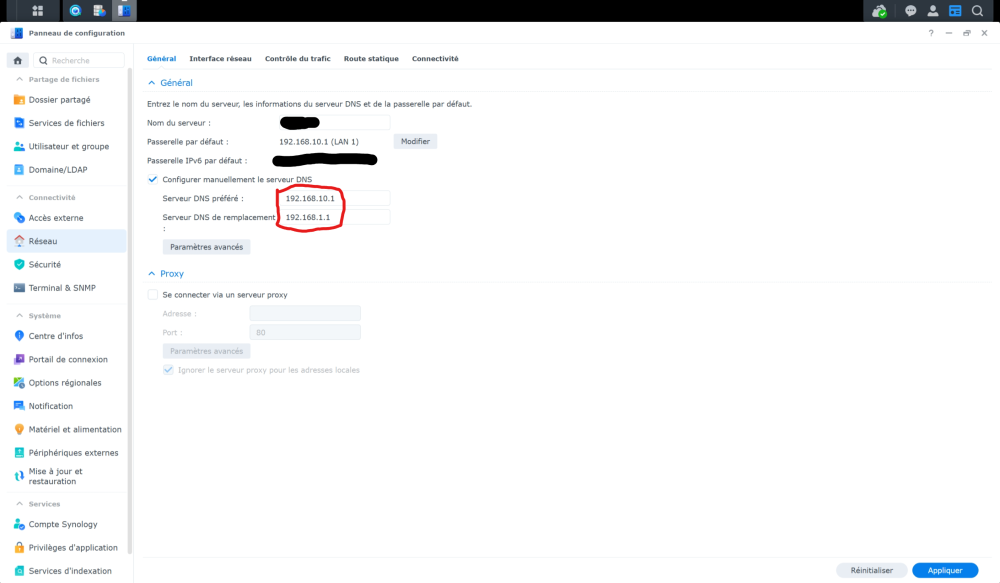

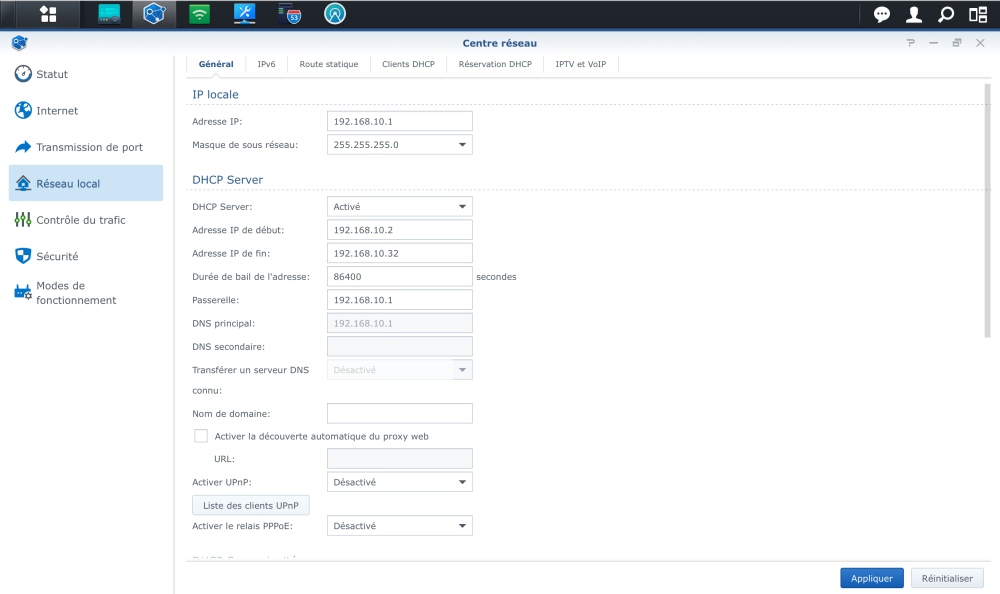

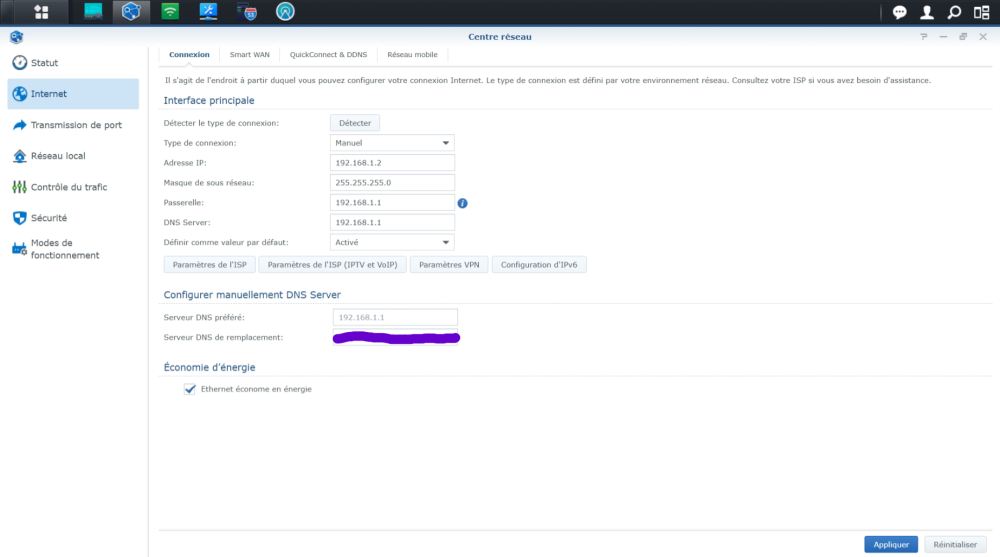

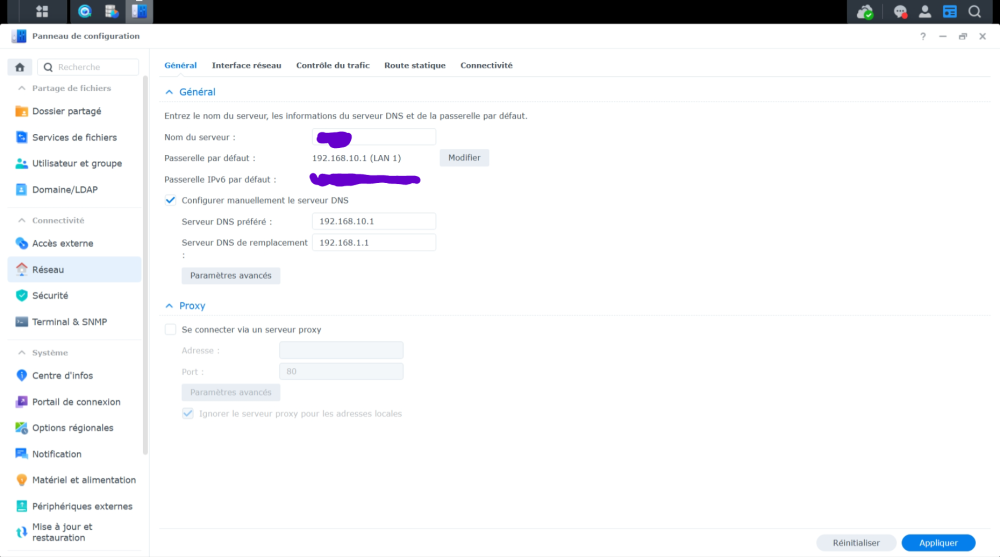

Voici ma du coup ma nouvelle configuration qui utilise le DNS 1.1.1.1 de Cloudfare. Pouvez-vous svp me dire si elle vous semble bonne ? SRM (routeur) Configuration de l'accès à internet. J'ai indiqué l'IP de la passerelle en DNS Server et 1.1.1.1 en tant que DNS préféré. Quelle est différence entre le champ DNS Server de la section Interface principale et le champ Serveur DNS préféré de la section configurer manuellement DNS Server ? Je comprends que le champ Serveur DNS préféré prend le dessus à partir du moment où il est renseigné. Est-ce bien cela ? Configuration du LAN. Les champs DNS du DHCP indiquent l'IP de la passerelle mais ils sont grisés, j'imagine car j'ai configuré plus bas le DoH. Configuration du DoH Cloudfare. A noter que celui de Google (proposé par défaut comme Cloudfare) et de FDN ne passent pas le test de connexion. Paquet DNS Server (sur le routeur) J'ai configuré une zone ndd.tld avec typiquement des entrées du type : nas.ndd.tld A 86400 192.168.10.21 vpn.ndd.tld A 86400 192.168.10.21 box.ndd.tld A 86400 192.168.10.1 rt.ndd.tld CNAME 86400 ns.ndd.tld ns.ndd.tld A 86400 192.168.10.1 A noter que 192.168.10.1 est l'IP locale de mon routeur 192.168.10.21 est l'IP locale (bail infini via DHCP) de mon NAS j'ai ensuite un reverse proxy sur mon NAS il renvoie par exemple vpn.tld.ndd vers le paquet VPN Server (sur le routeur) avec le bon port j'utilise parfois des contrôles d'accès imposant une IP LAN ou VPN comme par exemple pour accéder aux interfaces de gestion de routeur et du NAS Résolution du DNS et IP sources autorisés. Vue du DNS DSM (NAS) Sur cet écran @.Shad. suite à ta remarque que me conseilles tu de mettre ?

-

[TUTO] DNS Server

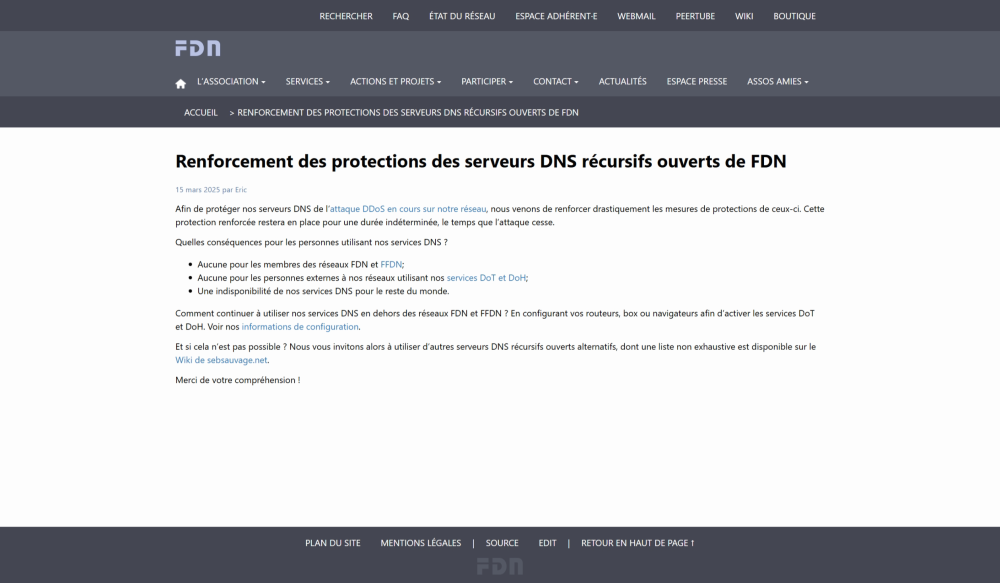

Bonjour, Je vous prie de bien vouloir m'excuser pour le retour tardif mais j'ai eu deux semaines très chargées. Je pense que le problème venait notamment des serveur DNS de FDN que j'utilisais comme l'indique leur site.

-

[TUTO] DNS Server

J'ai effectué la même manipulation sur plusieurs clients qui me donnent à chaque fois la même chose. En revanche mea culpa cette IP correspond bien à quelque chose : c'est la passerelle indiquée sur mon LAN et donc aussi son DNS. Dois-je changer cette config ? Je pensais que via cette passerrelle les clients de mon LAN passaient justement sur mon routeur qui les passaient ensuite sur ma livebox qui les passaient ensuite sur Internet. N'est ce pas cela ? Et je viens aussi de remarquer que j'avais bien configuré un DoH qui ne semble plus fonctionner ... J'imagine par ailleurs que quand le DoH est configuré alors les autres champs DNS sont ignorés et c'est le DoH qui prend le dessus non ? Je viens d'essayer avec un autre DoH et cela ne semble toujours pas fonctionner ... Une idée de ce qui pourrait clocher ?

-

[TUTO] DNS Server

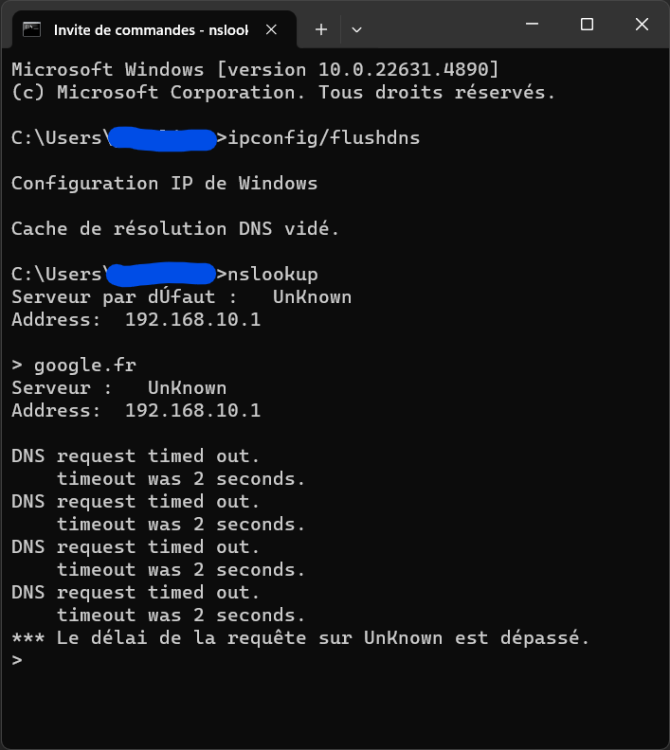

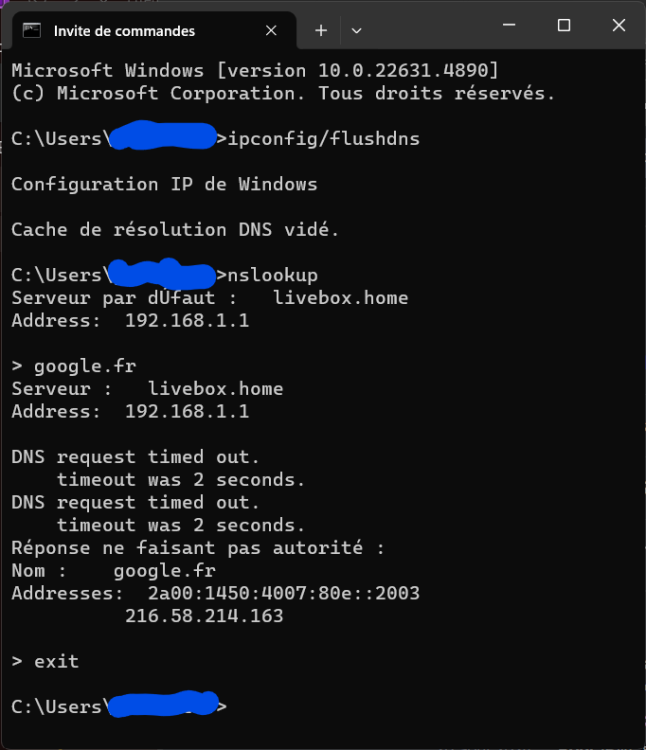

Premièrement merci pour votre aide. A noter que je ne suis volontairement pas intervenu sur mon réseau depuis mon post soit environ deux jours et que hier mon accès à internet via le wifi de mon routeur synology était d'abord non fonctionnel puis ensuite fonctionnel (sans action de ma part) et de nouveau non fonctionnel ce soir. Peut être une histoire de TTL ... @PiwiLAbruti voici la réponse à ta question (et un peu plus) Depuis le NAS en SSH (en tant que user admin mais non root) Instruction nslookup google.fr 94.140.14.14 Server: 94.140.14.14 Address: 94.140.14.14#53 Non-authoritative answer: Name: google.fr Address: 74.125.24.94 Name: google.fr Address: 2404:6800:4003:c03::5e Instruction nslookup google.fr (par curiosité) Server: 192.168.1.1 Address: 192.168.1.1#53 Non-authoritative answer: Name: google.fr Address: 216.58.214.163 Name: google.fr Address: 2a00:1450:4007:80e::2003 J'ai l'impression que c'est ma livebox qui prend le relai côté DNS puisque je ne précise aucun serveur à utiliser mais je n'obtiens alors pas la même IP publique de google.fr : est-ce normal ? Depuis un client PC Windows via le terminal (après un flushdns) Instruction nslookup google.fr 94.140.14.14 Serveur : dns.adguard-dns.com Address: 94.140.14.14 Réponse ne faisant pas autorité : Nom : google.fr Addresses: 2404:6800:4003:c03::5e 74.125.24.94 Instruction nslookup google.fr Serveur : UnKnown Address: 192.168.10.1 DNS request timed out. timeout was 2 seconds. DNS request timed out. timeout was 2 seconds. DNS request timed out. timeout was 2 seconds. DNS request timed out. timeout was 2 seconds. *** Le délai de la requête sur UnKnown est dépassé. J'ai visiblement un problème sur le serveur DNS assigné car au delà de s'appeler UnKnow je ne vois pas d'appareil avec cette adresse IP sur mon réseau ! C'est probablement lié à la remarque ci-dessous de @.Shad. pourtant sur mon interface SRM 192.168.1.1 apparait bien comme mon serveur DNS et cela semble fonctionner pour le NAS ... Je ne comprends pas pourquoi après avoir fait un flushdns mon client m'indique un IP locale de serveur DNS qui ne correspond pas à aux IP DNS renseignées dans l'interface SRM ? J'avais historiquement assigné les serveurs Résolveurs DNS ouverts | FDN - Fournisseur d'Accès à Internet associatif depuis 1992 soit : Puisque ma livebox semblait fonctionnelle quand j'ai détecté mon problème je pensais qu'en assignant son IP privée mon routeur utiliserait le même serveur DNS qu'elle et donc que cela fonctionnerait ce qui n'est visiblement pas le cas. Mon NAS passe par un DHCP sur mon routeur Synology mais j'ai assigné pour le client NAS spécifiquement une durée d'expiration illimité - in fine mon IP privée du NAS est donc fixe. D'ailleurs au passage : Quelle est la différence entre l'adresse du serveur DNS dans la section "interface principale" et les deux adresses dans la section "configurer manuellement DNS server" (cf. capture ci-dessous) ? Comment assigner un DoH ? Il me suffit de remplacer dans le champ l'adresse IP par "https://ns0.fdn.fr/dns-query" (toujours un serveur fdn) ?

-

[TUTO] DNS Server

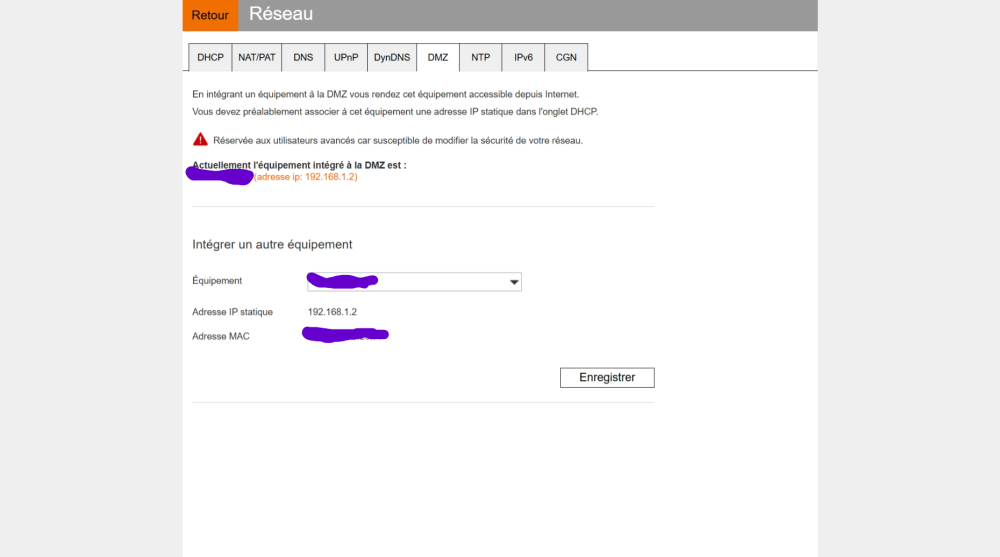

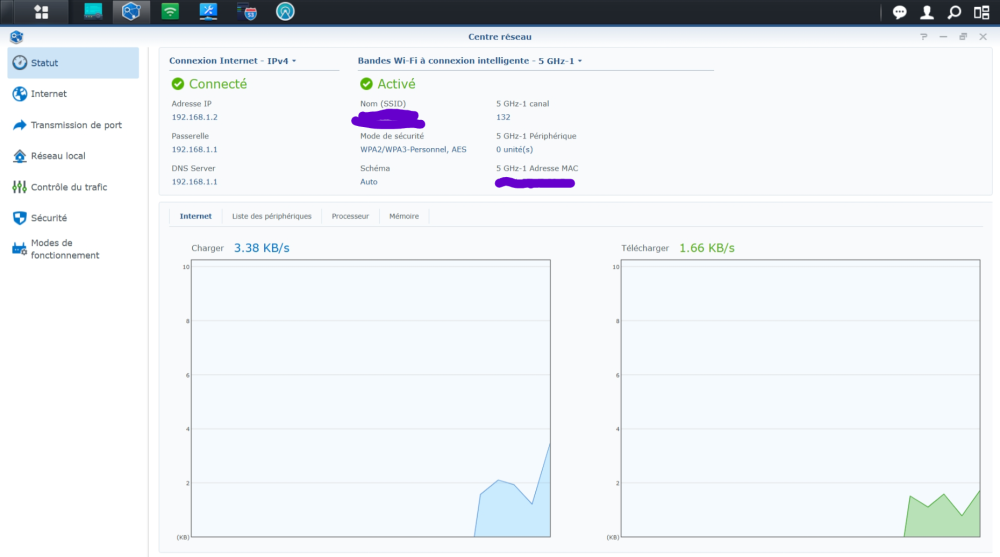

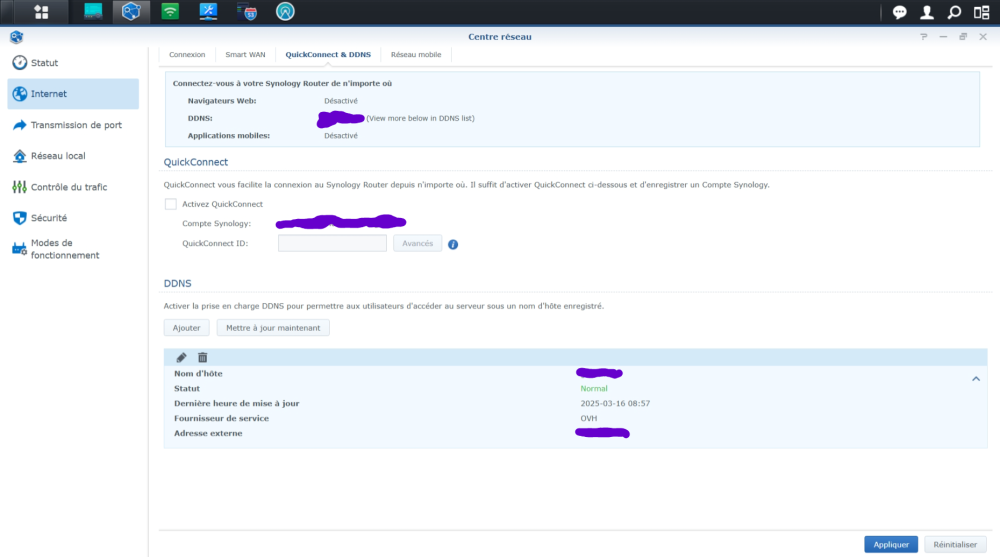

Bonjour, Je rencontre un problème inédit. Sans avoir été en mesure de le résoudre je requierts donc votre aide s'il vous plait. J'ai également créé un ticket chez Synology. Description de mon problème (en quelques mots) Ma connexions aux pages internet et pleinement fonctionnelle via ma livebox. En revanche me connectant à mon routeur Synology je n'arrive plus (c'était fonctionnel depuis plusieurs année) depuis hier matin environ à accéder aux pages internet et j'obtiens systématiquement le message d'erreur "ERR_NAME_NOT_RESOLVED" bien que tout semble au vert sur l'interface du Routeur et que le DNS indiqué soit celui de ma livebox. Je possède une configuration très similaire (configuration quasi identique et même routeur Synology) sur un autre site avec une box Red et rencontre le même problème ! Description de mon problème (en détails) A noter en préambule que ma configuration était pleinement fonctionnelle depuis plusieurs années et que je suis intervenu dessus uniquement à la suite de ce problème, un problème de configuration est donc probablement à exclure. J'ai un routeur Synology MR2200ac (adresse IP locale 192.168.1.2) qui est branché en DMZ derrière une livebox (adresse IP locale 192.168.1.1). J'avais configuré mon routeur Synology en personnalisant les serveurs DNS à utiliser pour passer par ceux de FDN (DNS préféré : 80.67.169.12 et DSN secondaire : 80.67.169.40) et depuis plusieurs années cela fonctionnait très bien. Mais depuis hier matin mon accès à des pages web ne semble plus fonctionner et j'obtiens systématiquement le message d'erreur "ERR_NAME_NOT_RESOLVED" dans mon navigateur. EN revanche mon DNS local semble fonctionnel car je peux par exemple atteindre mon NAS sur le LAN via son nom de domaine. J'ai dans un premier temps regardé si des erreurs de connexions apparaissaient dans l'interface SRM et tout semble au vert. Après avoir consulté le site de FDN le premier serveur DNS semble connaitre une panne majeure depuis plusieurs jours entrainant des opérations de maintenance d'une durée indéterminée. J'ai donc supprimé mes serveurs DNS personnalisés pour laisser le routeur assigner les valeurs par défaut (IP locale de la livebox). Même après avoir effectué cette réinitialisation aux valeurs par défaut des serveurs DNS et une vidange du cache DNS j'obtiens toujours le même message d'erreur sur les pages internet. L'adresse du serveur DNS semble correspondre à la passerelle de mon LAN (c'est à dire 192.168.10.1) comme on le voit par exemple sur DSM (l'interface de gestion du NAS Synology que j'ai en aval du Routeur Synology). Peut-être est-ce une erreur de ma part mais je pensais que l'adresse 192.168.10.1 faisait pointer vers mon Routeur Synology depuis mon LAN celui-ci faisant alors la passerelle vers la livebox qui est à la fois sa passerelle vers Internet et son serveur DNS. Ainsi par transitivité je pensais que cette configuration permettait d'exploiter le DNS de la livebox. Or en passant directement via ma livebox (en wifi) mon accès internet semble parfaitement fonctionnel avec une adresse DNS qui correspond à la livebox ce qui me fait penser que le problème est bien spécifique à mon routeur Synology ! Enfin, plus étonnant (ou alarmant) encore, je possède un autre routeur Synology sur un site distant avec une configuration très similaire voire quasi identique mais avec une box Red à la place de la livebox et je rencontre le même problème qui semble s'être déclenché à peu près en même temps ! A noter que j'ai concomitamment observé de nombreuses erreurs de connexions sur le DDNS (qui étaient j'imagine liée à mon problème de DNS) mais le DDNS semble finalement fonctionnel. Pouvez-vous svp m'aider à résoudre ce problème ? D'avance merci.