TuringFan

Membres-

Compteur de contenus

392 -

Inscription

-

Dernière visite

-

Jours gagnés

1

Tout ce qui a été posté par TuringFan

-

Bonjour à tous, Autre petite question. J'ai désactivé le domaine personnalisé et le HSTS. J'ai fait la manipulation avec web station. Pour faire des tests j'ai appliqué le port http 49156 et le port https 49157 pour l'application Synology Drive. J'ai paramétré le reverse proxy (sans profil) vers le le port 49156. Aucun problème en tapant https://drive.ndd je suis bien redirigé vers l'application (depuis le LAN et le WAN) : j'imagine donc que je passe par le port 443 puis 49156. En revanche quand je tape http://IPNAS:49456 depuis le LAN impossible de se connecter : auriez-vous une idée ? Par ailleurs quand depuis le LAN/WAN je tape http:drive.ndd j'arrive sur une page d'erreur de web station sans être renvoyé vers https://drive.ndd. Quelqu'un pourrait il svp m'expliquer ce que je fais mal ? Merci d'avance,

-

Renouvellement automatique Certificat "wilcard" LetsEncrypt

TuringFan a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@oracle7, Merci pour la pédagogie. J'utilise effectivement un reverse proxy, mon port 443 restera donc toujours ouvert. Par contre si je comprends bien, même sans implémenter le code python, je peux fermer le port 80 (puisque en DNS-01) voire fermer également le port 443 aussi si il n'est pas utilisé (peu probable néanmoins), en revanche sans le code en python je devrais tous les 3 mois réaffecter le certificat aux différents services pertinents. Est-ce bien cela ? Qu'en est il des certificats dupliqués sur d'autres machines (un routeur par exemple) : a priori je comprends que le renouvellement est exogène au certificat et que celui reste inchangé post renouvellement et que donc il n'y aura aucune manipulation à faire sur le routeur ? Petite question technique : pour implémenter le code peut on passer directement à la partie 6. (renouvellement) ou faut il recommencer le tuto depuis le début ? Merci encore pour ce gros travail qui en plus de pla production et du temps que cela demande permet à des néophytes comme moi (grâce à une bonne pédagogie) de faire des choses qui étaient clairement hors de portée. -

Renouvellement automatique Certificat "wilcard" LetsEncrypt

TuringFan a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

Bonjour @oracle7 et @bruno78, Je suis débutant et clairement incapable de produire ce que vous avez fait mais ça ne m’empêche pas de me rendre compte du travail monstre réalisé ! Bravo ! J'avais en tête qu'avant l'arrivée du code le renouvellement automatique était généré via le planificateur de tache sous réserve de laisser lees ports 80 et 443 en permanence ouverts. Si je comprends bien ce code va donc permettre ce renouvellement automatique sans avoir à laisser ses ports 80 et 443 ouverts (ce qui est top d'un point de vue sécurité) et sans à avoir à réaffecter tous les 3 mois les services à couvrir avec le certificat : sur le papier on va donc pouvoir "oublier le sujet certificat à vie" pour tous ces "sous" domaines, c'est bien cela ? Merci encore, Je vais passer à l'implémentation dès que j'ai un peu de temps. -

Merci @alan.dub, je viens de le désactiver. J'avais déjà fait la manip avec web station mais j'ai bêtement réactivé le HSTS en repassant dessus ! As tu également des conseils sur les autres points ?

-

Bonjour, Je suis débutant en réseaux et en NAS. J'ai suivi différents tuto (dont celui-ci qui est super) et je me retrouve aujourd'hui avec un pare feu qui impose une IP LAN ou VPN pour tous mes ports (dont le port DSM) sauf pour les ports 80, 443, (renouvellement de certificat LE et reverse proxy) et les ports 16881, 6681 et 6690 (liés à l'installation de BT et Synology Drive Server). Coté reverse proxy, mes redirections vers certaines applications "clefs" utilisent un profil qui impose une IP LAN ou VPN, la redirections vers d'autres applications moins critiques (vidéos, audio, photo, etc.) se fait sans filtrage des IP. J'ai par ailleurs activé le DoS, une redirection forcée du HTTP vers le HTTPS via Web Station (HSTS désactivé donc). Dois je encore effectuer certaines actions pour mieux me protéger, notamment les ports cités ci-dessus ? Dans l'état actuel de ma configuration, quels sont mes risques ? Merci d'avance,

-

Bonjour à tous, J'ai suivi ce super tuto et cela semble fonctionner : c'est très très pratique et la gestion de la sécurité au niveau d'une application spécifique se fait en imposant par exemple une IP LAN ou VPN dans un profil. J'ai maintenant une question de sécurité en lien avec le reverse proxy. Je suis débutant en réseaux et en NAS mais en faisant il paraît donc vraisemblable que beaucoup de propriétaires de NAS auront au moins les ports 80 et 443 ouverts (reverse proxy, renouvellement certificats let's encrypt, etc.). Si je me mets donc à la place d'une personne mal intentionnée je vais notamment cibler ces ports dont on fait l'hypothèse qu'ils sont ouverts : comment se protéger ? De mon côté j'ai activé le blocage auto des IPs et le DoS : y a t il d'autres choses à faire ? Dans le volet "applications" du portail des applications je ne vois pas BT et Synology Drive Server qui imposent l'ouverture des port 16881, 6681 et 6690. In fine je me retrouve donc avec un pare feu qui impose une IP LAN ou VPN pour tous mes ports (dont le port DSM) sauf pour les ports 80, 443, 16881, 6681 et 6690. J'ai par ailleurs activé le DoS, la redirection HTTP vers HTTPS via web station (le blocage auto et le HSTS) et un profil imposant les IP LAN/VPN sur le reverse proxy d’applications que j'estime clefs. Suis-je en risque ? Merci d'avance, PS : ne sachant pas si je poste au bon endroit j'ai également posté ici. Je garderai le premier avec une réponse et supprimerai l'autre.

-

Merci @.Shad. et pardon pour ce retour si tardif. Drive est bien associé à ce certificat, en revanche j'ai l'impression que c'est plutot côté appareil que ça se passe. J'ai bien téléchargé puis installé le certificat et le certifiact intermédiaire en .pem sur mon iPhone mais impossible d'insaller la clef privée : le problème persiste. Du coup, plusieurs questions : Comment installer la clef privée sur l'Iphone ? Quel est le risque à ne pas installer ce certificat sur mon Iphone ? Que se passera t il lors du renouvellement ? Merci d'avance,

- 937 réponses

-

- letsencrypt

- certificat

-

(et 1 en plus)

Étiqueté avec :

-

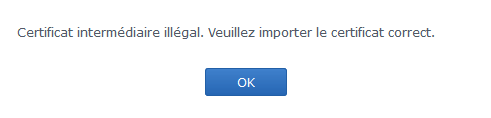

Bonjour à tous, J'ai suivi ce tuto avec succès, merci encore @oracle7 pour ça. Aujourd'hui je regarde les fonctions de cloud du NAS et en installant un client voici le message que j'obtiens. Est-ce lié à cette méthode de certification ou s'agit il d'autre chose, je ne maitrise pas. Cordialement,

- 937 réponses

-

- letsencrypt

- certificat

-

(et 1 en plus)

Étiqueté avec :

-

Merci pour votre retour, je vais m'en inspirer.

-

@Juan luis et @oracle7, Merci pour vos conseils que je vais vais probablement suivre. Je n'ai pas la freebox mais j'ai un routeur MR22ac de Synology qui possède le paquet Download Station, probablement plus judicieux de l'utiliser ici avec un disque dur externe donc ? Pour comprendre, car je ne maitrise pas ces sujets, admettons que je fasse un téléchargement d'un fichier virolé avec mon routeur ou un périphérique de mon réseau (un PC par exemple) plutôt que mon NAS, puisque le fichier va se retrouver sur le même réseau n'y a t il pas un risque que le virus / randsomware se propage sur tous les périphériques de mon réseau ? En gros cela fait il une différence du point de vue sécurité de télécharger depuis mon PC, mon routeur ou mon NAS ? Enfin, quelle est la meilleur protection contre ce type d'attaque ? Une synchronisation du NAS avec un second NAS distant ? Si oui, ne vais je pas tous simplement dupppliquer les fichiers virolés et don le problème sur le secoind NAS ? Merci d'avance,

-

A priori oui : les même que sur mon iPad qui lui monte le tunnel VPN de façon fonctionnelle et qui est sur le même réseau local que mon NAS. Je souhaiterais que l'utilisation de Download Station lance automatiquement la connexion du VPN de sorte à ne jamais pouvoir utiliser Download Station sans être derrière un VPN. Très juste. Mais je trouve que faire ça depuis le NAS permet plus de choses : garder un accès direct depuis ton appareil (donc meilleur débit), lancer un téléchargement à distance, planifier (pour que cela se fasse la nuit par exemple), limiter le débit et/ou prioriser par application, etc. Mais à ce propos existe t il des "paquet antivirus" qui sacnnent le contenu du NAS ?

-

@Juan luis, Je n'utilise pas QuickConnect et il est désactivé chez moi (après lecture du tuto sécurisation de Fenrir). Mon NAS à bien un accès à internet car il est capable de télécharger des torrents (test fait légalement avec Internet Archive) et l'activation du VPN PPTP est bien fonctionnelle (l'IP Change). En revanche je n'arrive toujours pas à me connecter avec un protocole L2TP/IPSec sur mon NAS et cela fonctionne nickel avec la même configuration sur mon iPad qui est sur le même réseau (a priori pas un problème FW routeur donc). As tu une idée ? Pour info j'ai envoyé un message aux supports Syno et Hide My Ass. Enfin rien à voir mais je souhaite forcer une connexion VPN quand Download Station est utilisé : j'ai essayé en bloquant les trafics BT (bit torrent) et autorisant les autres sur l'interface LAN du FW du NAS et en faisant l'inverse sur l'interface VPN du FW du NA. L'utilisation de Download Station reste cependant possible sans le VPN. As tu une idée ?

-

Bonjour @Juan luis et merci pour ton post, A priori mon NAS j'accède bien à internet car la connexion VPN se monte bien en PPTP mais as tu une façon "concrète" de vérifier que l'accès au net se fait bien ? Sur le routeur (monté en DMZ d'une LiveBox) FW Accès au port 80 depuis France ou USA Accès au port 443 depuis France ou USA Accès au port DNS Server Accès au port VPN SSL Server Tout le reste bloqué Port Forwarding (uniquement avec le le NAS) 80 <-> 80 443 <-> 443 Autorisation du trafic PPTP Pass-through autorisé L2TP Pass-through autorisé IPSec Pass-through autorisé SIP Pass-through autorisé NAS (monté derrière le routeur) FW IP sources en 10.0.0.0/255.0.0.0 autorisées sur tous les ports IP sources en 172.16.0.0/255.240.0.0 autorisées sur tous les ports IP sources en 192.168.0.0/255.255.0.0 autorisées sur tous les ports IP sources France et USA autorisées vers port 80 IP sources France et USA autorisées vers port 443 Tout le reste bloqué A noter qu'une fois le tunnel VPN en PP2P monté (mon NAS est alors client de Hide My Ass) je peux toujours accéder à mon réseau (dont mon NAS) depuis l'extérieur en VPN SSL (mon périphérique est alors client d'un serveur VPN monté sur mon routeur). Cet article traite notamment du sujet. Merci d'avance,

-

Pour info @PiwiLAbruti, Si cela peut aider quelqu'un : cela fonctionne avec le protocole PPTP mais aucun des deux autres (L2TP/IPSec ou OpenVPN). A noter notamment qu'en PPTP il n'y a pas d'option en rapport avec un serveur distant derrière un NAT (contrairement aux deux autres propotocoles) : peut-être une piste mais la configuration sur les autres protocoles ne fonctionne ni avec cette option activée ni avec cette option désactivée. Cordialement,

-

Merci @PiwiLAbruti, J'ai bien tête que le serveur VPN sur mon RT et le client VPN sur mon NAS sont différents mais justement je ne savais pas s'il y avait des interférences. Je vais donc regarder comment configurer ces règles de routage. Merci encore,

-

Bonjour @PiwiLAbruti, Le sujet commence à dater mais je suis sur la configuration de mon réseau et je bloque sur la partie que je pensais "facile". J'ai actuellement un NAS monté derrière un routeur Synology. Je me connecte à mon réseau depuis l'extérieur uniquement via un tunnel VPN SSL (paquet VPN Plus sur le routeur). Mon routeur Synology est configuré en pass-through pour le traffic VPN Pour le moment cette configuration est pleinement fonctionnelle. J'ai par ailleurs un abonnement Hide My Ass (fournisseur VPN) et je souhaite connecter mon NAS en tant que client de ce service et c'est là que ça bloque. J'ai essayé en L2TP/IPSec et en OpenVPN, sur plusieurs serveurs HMA, en jouant sur l'activation / la désactivation des 4 options présentées (passerelle par défaut, autoriser d'autres appareils à se connecter, le serveur est derrière un NAT, reconnexion automatique) pour faire le test avec les 16 combinaison et rien : j'ai toujours une erreur de connexion. Je n'ai créé aucune règle spécifique dans le pare feu NAS, pare-feu RT ou en transmission de port. Aurais tu une idée d'où le problème peut venir ? Merci d'avance, Cordialement,

-

Merci pour les explications,

- 937 réponses

-

- letsencrypt

- certificat

-

(et 1 en plus)

Étiqueté avec :

-

Bonsoir @oracle7, C'est bon tout fonctionne nickel ! Merci pour tes réponses sur le forum et les MP. Vivement ton prochain tuto ! Merci également @vincentbls pour le coup du saut de ligne à supprimer ! Par contre un truc que je ne suis pas certain d'avoir bien compris, à quoi correspond la partie ci-dessous (le https bloque systématiquement chez moi). Bonne soirée,

- 937 réponses

-

- letsencrypt

- certificat

-

(et 1 en plus)

Étiqueté avec :

-

Merci pour ton retour @oracle7, J'ai bien ca.cer et chain.pem qui sont identiques au caractère près mais toujours ce problème d'illégalité du certifcat intermédiaire ! Je vais relancer une installation complète : y a t il une manipulation préliminaire spécifique à faire ? Comme par exemple supprimer certains dossiers/fichiers avant de relancer la génération ? PS : j'ai remarqué sur mon NAS que mon certificat Wilcard était pour "-" (soit rien en fait) bien qu'il soit le certificat par défaut. Est-ce normal ? Merci d'avance,

- 937 réponses

-

- letsencrypt

- certificat

-

(et 1 en plus)

Étiqueté avec :

-

Bonjour @oracle7, Je viens d'essayer et toujours le même message d’erreur sur l'illégalité du certificat intermédiaire. je vais essayer d'investiguer car très contraignant : cela rend le VPN SSL inopérant. Cordialement,

- 937 réponses

-

- letsencrypt

- certificat

-

(et 1 en plus)

Étiqueté avec :

-

Bonjour @oracle7, J'ai finalement l'impression que cela ne fonctionne pas : j'ai toujours un certificat intermédiaire illégal ! J'ai essayé sans mettre d'intermédiaire et ça marche ... pour un temps : je me suis en effet rendu compte que mon VPN ne fonctionnait plus, en allant dans le paquet VPN Plus il y a un message d'erreur en lien avec le certificat justement. As tu une idée ? Cordialement,

- 937 réponses

-

- letsencrypt

- certificat

-

(et 1 en plus)

Étiqueté avec :

-

Au top ! Merci (encore) ! Pour info ça a fonctionné en important uniquement clef et certificat mais en laissant kle champs certificat intermédiaire vide.

- 937 réponses

-

- letsencrypt

- certificat

-

(et 1 en plus)

Étiqueté avec :

-

@oracle7, Ok merci. Question très très très bête (mais pour le moment je ne fais que de la configuration sans mettre de données sur mon NAS) comment je fais pour récupérer les fichiers de Volume1\Certs\ndd.tld : où est l'explorateur de fichier ? Cordialement,

- 937 réponses

-

- letsencrypt

- certificat

-

(et 1 en plus)

Étiqueté avec :

-

@oracle7, Je viens d'essayer d'exporter le certificat depuis le NAS vers le RT et visiblement j'ai un problème de mon côté. As tu la même chose ? Sais tu comment gérer ce problème ?

- 937 réponses

-

- letsencrypt

- certificat

-

(et 1 en plus)

Étiqueté avec :

-

@oracle7, Merci pour ton retour. CA MARCHE mais uniquement en utilisant l'option par défaut http et port 5000, en effet mes premières tentatives étaient avec https et port 5001. En toute honnêteté ’avais opté pour le hhtps sans vraiment comprendre l'impact mais en me disant qu'un accès en https était toujours mieux qu'un http. En revanche peut être aucun rapport mais j'ai noté une différence avec ta console qui affiche : La mienne affiche la même chose sans l'avant dernière ligne : le "http.header" Par contre j'ai bien le http not restarded En espérant que mes remarques pourront également aider si certains ont les mêmes problèmes Merci encore @oracle7 Très clair, merci.

- 937 réponses

-

- letsencrypt

- certificat

-

(et 1 en plus)

Étiqueté avec :