-

Compteur de contenus

1635 -

Inscription

-

Dernière visite

-

Jours gagnés

31

Tout ce qui a été posté par CyberFr

-

@Mic13710, vous aviez raison lorsque vous disiez que Wireguard doit être installé de préférence sur un serveur. Tant que je n'aurai pas un serveur ou une freebox, je me heurterai à un mur. Pourquoi Synology n'est-il pas fichu de sortir des routeurs multi-gig, ce que fait QNAP ? Parce que, quitte à me répéter, il est complètement idiot de disposer de ports 2,5 Gb/s sur la fbreebox et de placer un routeur mono-gigabit en DMZ. Franchement, je m'interroge. Il aurait été si simple que Synology propose un paquet Wireguard. Mais son noyau est trop ancien pour cela !

-

Merci @Mic13710 pour ces explications. Je vais approfondir ce point.

-

version: "3.6" services: wireguard: image: lscr.io/linuxserver/wireguard:latest container_name: wireguard cap_add: - NET_ADMIN - SYS_MODULE sysctls: - net.ipv4.conf.all.src_valid_mark=1 - net.ipv6.conf.all.disable_ipv6=1 - net.ipv6.conf.default.disable_ipv6=1 ports: - 51820:51820/udp - 51821:5000/tcp volumes: - /lib/modules:/lib/modules - ./config/:/config - ./custom-files/custom-cont-init.d:/custom-cont-init.d:ro - ./custom-files/custom-services.d:/custom-services.d:ro - ./db:/app/db - ./wireguard-ui:/wireguard-ui:ro environment: - PUID=100 - PGID=101 - TZ=Europe/Paris - SERVERURL=ndd.fr - SERVERPORT=51820 - PEERDNS=192.168.1.X # IP de DNS Server dans la partie serveur de Wireguard - INTERNAL_SUBNET=10.8.0.0 - ALLOWEDIPS=192.168.1.0/24,10.8.0.0/24 - LOG_CONFS=false - SESSION_SECRET=*********** - WGUI_USERNAME=cyberfr - WGUI_PASSWORD=****************** - WGUI_ENDPOINT_ADDRESS=ndd.fr - WGUI_DNS=192.168.1.X # IP de DNS Server dans la partie UI de Wireguard - WGUI_SERVER_INTERFACE_ADDRESSES=10.8.0.0/24 - WGUI_SERVER_LISTEN_PORT=51820 - WGUI_DEFAULT_CLIENT_ALLOWED_IPS=192.168.1.0/24,10.8.0.0/24 - WGUI_SERVER_POST_UP_SCRIPT=iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth+ -j MASQUERADE - WGUI_SERVER_POST_DOWN_SCRIPT=iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth+ -j MASQUERADE restart: unless-stopped

-

Nas et serveur web auto hébergé

CyberFr a répondu à un(e) sujet de zabdoul dans Installation, Démarrage et Configuration

Bonjour @zabdoul, Un passage par la case PRÉSENTATION te permettrait de préciser ton environnement et ton niveau de connaissances. Parce que ta demande en l'état est trop floue. -

Tu n'as pas indiqué 10.6.0.2/32 dans ce champ ? Je n'ai pas indiqué le port mais juste le nom de domaine. Je vais poster mon config.yaml mais attendre un peu pour qu'il ne soit pas fondu avec ma réponse. L'histoire retiendra que j'ai été le premier à poster dans ce tuto et le premier, à ma connaissance, qui l'a mi,s en œuvre 😀

-

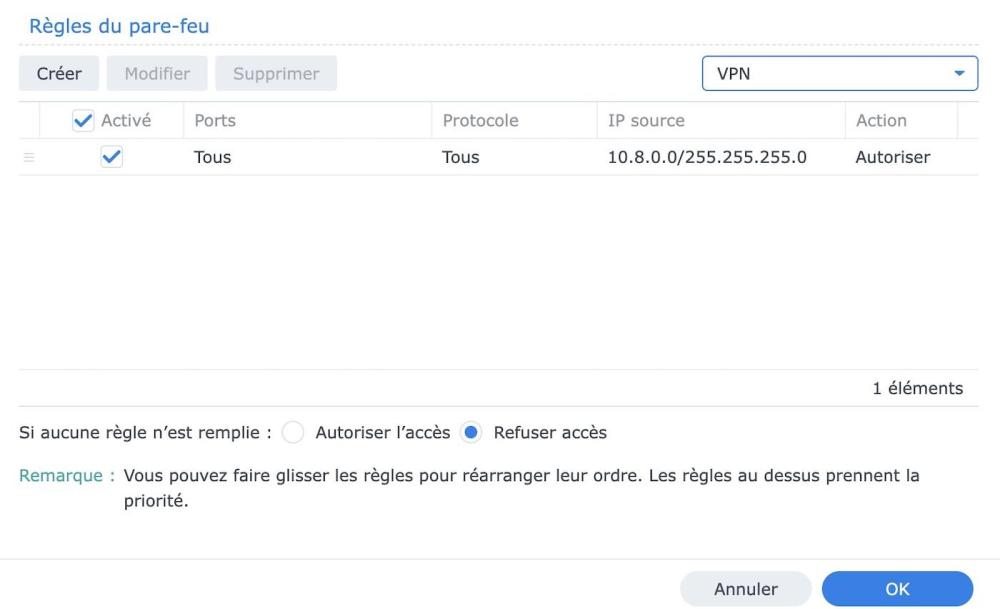

J'ai abandonné wg-easy et suis revenu à l'implémentation de ce tuto. Je rencontre décidément toujours le même problème, je n'arrive pas à joindre DNS Server sur son IP locale. Quand au niveau du client je modifie le serveur DNS en mettant celui de quad9 part exemple, tout rentre dans l'ordre. C'est à désespérer ! Chose étonnante bien qu’anecdotique pour le moment, lorsque le client est connecté au VPN rien n'apparaît dans la page Status de Wireguard UI et pourtant je me promène bien sur le Web. J'accède même au portail de connexion de DSM. @.Shad.j'ai placé la règle VPN dans la partie VPN du pare-feu. Je vais déplacer la règle dans la partie LAN 1 pour voir si ça change quelque chose sans trop y croire.

-

J'ai avancé (enfin bof) dans la mise en œuvre de Wireguard et suis revenu à la version du tuto. La suite dans "[TUTO][Docker] linuxserver/wireguard + Wireguard-UI".

- 145 réponses

-

- configuration

- sécurité

-

(et 1 en plus)

Étiqueté avec :

-

Discussion de haut vol ! Mais j'ai installé Wireguard avec le container wg-easy et j'ai cru comprendre qu'il n'acceptait que les DNS WAN. Je vais approfondir. Et merci.

- 145 réponses

-

- configuration

- sécurité

-

(et 1 en plus)

Étiqueté avec :

-

Après une recherche laborieuse sur le net, je constate que le cas d'un serveur DNS au niveau du LAN n'est pas prévu. Je vais donc simplement indiquer 9.9.9.9.

- 145 réponses

-

- configuration

- sécurité

-

(et 1 en plus)

Étiqueté avec :

-

Excellente remarque ! Je n'y arrive pas parce que, dans le compose, j'ai indiqué l'IP locale de DNS Server pensant qu'à partir du moment où le périphérique distant se connectait au travers du VPN il avait accès à cette adresse locale. Dans la liste d'IP sources autorisées de DNS Serveur j'ai indiqué les IP du LAN et du VPN. Et pourtant ça ne marche pas. Quand je remplace cette adresse par mon nom de domaine tout rentre dans l'ordre.

- 145 réponses

-

- configuration

- sécurité

-

(et 1 en plus)

Étiqueté avec :

-

Je suis en pleine réflexion sur le sujet justement parce que je dois migrer chez free et que le choix d'un routeur est lié à ce changement. Sur la freebox Ultra Essentiel il y a quatre ports 2,5 Gb/s or il y a très peu de routeurs qui font du multi-gigabits, ou alors ils sont hors de prix. Bref la situation est pour l'instant instable.

- 145 réponses

-

- configuration

- sécurité

-

(et 1 en plus)

Étiqueté avec :

-

Je ne dispose que d'une box Internet sur laquelle Wireguard n'est pas configurable.

- 145 réponses

-

- configuration

- sécurité

-

(et 1 en plus)

Étiqueté avec :

-

Oui, c'est bien ça, je parle de l'IP locale de DNS Server qui est celle du NAS.

- 145 réponses

-

- configuration

- sécurité

-

(et 1 en plus)

Étiqueté avec :

-

Interdire l’accès Syno de l’extérieur sauf aux photos ?

CyberFr a répondu à un(e) sujet de oscour dans Accès à vos données

Je comprends mieux, désolé. La solution de @PiwiLAbruti est la bonne. -

Interdire l’accès Syno de l’extérieur sauf aux photos ?

CyberFr a répondu à un(e) sujet de oscour dans Accès à vos données

La sécurité est assurée par les droits que tu donnes ou pas aux utilisateurs. Je ne comprends pas pourquoi tu fais la distinction entre accès local (WI-FI) et accès distant, ça vaudrait le coup de développer ce point. -

Wireguard est installé via Container Manager. En lançant ifconfig je ne vois rien qui se rapporte à Wireguard.

- 145 réponses

-

- configuration

- sécurité

-

(et 1 en plus)

Étiqueté avec :

-

Interdire l’accès Syno de l’extérieur sauf aux photos ?

CyberFr a répondu à un(e) sujet de oscour dans Accès à vos données

Le NAS ne tient pas compte du type de connexion, il lui faut un identifiant et un mot de passe valide. Si tu veux aller plus loin il faut trouver une autre solution. Un passage par la case PRÉSENTATION permettrait de mieux connaître ton environnement et ton niveau de connaissances. Mais il n'est pas trop tard pour bien faire, il suffit de cliquer sur le lien affiché. -

Je n'ai pas tout compris. La règle VPN était auparavant dans l'interface LAN 1, malgré ça je n'arrivais pas à joindre l'IP locale de DNS Serveur dans wg-easy. Pour le coup j'ai mis Quad9 en serveur DNS.

- 145 réponses

-

- configuration

- sécurité

-

(et 1 en plus)

Étiqueté avec :

-

Bonjour, Je constate que ce tuto compte 408 vues à ce jour mais que seule une personne y est intervenu. Si vous rencontrez des difficultés, n'hésitez pas à m'en faire part. De même si vous avez des commentaires à faire.

-

Interdire l’accès Syno de l’extérieur sauf aux photos ?

CyberFr a répondu à un(e) sujet de oscour dans Accès à vos données

Il suffit, concernant ces utilisateurs, de leur accorder l'accès à Synology Photos et de leur refuser l'accès à DSM. -

J'utilise Wireguard 😀 Attention, cette règle n'est utilisable que si l'on utilise un VPN. De plus les adresses IP présentes dans le filtre doivent être conformes à celles utilisées par le VPN.

- 145 réponses

-

1

-

- configuration

- sécurité

-

(et 1 en plus)

Étiqueté avec :

-

J'ajoute un petit détail dont il n'a pas été question à ma connaissance. J'ai mis en place un VPN et j'ai ajouté les règles qui lui sont propres dans la partie VPN du pare-feu et nulle part ailleurs. La règle fonctionne correctement.

- 145 réponses

-

1

-

- configuration

- sécurité

-

(et 1 en plus)

Étiqueté avec :

-

Je complète. Wiregard fonctionne avec wg-easy sur le NAS, sur mon smartphone mais aussi sur mon Mac connecté en 4G depuis aujourd'hui. Goodbye OpenVPN PS : On nous aurait changé les émoticons ? Je préférais ceux d'avant.

-

Configuration Syncthing

CyberFr a répondu à un(e) sujet de Cerise dans Installation, Démarrage et Configuration

Avant de vaincre l'Annapurna il faut accepter de gravir ses sentiers escarpés. -

J'en ai eu assez de me prendre la tête avec ce container Wireguard, c'est pourquoi j'ai adopté WG-EASY. Mise en place rapide et simple. Tests réussis et il fonctionne sur le NAS et sur mon smartphone.