-

Compteur de contenus

1638 -

Inscription

-

Dernière visite

-

Jours gagnés

31

Tout ce qui a été posté par CyberFr

-

impossible de se connecter au serveur depuis un mac

CyberFr a répondu à un(e) sujet de gerald037 dans Installation, Démarrage et Configuration

OK. Alors il reste une ultime vérification après quoi je botte en touche et passe le relai à d'autres spécialistes du Mac comme @maxou56. L'utilisateur dont la connexion échoue, as-t-il bien le droit d'utiliser SMB ? Tu trouveras l'information dans Panneau de configuration > Utilisateurs > permissions. Mais si ce même utilisateur se connecte via SMB sur un PC, c'est qu'il a les droits. -

Bonjour @triway06 et bienvenue sur le forum ! Avec tout ce matériel tu peux créer un hall d'exposition... Tu ne seras pas perdu, des belges il y en a plein ici 😀

-

impossible de se connecter au serveur depuis un mac

CyberFr a répondu à un(e) sujet de gerald037 dans Installation, Démarrage et Configuration

Comment t'es-tu assuré que l'identifiant et le mot de passe sont ceux attendus par DSM ? -

impossible de se connecter au serveur depuis un mac

CyberFr a répondu à un(e) sujet de gerald037 dans Installation, Démarrage et Configuration

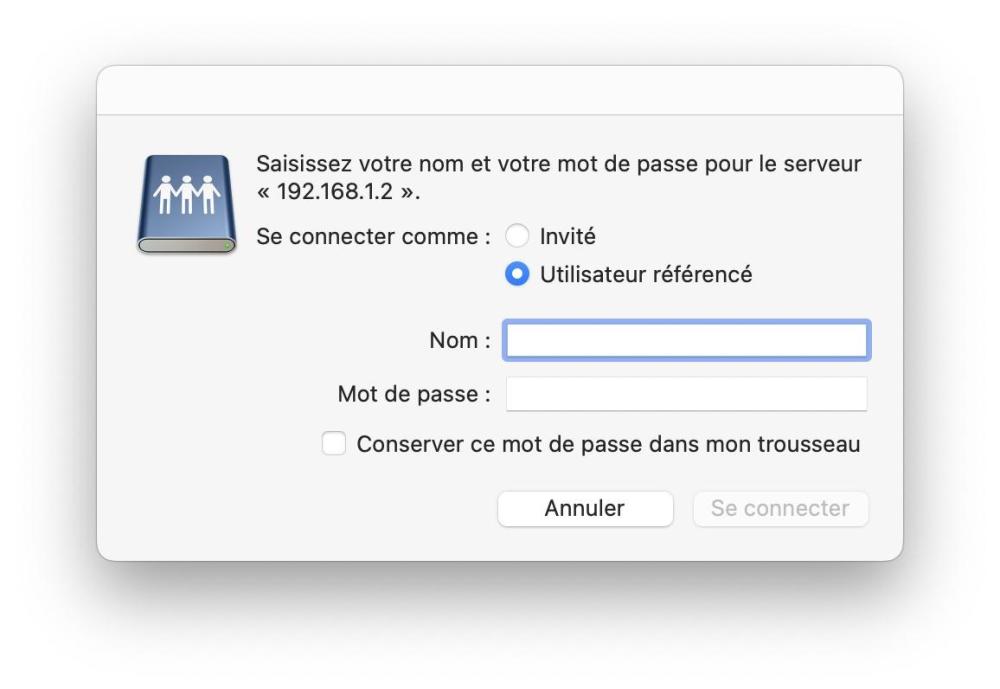

Lorsque tu te connectes via SMB en utilisant l'adresse IP du NAS, tu dois avoir une fenêtre comme celle qui figure en pièce jointe. Il te suffit alors d'entrer un nom d'utilisateur et son mot de passe. Si la connexion est refusée c'est que l'un ou l'autre est erroné. Il faut donc vérifier ce qui figure au niveau du NAS car dans ce cas l'identifiant et/ou le mot de passe ne sont pas ceux enregistrés dans DSM. Pour l'instant n'utilise pas le Trousseau d'accès et entre les informations manuellement. -

impossible de se connecter au serveur depuis un mac

CyberFr a répondu à un(e) sujet de gerald037 dans Installation, Démarrage et Configuration

OK, il s'agit donc d'une connexion SMB et tu dois sans doute y accéder par une commande du type smb://USER1@DS218.local/. Il faut essayer de comprendre pourquoi la connexion fonctionne avec USER1 mais pas avec USER2. Les mots de passe sont mémorisés dans le Trousseau d'accès ? Autre question qui permettra d'avancer, tu utilises rigoureusement la même commande pour USER1 et USER2 ? Et quelle est-elle si elle est différente de l'exemple que j'ai donné ? Non puisque dans la demande de connexion l'adresse IP du NAS est ignorée. Il s'agit d'une connexion sur le réseau local. -

impossible de se connecter au serveur depuis un mac

CyberFr a répondu à un(e) sujet de gerald037 dans Installation, Démarrage et Configuration

Bonjour @gerald037, Lorsque tu parles de connexion tu veux bien dire connexion à l'interface de DSM ? Le NAS ignore les comptes créés au niveau du Mac (ou du PC) et reconnait uniquement ceux créés dans DSM. J'ai un compte utilisateur sur mon Mac mais les identifiants et mots de passe de mon compte au niveau du NAS sont différents. C'est d'ailleurs recommandé pour des raisons de sécurité. Il est inutile de créer des comptes miroirs au niveau du Mac. La fenêtre du Mac est en fait celle de ton navigateur Internet, on est bien d'accord ? Le NAS ne voit qu'une chose, que tu te connectes en tant qu'utilisateur de DSM, il se contente de vérifier que l'identifiant existe au niveau des compte définis dans DSM et que le mot de passe correspond à celui de cet utilisateur s'il existe. Pour sortir de cette situation, je supprimerais le compte USER3 inutile et forcerais par copier-coller un nouveau mot de passe pour le compte USER2. Après avoir bien noté les identifiants et mot de passe de ce compte je tenterais à nouveau de me connecter. -

Changement de telephone et authentification 2 facteurs

CyberFr a répondu à un(e) sujet de techaddict dans Installation, Démarrage et Configuration

Essaie déjà de recevoir le code de vérification par e-mail afin de l'utiliser. -

Changement de telephone et authentification 2 facteurs

CyberFr a répondu à un(e) sujet de techaddict dans Installation, Démarrage et Configuration

Si on peut utiliser un PC ou un Mac en secours, je suis bien d'accord. -

Changement de telephone et authentification 2 facteurs

CyberFr a répondu à un(e) sujet de techaddict dans Installation, Démarrage et Configuration

Euh, il faudrait éviter de lire en diagonale.... Je voulais simplement dire que pour se prémunir de la panne d'un périphérique, il faut en avoir un en secours. -

Changement de telephone et authentification 2 facteurs

CyberFr a répondu à un(e) sujet de techaddict dans Installation, Démarrage et Configuration

Certes mais tout le monde n'a pas deux smartphones. En ce qui me concerne j'ai laissé tomber le 2FA surtout après avoir été confronté au fait que DSM me réclamait la clé Synology Secure SignIn pour me connecter alors que je n'ai jamais utilisé ce dispositif. J'ai toujours utilisé Authy. À l'époque personne ne m'a cru, j'ai même eu droit à des remarques désobligeantes pour ne pas dire déplacées, mais je persiste à penser que c'est un bug de DSM dont j'ai été victime. Et cela m'a valu un reset du NAS ! Merci Synology. Franchement je suis encore à ce jour énervé. -

Changement de telephone et authentification 2 facteurs

CyberFr a répondu à un(e) sujet de techaddict dans Installation, Démarrage et Configuration

Tu vas en effet perdre tous tes fichiers sauf si tu as fait des sauvegardes ! Non je plaisante 😀 Un reset de niveau 1 conserve les fichiers mais Synology recommande tout de même de faire une sauvegarde avant. Si tu n'en as pas il faudra faire avec d'où l'intérêt d'effectuer régulièrement des sauvegardes. Rassures-toi il m'est arrivé de faire un reset de niveau 1 et je n'ai pas eu à me servir de mes sauvegardes. PS : avec 74 messages à ton actif, tu n'es pas encore passé par la case PRÉSENTATION mais il n'est pas trop tard pour bien faire. -

Changement de telephone et authentification 2 facteurs

CyberFr a répondu à un(e) sujet de techaddict dans Installation, Démarrage et Configuration

Bonjour @techaddict, Sachant que tu allais changer de téléphone, il aurait fallu que tu désactives le 2FA avant. Un reset de niveau 1 au niveau du NAS pour reprendre la main. C'est expliqué dans Comment réinitialiser mon Synology NAS? (Pour DSM 6.2.3 ou versions antérieures). -

Pas chez moi. Peut-être un problème au niveau de la définition des reverse proxy. Si tu utilises DNS Server, il faut également renseigner les zones CNAME.

-

Mise en place d'un certificat

CyberFr a répondu à un(e) sujet de Kramlech dans Installation, Démarrage et Configuration

Autre possibilité à savoir que le fichier .htaccess, s'il existe, redirige la requête sur le port 80 vers le port HTTPS. -

Bienvenue sur le forum @Gérald PERCEVAULT ! N'hésite pas à poser tes questions dans les forums appropriés et tu recevras plein de solutions 😀

-

Mise en place d'un certificat

CyberFr a répondu à un(e) sujet de Kramlech dans Installation, Démarrage et Configuration

Quand je renouvelle les certificats j'utilise la méthode décrite par @Mic13710 et je suis dans le même cas que @Kramlech. C'est à dire que le port TCP 80 est ouvert sur la box Internet mais il est fermé sur le NAS. Donc avant de lancer l'opération j'ouvre le port 80 sur le NAS et je le referme après le renouvellement. Mais @Kramlech indique que l'opération fonctionne même si le port 80 est fermé. La Documentation de Let's Encrypt indique pourtant que ce port doit être ouvert. Bref je m'interroge. Le port 80 serait utilisé de façon aléatoire par Let's Encrypt ? -

Dés lors que tu as fixé manuellement les ports utilisés par les applications dans le Portail de connexion puis dans les divers reverse proxy, il n'y a aucun changement même si Synology leur a attribué par la suite des ports différents. Je n'ai rien changé sur mon NAS et tout fonctionne correctement.

-

Idem chez moi, j'ouvre le port 80 uniquement lors du renouvellement des certificats Let's Encrypt. Ou plus simplement de se rendre dans Préférences > Vie privée et sécurité et cocher mode "HTTPS uniquement". C'est moins geek mais tout aussi efficace 😀

-

Accès DSM impossible, SMB marche

CyberFr a répondu à un(e) sujet de MarcAurèle dans Accès à vos données

Bonjour @MarcAurèle, As-tu modifié quelque chose au niveau de l'identifiant et du mot de passe ? Ta copie d'écran indique que tu va te connecter, il serait plus intéressant d'avoir une copie d'écran après la tentative de connexion dans laquelle un message de DSM expliquerait pourquoi elle est refusée. Et si ça mouline dans le vide, ça dure combien de temps ? -

Laurent, je plaisantais bien sûr. Et je suis content que des utilisateurs chevronnés de Windows comme ceux qui ont participé à ta présentation ne me soient pas tombés dessus !

-

Accès utilisateur par page bureau individuelle

CyberFr a répondu à un(e) sujet de Dominique Leroy dans Enterprise Collaboration

Pourquoi dis-tu ça puisque tu t'es présenté dans le forum Présentation ? Peut-être que quelqu'un de plus calé sur Windows pourra te répondre. Personnellement je suis sur Mac. Et oui tout le monde a quelque chose à se faire pardonner 😚 Le NAS ne peut contrôler que les comptes qui y accèdent directement ou qui accèdent à des applications hébergées sur le NAS. Il faudrait que tu précises un peu ta demande sauf si @.Shad. ou @Mic13710 ou d'autres comprennent mieux que moi sa nature. -

On peut dira autrement que tu as trois marges de sécurité 😀 Il fut un temps où je me précipitais sur les mises à jour manuelles dés qu'elles étaient disponible. Je me suis calmé quand j'ai constaté que Synology apportait des correctifs à des MAJ trop vite sorties.

-

Accès utilisateur par page bureau individuelle

CyberFr a répondu à un(e) sujet de Dominique Leroy dans Enterprise Collaboration

Est-ce que ce ne serait pas tout simplement des comptes utilisateurs à créer sur le NAS ? Un passage par la case PRÉSENTATION aurait permis de mieux connaître ton environnement et ton niveau de connaissance afin de mieux t'aider. -

Pourquoi pas envisager linux ou ... oser macOS 😍

-

Un des disques WD Red Plus de mon DS220+ a lâché ! Achat effectué en février 2021 avec une garantie de 3 ans et donc échue en février 2024... J'ai demandé à WD de faire jouer la garantie, je verrai bien ce qu'ils me répondront.